セキュリティ研究者は、 基本的で邪魔にならない構成でツールを使用しようとしたBitlocker。

BitLocker 基本的には、ユーザーができるフルボリュームの暗号化システムです。 ボリューム全体も暗号化する データの保護のため。 このツールは、XTSモードのAES暗号化アルゴリズム(128ビットまたは256ビットキー)または暗号ブロックチェーン(CBC)のAES暗号化アルゴリズムを利用します。

これは、Windowsのすべてのバージョンの不可欠な部分です。 ビスタ. 簡単に言うと、TPM1.2または2.0チップを搭載したWindows10システムのユーザーは、アップグレードしてPro、Enterprise、またはEducationバージョンで実行する必要があります。

研究者のロックが解除されました Surface Pro3およびHPラップトップ

研究者はこの非常に人気のあるものをターゲットにしています その欠陥を示すためのWindows暗号化プラットフォーム。

最新の試みの1つには、新しい技術が含まれています 先週公開 パルスセキュリティデニスアンザコビッチの従業員による。

アイデアは次のように説明されています:

TPM1.2またはTPM2.0デバイスのいずれかから、デフォルトの構成でBitLockerキーをスニッフィングできます。 安価なFPGA(〜$ 40NZD)と現在公開されているコード、または十分に凝ったロジック アナライザ。 スニッフィングした後、ドライブを復号化できます。

この背後にある考え方は、ラップトップが盗まれ、攻撃者があなたのログインパスワードを知らない場合、ドライブを引っ張って内容を読み取ることができないということです。

ただし、レドモンドの巨人は、ユーザーはあらゆるタイプのユーザーを使用する必要があるとすでに述べています このテクノロジーの使用中のPINを含む追加のセキュリティ対策。

保護を維持する方法は?

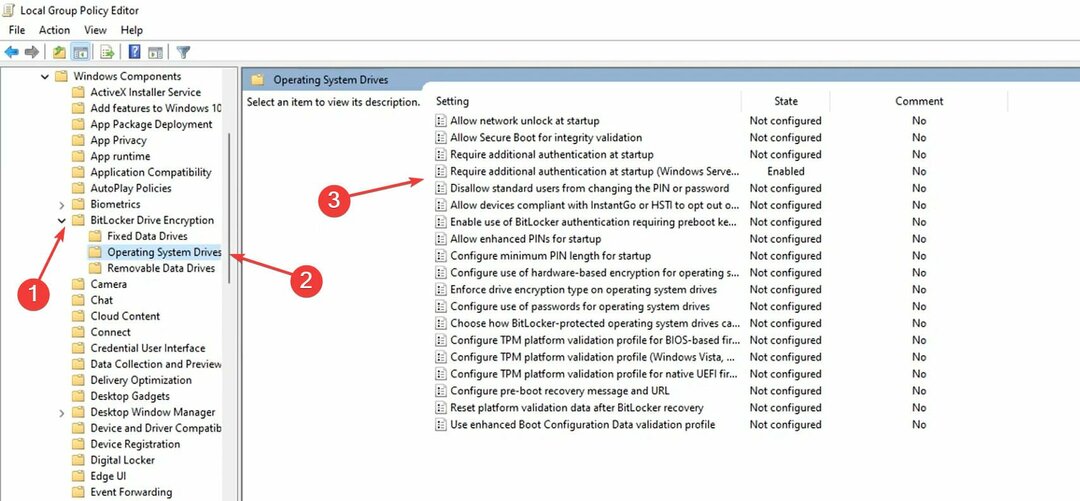

研究者たちは、2つの保護手段に従うことによって保護されたままでいることを提案しています。 最も簡単な方法は、使用を避けることです このデフォルト状態のTPMを備えたBitLocker。

次に、次の簡単な手順に従うこともできます。

- スタートアップキーを含むUSBフラッシュドライブを構成します

- PINアクセスを設定する

特に、追加することで両方を同時に使用できます 多要素認証。

チェックアウトする必要のある関連記事:

- BitLockerがドライブの暗号化に失敗した場合の対処方法

- 2019年にデータを保護するための暗号化を備えた9つの最高のウイルス対策ソフトウェア

- 修正:Windows10でのBitLockerパスワードプロンプト画面の問題

![Windows11でBitLockerエラーを修正する方法[2022ガイド]](/f/6e56b6fd221050ba8261609e40d6895f.jpg?width=300&height=460)