MicrosoftがSHA-1で署名されたTLS証明書をブロックすることを計画していることは以前から知っていましたが、最近、同社はこの問題に関する詳細を共有しました。 どうやら、MicrosoftEdgeとInternetExplorerの両方が、2017年2月からSHA-1署名付きTLS証明書をブロックするようです。

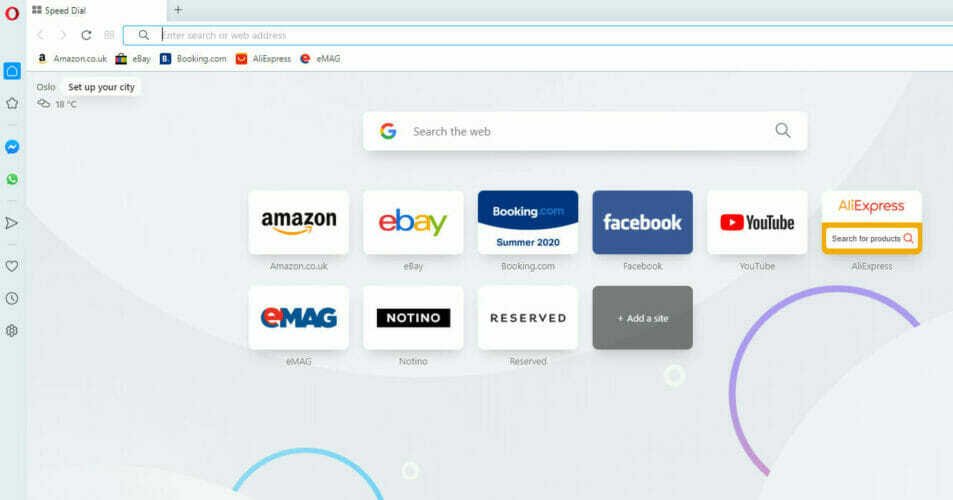

いつ アニバーサリーアップデート 公開されると、MicrosoftEdgeとInternetExplorerは、SHA-1で保護されたWebページを安全であると見なしなくなります。 これを示すためにアドレスバーのロックアイコンが削除されるため、SHA-1で署名されたTLSを使用するWebサイトは、Microsoftがこの新しい更新プログラムを公開する前に、いくつかの重要な変更を行う必要があります。

この更新プログラムは、Windows10のMicrosoftEdgeおよびWindows7、Windows8.1のInternetExplorer11に配信されます。 およびWindows10であり、Microsoftの信頼されたルート証明書でCAにチェーンされている証明書にのみ影響します。 プログラム。 によると、MicrosoftEdgeとInternetExplorer 11の両方が、サイト管理者と開発者を支援するためにF12開発ツールコンソールに追加の詳細を提供します。 マイクロソフト.

開発者は、SHA-1で署名されたTLS証明書をテストブロックする方法を知りたいと思うでしょう。 次の情報はSHA1証明書をログに記録するため、証明書がブロックされることを期待しないでください。

まず、ロギングディレクトリを作成し、ユニバーサルアクセスを許可します。

LogDir = C:\ Logを設定します。 mkdir%LogDir% icacls%LogDir%/ grant * S-1-15-2-1:(OI)(CI)(F)icacls%LogDir%/ grant * S-1-1-0:(OI)(CI)(F) icacls%LogDir%/ grant * S-1-5-12:(OI)(CI)(F) icacls%LogDir%/ setintegritylevel L

証明書のログを有効にする

Certutil -setreg chain \ WeakSignatureLogDir%LogDir% Certutil -setreg chain \ WeakSha1ThirdPartyFlags 0x80900008

テストが完了したら、次のコマンドを使用して設定を削除します。

Certutil -delreg chain \ WeakSha1ThirdPartyFlags

Certutil -delreg chain \ WeakSignatureLogDir

マイクロソフトは全体を持っています ウェブページ 開発者の群衆を対象としたこの動きの必要性を説明します。

チェックアウトする必要のある関連記事:

- Windows 10ビルド14332は、インストールの失敗、Edgeの問題などを引き起こします

- MicrosoftEdgeがGoogleのWebMをサポートするようになりました