マイクロソフトは最近、セキュリティアドバイザリ4022344を公開し、マルウェア保護エンジンの重大なセキュリティの脆弱性を発表しました。

Microsoftマルウェア保護エンジン

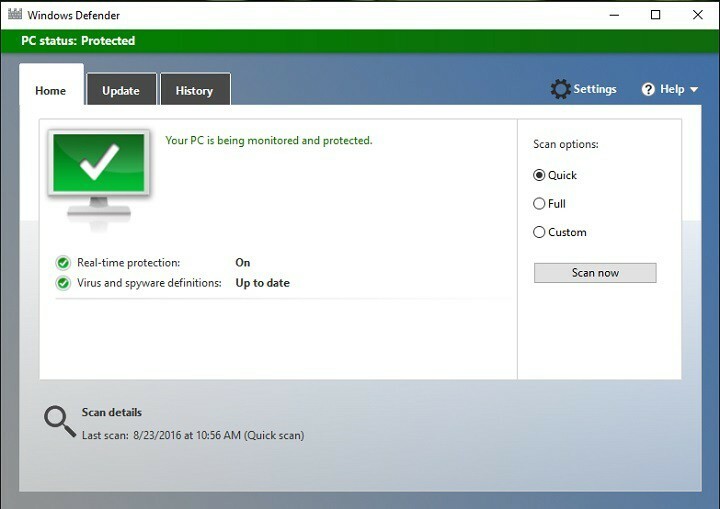

このツールは、次のようなさまざまなMicrosoft製品で使用されています。 Windows Defender そして マイクロソフト・セキュリティ・エッセンシャルズ 民生用PCで。 また、ビジネス側のMicrosoft Endpoint Protection、Microsoft Forefront、Microsoft System Center Endpoint Protection、またはWindows Intune EndpointProtectionでも使用されます。

これらすべての製品に影響を与えた脆弱性により、 リモートコード実行 Microsoft Malware ProtectionEngineを実行しているプログラムが細工したファイルをスキャンした場合。

WindowsDefenderの脆弱性が修正されました

Google ProjectZeroのTavisOrmandyとNatalieSilvanovichは、5月6日に「最近のメモリで最悪のWindowsリモートコード実行」を発見しました。th, 2017. 研究者たちはマイクロソフトにこの脆弱性について話し、会社にそれを修正するための90日間を与えるために、情報は公開されないようにされました。

マイクロソフトはすぐにパッチを作成し、の新しいバージョンをプッシュしました Windows Defender など、ユーザーに。

影響を受ける製品をデバイスで実行しているWindowsのお客様は、それらが更新されていることを確認する必要があります。

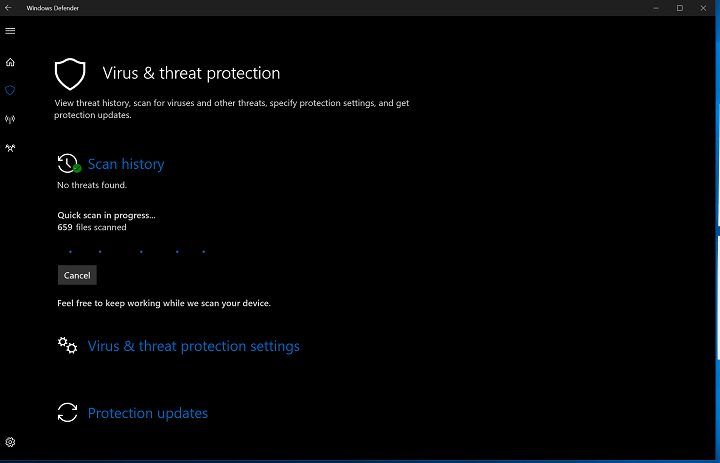

Windows10でプログラムを更新する

- Windowsキーをタップし、Windows Defenderと入力し、Enterキーを押してプログラムをロードします。

- Windows 10 Creators Updateを実行すると、新しいWindowsDefenderセキュリティセンターが提供されます。

- 歯車のアイコンをクリックします。

- 次のページで[バージョン情報]を選択します。

- エンジンバージョンをチェックして、少なくとも1.1.13704.0であることを確認します。

Windows Defenderの更新プログラムは、WindowsUpdateから入手できます。 マイクロソフトのマルウェア対策製品を手動で更新する方法の詳細については、マイクロソフトのWebサイトのマルウェア保護センターを参照してください。

Project ZeroWebサイトのGoogle脆弱性レポート

ここにあります:

MsMpEngの脆弱性は、サービスの特権、アクセス可能性、およびユビキタス性のために、Windowsで発生する可能性のある最も深刻なものの1つです。

スキャンと分析を担当するMsMpEngのコアコンポーネントは、mpengineと呼ばれます。 Mpengineは広大で複雑な攻撃対象領域であり、数十の秘教的なアーカイブ形式のハンドラーで構成されています。 実行可能なパッカーとクリプター、さまざまなアーキテクチャと言語用の完全なシステムエミュレーターとインタープリター、および など。 このコードはすべて、リモートの攻撃者がアクセスできます。

NScriptは、JavaScriptのように見えるファイルシステムまたはネットワークアクティビティを評価するmpengineのコンポーネントです。 明確にするために、これはサンドボックス化されておらず、特権の高いJavaScriptインタープリターであり、信頼できないコードを評価するために使用されます。デフォルトでは、すべての最新のWindowsシステムで使用されます。 これは思ったほど驚くべきことです。

チェックアウトする関連記事:

- Microsoftは、Windows 10 Redstone3の厄介なWindowsDefenderバグを修正しました

- Windows Defender ApplicationGuardがMicrosoftEdgeで利用できるようになりました

- トレイアイコンをダブルクリックしてもWindowsDefenderが起動しない[FIX]

![トレイアイコンをダブルクリックしてもWindowsDefenderが起動しない[FIX]](/f/d177ae765bbf6a70176cf45886c6ed55.jpg?width=300&height=460)