- Googleがリリース Chromeセキュリティアドバイザリ、ChromeのJavaScriptエンジンへのゼロデイパッチが含まれています。

- CVE-2021-30551は高い評価を得ており、悪意のあるサードパーティによって悪用された、実際には存在しないバグが1つだけあります。

- グーグルによると、バグの詳細とリンクへのアクセスは、大多数のユーザーが修正で更新されるまで制限されたままになる可能性があります。

- ザ・ CVE-2021-30551のバグは、V8でタイプの混乱としてGoogleによってリストされています。つまり、JavaScriptセキュリティは、許可されていないコードを実行するためにバイパスされる可能性があります。

ユーザーはまだ以前のMicrosoftに住んでいます 火曜日のパッチ発表、彼らの意見ではかなり悪かったが、6つの野生の脆弱性にパッチが適用された。

InternetExplorerのMSHTMLWebレンダリングコードの痕跡の奥深くに埋もれているものは言うまでもありません。

1回のアップデートで14のセキュリティ修正

今、Googleはリリースします Chromeセキュリティアドバイザリ、あなたが知りたいと思うかもしれない、ChromeのJavaScriptエンジンへのゼロデイパッチ(CVE-2021-30551)、その他の公式にリストされた14のセキュリティ修正が含まれています。

まだ用語に精通していない人のために、 ゼロデイ この種のサイバー攻撃は、セキュリティ上の欠陥を認識してから1日も経たないうちに発生するため、これは想像上の時間です。

したがって、この脆弱性に関連する潜在的なリスクを根絶または軽減するための十分な時間を開発者に与えることはできません。

Mozillaと同様に、Googleは、一般的なバグハンティング方法を使用して発見した他の潜在的なバグをまとめます。 内部監査、ファジング、およびその他のイニシアチブからのさまざまな修正。

ファザーは、証明の実行期間中に、数百万、数億のテスト入力を生成する可能性があります。

ただし、保存する必要のある情報は、プログラムの誤動作やクラッシュの原因となる場合のみです。

これは、プロセスの後半で、人間のバグハンターの開始点として使用できることを意味します。これにより、多くの時間と労力も節約できます。

バグは野生で悪用されています

Googleは、ゼロデイバグについて言及することから始め、CVE-2021-30551のエクスプロイトが実際に存在することを認識していると述べています。.

この特定のバグは次のようにリストされています V8でのタイプの混乱、ここで、V8はJavaScriptコードを実行するChromeの部分を表します。

タイプの混乱は、JavaScriptをだまして処理させながら、V8に1つのデータ項目を提供できることを意味します まるでそれがまったく異なるものであるかのように、潜在的にセキュリティをバイパスしたり、許可されていないコードを実行したりします。

ご存知かもしれませんが、Webページに埋め込まれたJavaScriptコードによって引き起こされる可能性のあるJavaScriptのセキュリティ侵害は、RCEの悪用、さらにはリモートコードの実行につながることがよくあります。

とはいえ、Googleは、CVE-2021-30551バグがハードコアリモートコード実行に使用できるかどうかを明確にしていません。これは通常、ユーザーがサイバー攻撃に対して脆弱であることを意味します。

これがどれほど深刻であるかを知るために、実際にクリックせずにWebサイトをサーフィンすることを想像してみてください。 ポップアップは、悪意のある第三者が目に見えない形でコードを実行し、コンピューターにマルウェアを埋め込む可能性があります。

したがって、CVE-2021-30551は高い評価しか得られず、重大と分類された、実際には存在しないバグ(CVE-2021-30544)のみが含まれます。

CVE-2021-30544のバグは、RCEに悪用される可能性があるため、重大な言及があった可能性があります。

ただし、現時点では、Google以外の誰か、およびGoogleを報告した研究者がその方法を知っているという示唆はありません。

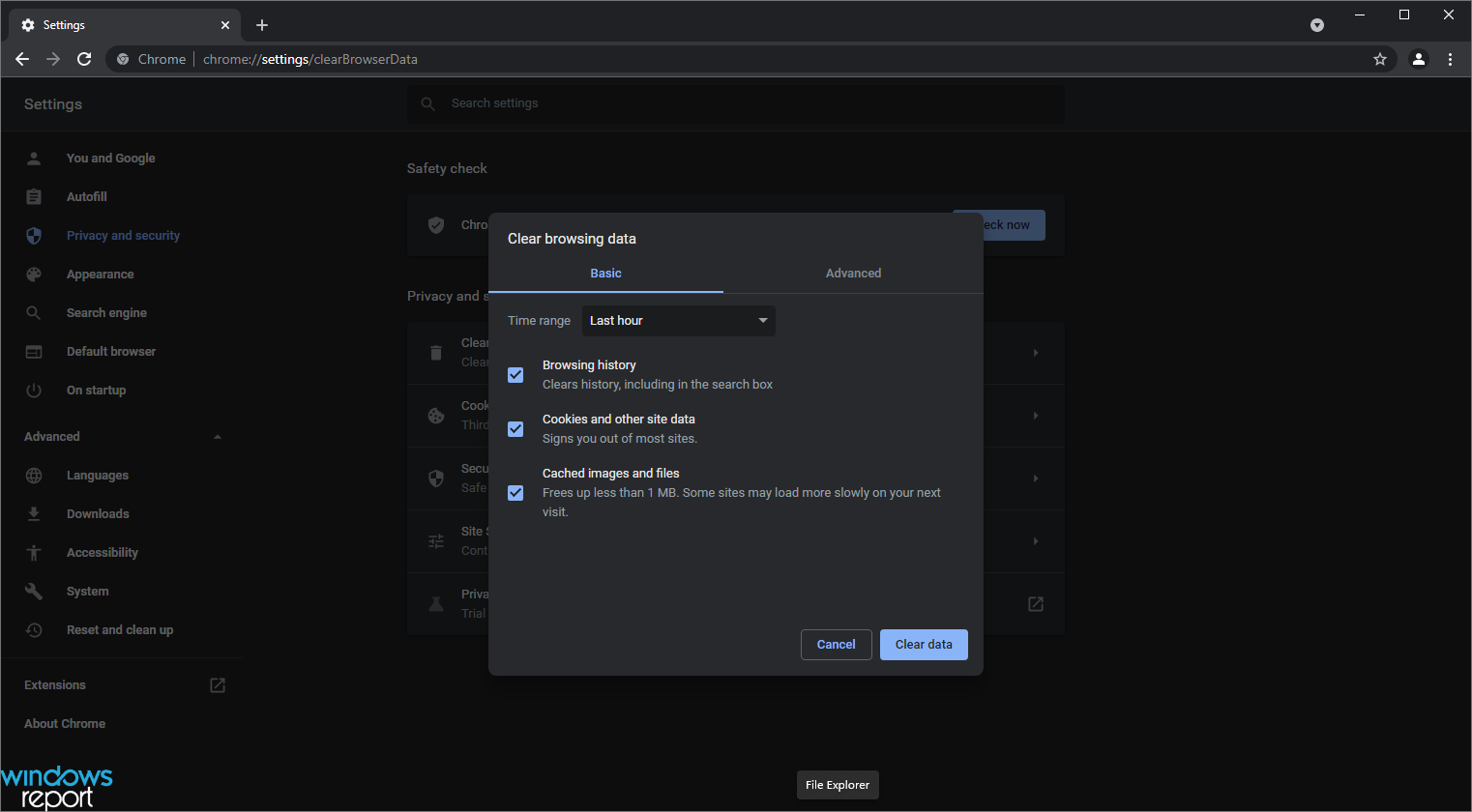

同社はまた、バグの詳細とリンクへのアクセスは、大多数のユーザーが修正で更新されるまで制限されたままになる可能性があると述べています

Googleによる最新のゼロデイパッチについてどう思いますか? 以下のコメントセクションで私たちとあなたの考えを共有してください。