CyberGhost VPNの開発者であるCyberghostは、システムを保護することを約束するCyberGhost PetyaImmunizerと呼ばれる新しいプログラムをリリースしました。 Petyaランサムウェア.

CyberGhostイミュナイザーの機能

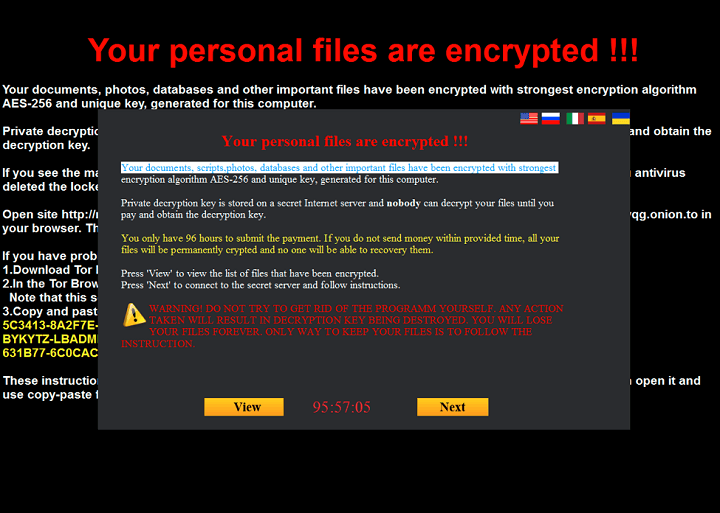

ランサムウェアは深刻な脅威になっています。 そのため、世界中の多くの大学、ソフトウェア会社、および組織が、ランサムウェア攻撃からシステムを保護するための予防策を講じています。

マシンを保護して免疫するには、CyberGhosからzipファイルをダウンロードします。 ファイルをダウンロードした後、その内容を抽出し、PetyaImmunizer.exeファイルをクリックする必要があります。 数秒以内に、システムが免疫化されたことを示すウィンドウが表示されます。

完全なメッセージは次のようになります。「CyberGhostはシステムの免疫に成功しました。 これで、システムは現在のPetyaバージョンから免除されます。 この免疫化がPetyaの将来のバージョンで機能することを保証することはできず、ウイルス対策製品のインストールをお勧めします。 保護を強化するために、CyberGhostProをインストールすることをお勧めします。」

Windows SmartScreenに警告が表示された場合は、それを無視してプログラムの実行を許可できます。

CyberGhost Petya Immunizerが機能して、 Petya Ransomwareがシステムに感染することはありませんが、プログラムが使用する正確なメカニズムを知っておくと便利です。

CyberGhost Immunizerは、Windows 10 / 8.1 / 8/7 / VistaおよびWindowsXPで動作します。 プログラムをインストールするには、.NET Framework4が必要です。

CyberGhostをアンインストールするには、実行可能ファイルを削除します。 行った変更を元に戻すには、Windowsディレクトリを開き、perfc、perfc.dll、およびperfc.datのファイルを削除する必要があります。

チェックアウトする関連記事:

- Windows 10は、最新のランサムウェアであるPetyaの影響を受けません。

- 2017年に使用する10のベスト非表示IPアドレスソフトウェア

- Windows10用の10の最高のVPNツール

- WindowsDefenderの新しいControlledFolder Accessを使用して、ランサムウェアやマルウェアからPCを保護します