- מיקרוסופט יוצרת כלי חדש שיעזור למשתמשים להפיק את המרב משבבי האבטחה של ה- TPM שלהם.

- חלונות 11 יישלחו עם תוכנה אופציונלית זו, המותאמת במיוחד לאחת הדרישות המבוקרות ביותר של מערכת ההפעלה.

- מנהלי מערכת יכולים להשתמש TpmDiagnostics.exe אל לשאול היטב את המידע השמור על שבבי ה- TPM.

- מאמר זה מכיל רשימה מלאה של פקודות בהן תוכלו להשתמש בתוכנה חדשה זו ב- Windows 11.

אולי תרצה לדעת את זהחלונות 11 יגיע עם תכונה אופציונלית חדשה הנקראת TPM Diagnostics, כלי שיאפשר למנהלים לגלוש במעבד האבטחה TPM של מכשיר מסוים.

מהלך ברור מאליו, בהתחשב בכך שמיקרוסופט ממשיכה להתעקש על אלה מעבדי אבטחה TPM 2.0 כדרישה, הכרחי להפעלת חלק מתכונות האבטחה שלו.

למערכת ההפעלה החדשה יהיה כלי אבחון ברירת מחדל של TPM

כפי שאתה בוודאי כבר יודע, מהדיונים האינסופיים שעוררה דרישת Windows 11 זו, שבב TPM הוא למעשה מעבד אבטחת חומרה.

מטרתו העיקרית היא להגן על מפתחות הצפנה, אישורי משתמש, כמו גם על נתונים רגישים אחרים מפני התקפות זדוניות וצורות אחרות של פריצה או מיצוי נתונים.

מיקרוסופט ממשיכה להתעקש על דרישה זו וממשיכה להדגיש את החשיבות העליונה שיש לפיסת החומרה הקטנה הזו, בפוסט חדש בבלוג.

מחשבי העתיד זקוקים לשורש אמון חומרה מודרני זה כדי לסייע בהגנה מפני התקפות נפוצות ומתוחכמות כמו תוכנות כופר ותקיפות מתוחכמות יותר של מדינות לאום. דרישת ה- TPM 2.0 מעלה את התקן לאבטחת חומרה על ידי דרישה לשורש האמון המובנה.

לכן, כלי שורת הפקודה החדש הזה של Windows 11 בשם TPM Diagnostics יעניק כעת לכל המנהלים את היכולת לשאול את שבב ה- TPM למידע מאוחסן.

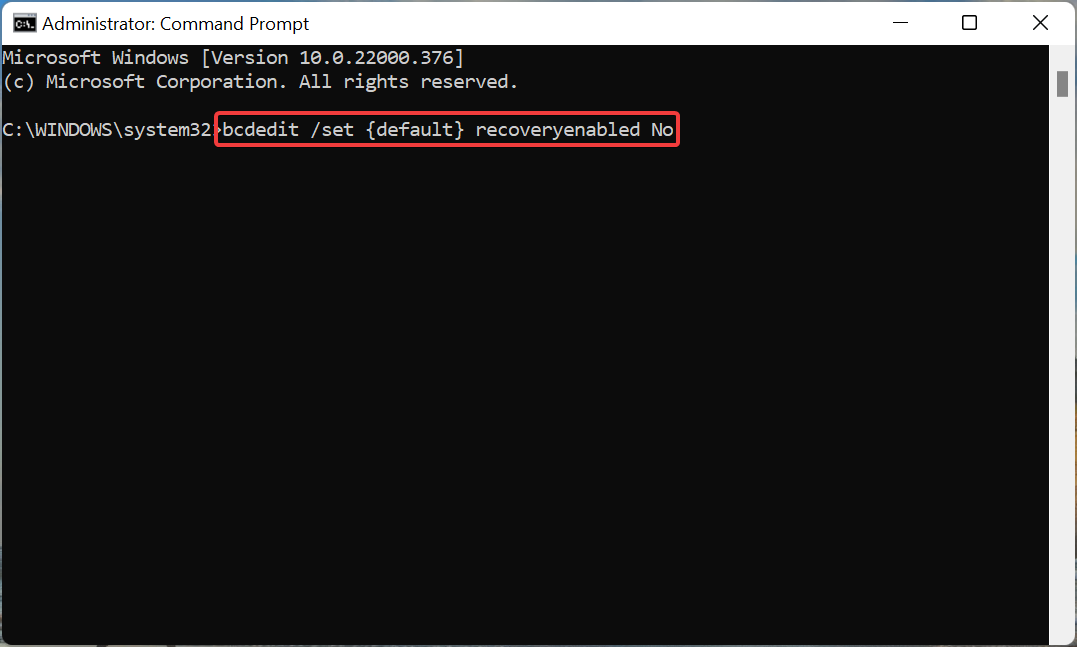

לאחר התקנת התוכנה, תמצא תוכנה חדשה tpmdiagnostics.exe ההפעלה ממוקמת ב C: \ Windows \ System32 תיקיה.

TPM 2.0 הוא אבן יסוד קריטית למתן אבטחה עם Windows Hello ו- BitLocker כדי לעזור ללקוחות להגן טוב יותר על זהותם ועל הנתונים שלהם. בנוסף, עבור לקוחות ארגוניים רבים, מכשירי TPM מסייעים להקל על אבטחת Zero Trust על ידי מתן אלמנט מאובטח המעיד על בריאות המכשירים.

באילו פקודות אוכל להשתמש בכלי החדש הזה?

חשוב לדעת, אלא אם כן אתה מבין לחלוטין אילו נתונים מאוחסנים בשבב ה- TPM שלך, לא מומלץ להתעסק איתו יותר מדי.

כל טעות שתעשה עלולה להסיר בטעות את המפתחות הדרושים להפעלת המכשיר שלך.

דע כי ה תיעוד פלטפורמה מהימנה של מיקרוסופט, יחד עם החדש TpmDiagnostics.exe הכלי יכול לספק שפע של מידע על מכניקת האבטחה הבסיסית של Windows 11.

זוהי רשימת הפקודות המלאה בה תוכלו להשתמש בכלי ה- TPM החדש שלכם ב- Windows 11:

tpmdiagnostics: כלי עבור Windows 10 לבנות 22000. זכויות יוצרים (ג) תאגיד מיקרוסופט. כל הזכויות שמורות. דגלים: PrintHelp (/ h -h) PromptOnExit (-x / x) UseECC (-ecc / ecc) UseAes256 (-aes256 / aes256) QuietPrint (-q / q) PrintVerbosely (-v / v) השתמש בפקודה 'עזרה' כדי לקבל מידע נוסף על פקודה. פקודות: TpmInfo: GetLockoutInfo IsOwned PlatformType CheckFIPS ReadClock GetDeviceInformation IfxRsaKeygen פגיעות GatherLogs [נתיב הספריה המלא] PssPadding IsReadyInformation TpmTask: MaintenanceTaskStatus ShowTaskStatus IsEULAAcepted ProvisionTpm [clear clear] [allow PPI prompt] TpmProvisioning: PrepareTPM CanUseLockoutPolicyClear CanClearByPolicy AutoProvisioning: IsAutoProvisioningEnabled EnableAutoProvisioning DisableAutoProvisioning [-o] EK: EkInfo ekchain EkCertStoreRegistry GetEkCertFromWeb [-ecc] [cert קובץ] GetEkCertFromNVR [-ecc] [קובץ cert] GetEkCertFromReg [-ecc] [קובץ פלט] GetEk [-ecc] [קובץ מפתח] CheckEkCertState InstallEkCertFromWeb InstallEkCertFromNVR InstallEkCertThroughCoreProv EKCertificateURL WindowsAIK: InstallWindowsAIK [-skipCert] WinAikPersistedInTpm UninstallWindowsAIKCert GetWindowsAIKCert [קובץ cert] IsWindowsAIKInstalledInNCrypt EnrollWindowsAIKCert GetWindowsAIKPlatformClaim ["טרי"] [קובץ פלט] אחר מפתחות: PrintPublicInfo [srk / aik / ek / handle] [-asBcryptBlob / -RsaKeyBitsOnly / -RsaSymKeyBitsOnly] [-ecc] TestParms [SYMCIPHER | RSA] [ארגומנטים ספציפיים לאלגוריתם] EnumerateKeys NVStorage: EnumNVIndexes DefineIndex [index] [size] [דגלות תכונה] UndefineIndex [index] ReadNVIndexPublic [index] WriteNVIndex [index] [נתונים בפורמט hex | -קובץ שם קובץ] ReadNVIndex [אינדקס] NVSummary NVBootCounter: CheckBootCounter ReadBootCounter [/ f] PCRs: PrintPcrs PhysicalPreence: GetPPTransition GetPPVersionInfo GetPPResponse GetPPRequest TPMCommandsAndResponses: CommandCode [command hex קוד] ResponseCode [קוד תגובה hex] מעקב: EnableDriverTracing DisableDriverTracing FormatTrace [קובץ etl] [קובץ json פלט] DRTM: DescribeMle [קובץ בינארי MLE] שונות: עזרה [שם פקודה] DecodeBase64File [קובץ לפענוח מבסיס 64] EncodeToBase64File [קובץ לקידוד] ReadFileAsHex [קובץ לקריאה] ConvertBinToHex [קובץ לקריאה] [קובץ לכתוב] ConvertHexToBin [קובץ לקריאה] [קובץ לכתיבה] Hash [בתים hex או ערך גולמי ל- hash] GetCapabilities

![NET HELPMSG 2191: הפקד המבוקש אינו חוקי [תיקון]](/f/7f9fe04b6441633b40298faf534e6b0b.png?width=300&height=460)