הפגיעות המסוכנת התגלתה על ידי SecureWorks, מוקדם יותר השנה.

- תוקף פשוט יחטוף כתובת URL נטושה וישתמש בה כדי להשיג הרשאות מוגברות.

- הפגיעות התגלתה על ידי SecureWorks, חברת אבטחת סייבר.

- מיקרוסופט התייחסה לזה מיד, עם זאת, היא מדברת רבות על רמת אבטחת הסייבר שלה.

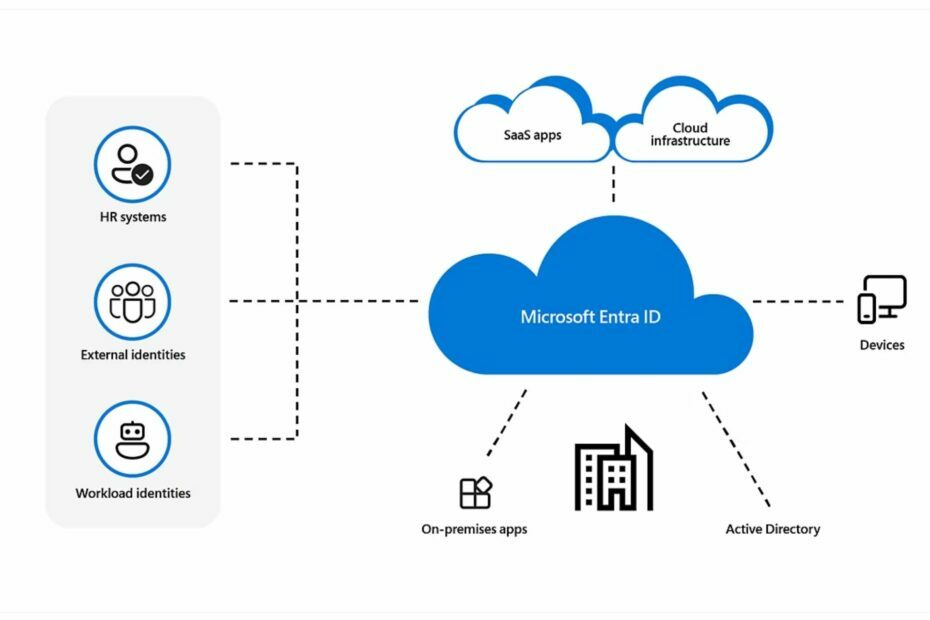

מוקדם יותר השנה, Microsoft Entra ID (שעד אז היה ידוע בשם Azure Active Directory) יכלו להפרוץ ולהיפגע בקלות על ידי האקרים באמצעות כתובות תשובות נטושות. צוות חוקרים מ-SecureWorks גילה את הפגיעות הזו והזהיר את מיקרוסופט.

ענקית הטכנולוגיה שבסיסה ברדמונד טיפלה במהירות בפגיעות ובתוך 24 שעות מההודעה הראשונית היא הסירה את כתובת האתר הנטושה לתשובה ב-Microsoft Entra ID.

כעת, כמעט 6 חודשים לאחר הגילוי הזה, הצוות שמאחוריו, נחשף בפוסט בבלוג, התהליך שעומד מאחורי הדבקת כתובות URL נטושות ושימוש בהן כדי להצית את Microsoft Entra ID, ובעצם פוגע בו.

באמצעות כתובת ה-URL הנטושה, תוקף יכול בקלות להשיג הרשאות מוגברות של הארגון באמצעות Microsoft Entra ID. מיותר לציין שהפגיעות היוותה סיכון גדול, ומיקרוסופט כנראה לא הייתה מודעת לכך.

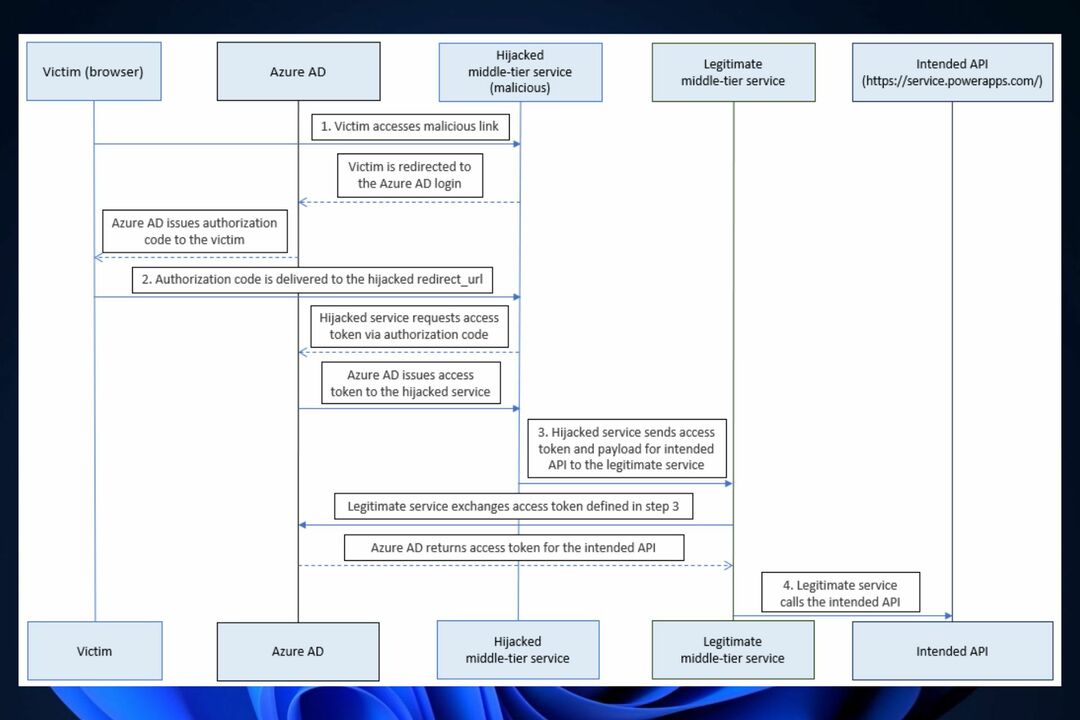

תוקף יכול למנף את כתובת האתר הנטושה הזו כדי להפנות מחדש את קודי ההרשאה אל עצמו, ולהחליף את קודי ההרשאה שהושגו בצורה לא נכונה עבור אסימוני גישה. לאחר מכן, שחקן האיום יוכל להתקשר ל-Power Platform API באמצעות שירות ברמה בינונית ולקבל הרשאות גבוהות.

SecureWorks

כך ינצל תוקף את הפגיעות של Microsoft Entra ID

- כתובת האתר הנטושה לתשובה תתגלה על ידי התוקף ותחטוף באמצעות קישור זדוני.

- לאחר מכן, קורבן ייגש לקישור הזדוני הזה. לאחר מכן, Entra ID תפנה את המערכת של הקורבן לכתובת ה-URL של התשובה, שתכלול גם את קוד ההרשאה ב-URL.

- השרת הזדוני מחליף את קוד ההרשאה עבור אסימון הגישה.

- השרת הזדוני קורא לשירות השכבה הבינונית באמצעות אסימון הגישה וה-API המיועד, ומזהה Entra של Microsoft ייפגע בסופו של דבר.

עם זאת, הצוות שמאחורי המחקר גילה גם שתוקף יכול פשוט להחליף את קודי ההרשאה לאסימוני גישה מבלי להעביר אסימונים לשירות השכבה הבינונית.

בהתחשב באיזו קלות היה לתוקף לסכן ביעילות שרתי Entra ID, מיקרוסופט טיפלה במהירות בבעיה זו, והיא פרסמה לה עדכון למחרת.

אבל זה די מעניין לראות איך ענקית הטכנולוגיה מרדמונד מעולם לא ראתה את הפגיעות הזו מלכתחילה. עם זאת, למיקרוסופט יש היסטוריה של הזנחה מסוימת של פגיעויות.

מוקדם יותר הקיץ הזה, החברה זכתה לביקורת חריפה מצד Tenable, חברת אבטחת סייבר יוקרתית נוספת, על כך שלא הצליחה לטפל בפגיעות מסוכנת נוספת שתאפשר לגופים ממאירים לגשת לפרטי הבנק של משתמשי מיקרוסופט.

ברור שמיקרוסופט צריכה איכשהו להרחיב את מחלקת אבטחת הסייבר שלה. מה אתה חושב על זה?