מיקרוסופט פרסמה לאחרונה ייעוץ אבטחה (ADV180028) אזהרה למשתמשים בכונני מצב מוצק (SSD) המוצפנים בעצמם באמצעות ביטלוקר מערכות הצפנה.

ייעוץ ביטחוני זה הגיע לאחר ששני חוקרי אבטחה מהולנד, קרלו מאייר וברנרד ואן גסטל, פרסמו טיוטת נייר המתארת את הפגיעות שגילו. הנה התקציר מסכם את הבעיה:

ניתחנו את הצפנת הדיסק המלא של החומרה של מספר כונני SSD על ידי הנדסה לאחור של הקושחה שלהם. בתיאוריה, ערבויות האבטחה שמציעות הצפנת חומרה דומות או טובות יותר ליישומי תוכנה. במציאות, מצאנו כי ליישומי חומרה רבים יש חולשות אבטחה קריטיות, עבור מודלים רבים המאפשרים התאוששות מלאה של הנתונים ללא ידיעה על שום סוד.

אם ראית את העיתון, אתה יכול לקרוא על כל הפגיעויות השונות. אתרכז בשתי העיקריות.

אבטחת הצפנת חומרה SSD

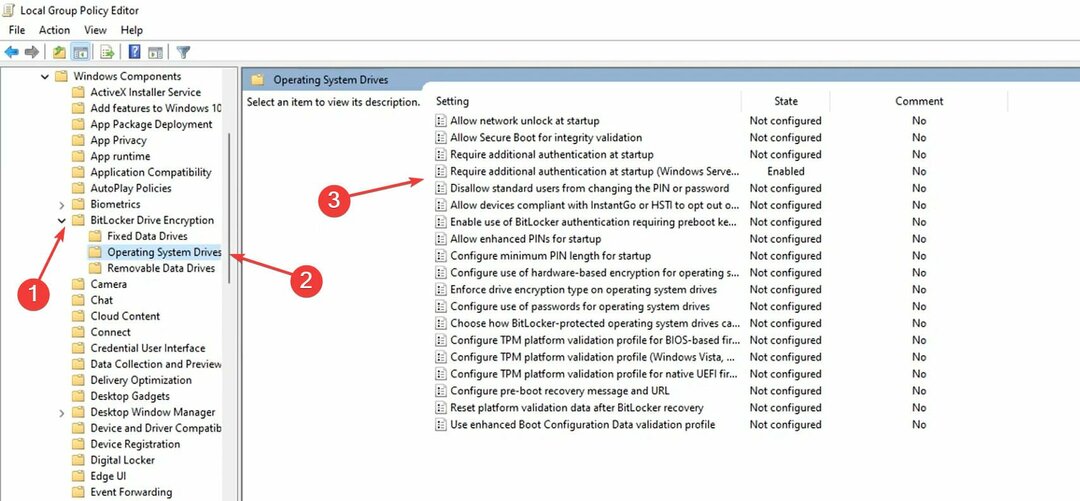

מיקרוסופט ידעה שיש בעיה בכונני SSD. כך שבמקרים של כונני SSD מוצפנים בעצמם, Bitlocker יאפשר הצפנה משמשים כונני ה- SSD להשתלטות עליהם. למרבה הצער, עבור מיקרוסופט זה לא פתר את הבעיה. עוד ממאייר וואן גסטל:

BitLocker, תוכנת ההצפנה המובנית במיקרוסופט ווינדוס תסתמך אך ורק על הצפנת חומרה בדיסק מלא אם ה- SSD מפרסם תמיכה עבורו. לפיכך, עבור כוננים אלה, נתונים המוגנים על ידי BitLocker נפגעים גם הם.

הפגיעות פירושה שכל תוקף שיכול לקרוא את מדריך המשתמש של SEDs יכול לגשת אל סיסמת אב. על ידי קבלת גישה לסיסמת האב, התוקפים יכולים לעקוף את הסיסמה שנוצרה על ידי המשתמש ולגשת לנתונים.

- קָשׁוּר: 4 תוכנות שיתוף הקבצים המוצפנות הטובות ביותר עבור Windows 10

תקן פגיעויות בסיסיות בסיסמא

במציאות, נראה כי פגיעות זו קלה למדי לתיקון. ראשית, המשתמש יכול להגדיר סיסמת אב משלו, להחליף את זו שנוצרה על ידי ספק ה- SED. סיסמה זו שנוצרה על ידי משתמש לא תהיה נגישה לתוקף.

נראה שהאפשרות האחרת היא להגדיר את יכולת סיסמת המאסטר ל'מקסימלית ', ובכך להשבית את סיסמת המאסטר לחלוטין.

כמובן, הייעוץ לביטחון מגיע מההנחה שהמשתמש הממוצע מאמין ש- SED יהיה בטוח מפני תוקפים, אז למה שמישהו יעשה את אחד הדברים האלה.

סיסמאות משתמש ומפתחות הצפנת דיסק

פגיעות נוספת היא כי אין שום קשר קריפטוגרפי בין סיסמת המשתמש לבין מפתח הצפנת הדיסק (DEK) המשמש להצפנת הסיסמה.

במילים אחרות, מישהו יכול להסתכל בתוך שבב SED כדי למצוא את הערכים של DEK ואז להשתמש בערכים אלה כדי לגנוב את הנתונים המקומיים. במקרה זה, התוקף לא ידרוש את סיסמת המשתמש כדי לקבל גישה לנתונים.

ישנן נקודות תורפה אחרות, אבל בעקבות ההובלה של פחות או יותר כולם, אני רק אתן לך את הקישור ל- נייר טיוטהותוכלו לקרוא על כולם שם.

- קָשׁוּר: 6 מהכוננים הקשיחים הגדולים ביותר ב- SSD לרכישה בשנת 2018

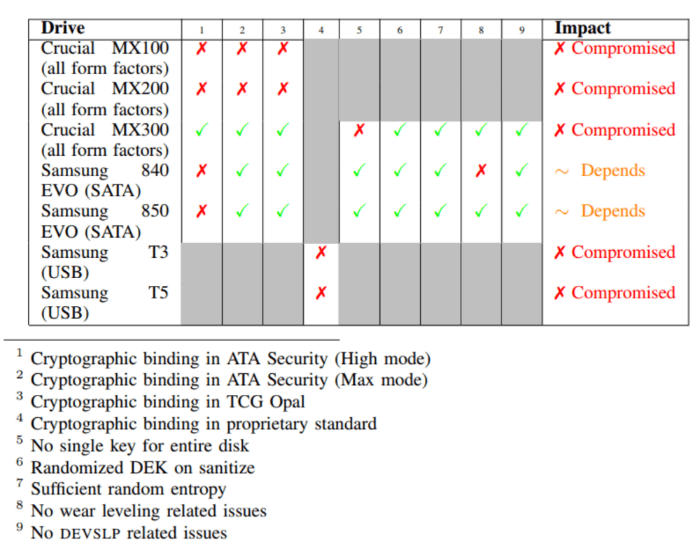

לא כל כונני ה- SSD עשויים להיות מושפעים

עם זאת, ברצוני לציין שני דברים. ראשית, מאייר וואן גסטל בדקו רק חלק קטן מכל כונני ה- SSD. עשה את המחקר של ה- SSD שלך ובדוק אם ייתכן שיש לו בעיה. להלן כונני ה- SSD ששני החוקרים בדקו:

התוקפים זקוקים לגישה מקומית

שים לב כי הדבר זקוק לגישה מקומית ל- SSD מכיוון שתוקפים צריכים לגשת לקושחה ולתפעל אותה. פירוש הדבר כי ה- SSD שלך והנתונים שהוא מחזיק הם תיאורטית בטוחים.

אחרי שאמרתי את זה, אני לא מתכוון שצריך להתייחס למצב הזה בקלילות. אשאיר את המילה האחרונה למייג'ר וואן גסטל,

[דוח] זה מאתגר את הדעה כי הצפנת חומרה עדיפה על פני הצפנת תוכנה. אנו מסיקים כי אין להסתמך רק על הצפנת חומרה המוצעת על ידי כונני SSD.

אכן מילים חכמות.

האם גילית SSD לא רשום שיש לו אותה בעיית אבטחה? ספר לנו בתגובות למטה.

פוסטים קשורים לבדיקה:

- 5 אנטי-וירוס עם קצב זיהוי הגבוה ביותר לתוכנות זדוניות ערמומיות

- הצפנה מקצה לקצה זמינה כעת למשתמשי Outlook.com

- 5+ תוכנות האבטחה הטובות ביותר למסחר קריפטו לאבטחת הארנק שלך

![כיצד לתקן שגיאות BitLocker ב-Windows 11 [מדריך 2022]](/f/6e56b6fd221050ba8261609e40d6895f.jpg?width=300&height=460)