- בטיחות באינטרנט היא רק יחסית, אשליה בעיני מומחי אבטחה רבים.

- חברת אבטחת הסייבר Zscaler שלפה את הכיסויים מקמפיין דיוג חדש של AiTM.

- היעדים הם משתמשי Microsoft Mail, ואנחנו עומדים להראות לך איך זה עובד.

קרא בעיון רב את מה שאנו עומדים לכתוב במאמר זה, מכיוון שאף אחד אינו בטוח מפני תוקפים ומהשיטות שהם משתמשים בהם כעת.

ליתר דיוק, משתמשי שירותי הדואר האלקטרוני של מיקרוסופט צריכים באמת להיות על המשמר מכיוון Zscaler, חברת מחקר אבטחת סייבר, גילתה זה עתה קמפיין דיוג מתמשך חדש המכוון למשתמשי דוא"ל של מיקרוסופט.

לא כדי להפחיד אותך אבל, לפי החברה, משתמשים ארגוניים מותקפים והקמפיין מתנהל בטכניקת יריב באמצע (AiTM) כדי לעקוף אימות רב-גורמי.

קמפיין דיוג משתמש בשיטת AiTM כדי לגנוב את האישורים שלך

אפילו ענקית הטכנולוגיה של רדמונד הכירה בבעיה זו ביולי כאשר יצרה א פוסט בבלוג נועד להזהיר את המשתמשים מפני הסכנה הממשמשת ובאה.

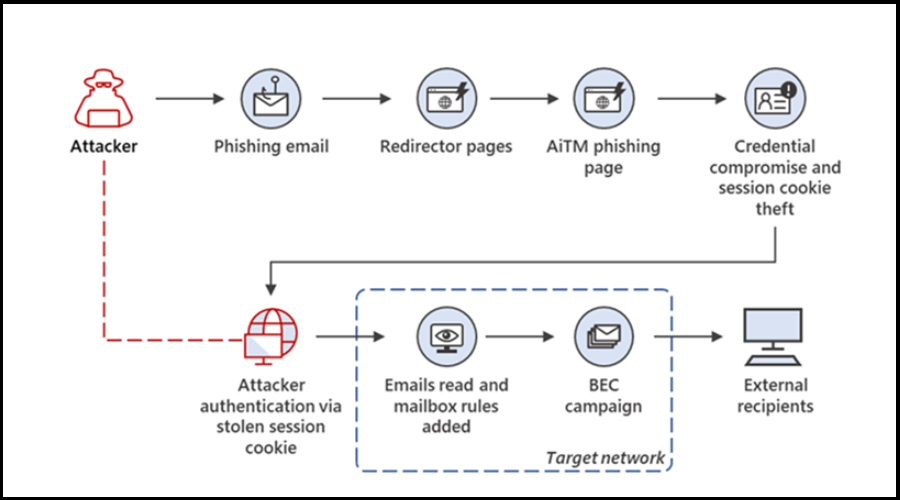

כדי לעדכן אותך, טכניקת AiTM זו מציבה יריב באמצע על מנת ליירט את תהליך האימות בין הלקוח לשרת.

מיותר לציין שבמהלך חילופי הדברים, כל האישורים שלך נעלמו, שכן צדדים שלישיים זדוניים יגרמו להם כתוצאה מכך.

וכפי שהייתם מצפים, זה גם אומר שמידע ה-MFA נגנב. לכן, היריב באמצע מתנהג כמו השרת ללקוח האמיתי והלקוח לשרת האמיתי.

| שם דומיין רשום על ידי תוקף | שם דומיין חוקי של Federal Credit Union |

| crossvalleyfcv[.]org | crossvalleyfcu[.]org |

| triboro-fcv[.]org | triboro-fcu[.]org |

| cityfederalcv[.]com | cityfederalcu[.]com |

| portconnfcuu[.]com | portconnfcu[.]com |

| oufcv[.]com | oufcu[.]com |

כפי שהסבירו מומחי האבטחה, מסע פרסום זה תוכנן במיוחד כדי להגיע למשתמשי קצה בארגונים המשתמשים בשירותי הדוא"ל של מיקרוסופט.

זכרו ש-Business email compromise (BEC) ממשיכה להוות איום תמידי על ארגונים ומסע פרסום זה מדגיש עוד יותר את הצורך בהגנה מפני התקפות כאלה.

אלו הן כמה מנקודות המפתח שסיכמו מומחי אבטחת סייבר, כתוצאה מניתוח האיום העומד על הפרק:

- משתמשים ארגוניים של שירותי הדואר האלקטרוני של מיקרוסופט הם היעדים העיקריים של מסע הדיוג בקנה מידה גדול זה.

- כל התקפות הדיוג הללו מתחילות במייל שנשלח אל הקורבן עם קישור זדוני.

- הקמפיין פעיל בזמן פרסום הבלוג ודומיינים חדשים של פישינג נרשמים כמעט מדי יום על ידי שחקן האיום.

- במקרים מסוימים, הודעות הדוא"ל העסקיות של מנהלים נפגעו באמצעות מתקפת דיוג זו ומאוחר יותר שימשו לשליחת מיילים דיוגים נוספים כחלק מאותו קמפיין.

- ממוקדים לחלק מהענפים המרכזיים בתעשייה כמו פינטק, הלוואות, ביטוח, אנרגיה וייצור באזורים גיאוגרפיים כמו ארה"ב, בריטניה, ניו זילנד ואוסטרליה.

- ערכת פישינג מותאמת אישית מבוססת פרוקסי המסוגלת לעקוף אימות רב-גורמי (MFA) משמשת בהתקפות אלו.

- טכניקות שונות של הסוואה וטביעות אצבע בדפדפן מנופות על ידי שחקן האיום כדי לעקוף מערכות אוטומטיות לניתוח כתובות אתרים.

- נעשה שימוש במספר שיטות להפניה מחדש של כתובות אתרים כדי להתחמק מפתרונות ניתוח כתובות דוא"ל ארגוניים.

- שירותי עריכת קוד מקוונים לגיטימיים כגון CodeSandbox ו- Glitch מנוצלים לרעה כדי להגדיל את חיי המדף של הקמפיין.

לפי הניתוח שלנו של הודעות האימייל המקוריות תוך שימוש בנושא איחוד האשראי הפדרלי, ראינו דפוס מעניין. הודעות הדוא"ל הללו הגיעו מכתובות הדוא"ל של המנהלים הראשיים של ארגוני איגודי האשראי הפדרליים בהתאמה.

הרשו לנו להזכיר גם שחלק מהדומיינים הרשומים על ידי התוקפים היו גרסאות מוטעות בדפוס של איגודי אשראי פדרליים חוקיים בארה"ב.

כיום, הקו בין בטיחות מקוונת לפגיעה בכל הפעולה שלך הוא כל כך בסדר, שתצטרך מיקרוסקופ אטומי כדי לראות אותו.

זו הסיבה שאנחנו תמיד מטיפים לבטיחות, כלומר:

- לעולם אל תוריד שום דבר ממקורות אקראיים, לא בטוחים.

- לעולם אל תחשוף את האישורים שלך או מידע רגיש אחר לאף אחד.

- אל תאפשר לאנשים שאתה לא סומך עליהם להשתמש במחשב שלך.

- אל תפתח קישורים שהתקבלו במיילים שמקורם במקורות לא מהימנים.

- תמיד תוכנת אנטי וירוס.

הכל תלוי בך להישאר בטוח בג'ונגל המקוון המשתנה הזה, אז הקפד לנקוט בכל אמצעי הבטיחות שאתה צריך כדי למנוע אסון.

האם קיבלת אימיילים כאלה לאחרונה? שתף אותנו בחוויה שלך בקטע ההערות למטה.