- חשבתם שאתם בטוחים ואין עוד איומי סייבר לשקול?

- שום דבר רחוק מהאמת, למעשה, מכיוון שאתה עומד לפגוש את קראקן.

- הבוטנט המסוכן הזה יכול כעת בקלות בלעבור את כל סריקות Windows Defender.

- זה יכול להוריד ולהפעיל מטענים, להפעיל פקודות מעטפת, לצלם צילומי מסך.

כפי שרובכם אולי כבר יודעים, חברת הטכנולוגיה שבסיסה ברדמונד ביצעה לאחרונה עדכון חשוב לרשימת ההרשאות של Window Defender Exclusions.

כעת, עקב השינוי שיישמה מיקרוסופט, לא ניתן עוד לצפות בתיקיות ובקבצים שלא נכללו ללא זכויות מנהל.

כפי שאתה יכול לדמיין, זהו שינוי משמעותי שכן פושעי סייבר משתמשים לעתים קרובות במידע זה כדי לספק מטענים זדוניים בתוך ספריות שלא נכללו כאלה כדי לעקוף סריקות של Defender.

אבל, למרות זאת, בטיחות היא מונח יחסי ובכל פעם שאנחנו חושבים שאנחנו בטוחים, תמיד יהיו צדדים שלישיים ערמומיים שמוכנים להפר את הביטחון שלנו.

היזהרו מהבוטנט החדש של Kraken

אפילו עם כל אמצעי הבטיחות שנקטה מיקרוסופט, בוטנט חדש בשם Kraken, אשר התגלה לאחרונה על ידי ZeroFox, עדיין ידביק את המחשב האישי שלך.

Kraken מוסיף את עצמו כהחרגה במקום לנסות לחפש מקומות לא נכללים כדי לספק את המטען, שזו דרך פשוטה ויעילה יחסית לעקוף את סריקת Windows Defender.

הצוות נתקל בבוטנט המסוכן הזה עוד באוקטובר 2021, כשאף אחד לא היה מודע לקיומו, או לנזק שהוא עלול לגרום.

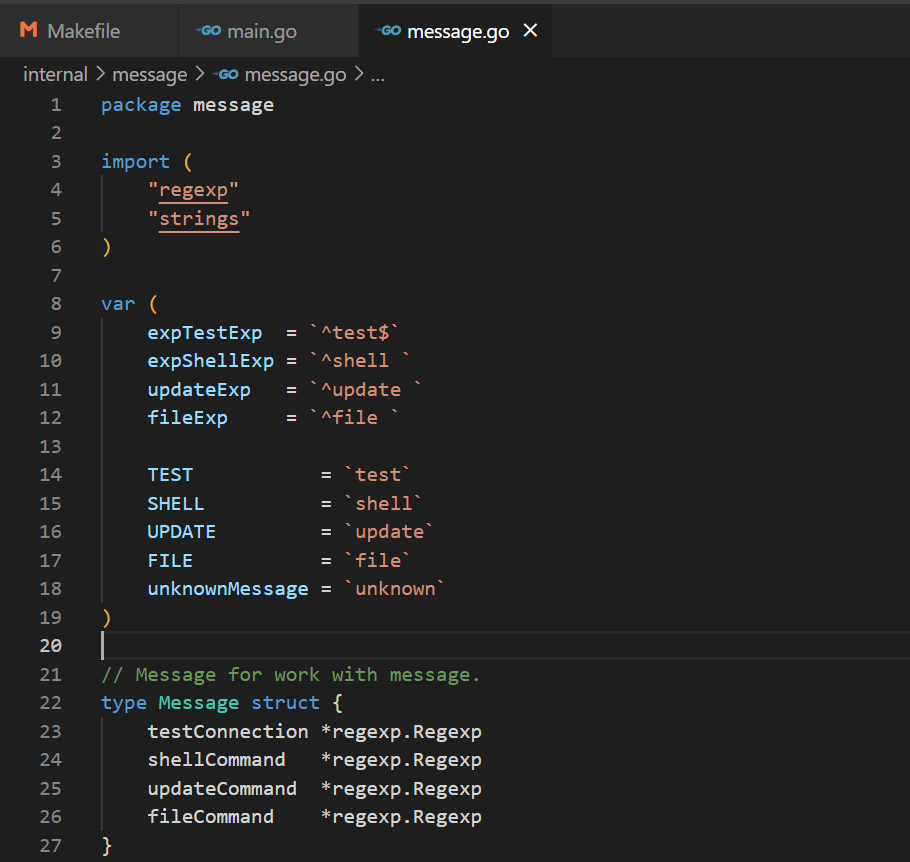

למרות שעדיין בפיתוח פעיל, Kraken כבר מציגה את היכולת להוריד ולהפעיל עומסים משניים, להפעיל פקודות מעטפת ולצלם צילומי מסך של המערכת של הקורבן.

כרגע הוא עושה שימוש ב-SmokeLoade כדי להתפשט, וצובר במהירות מאות בוטים בכל פעם ששרת פקודה ובקרה חדש נפרס.

צוות האבטחה שגילה את הגילוי ציין גם ש-Kraken הוא בעיקר תוכנת זדונית גנבת, בדומה לתוכנה שהתגלתה לאחרונה אתר דומה ל-Windows 11.

היכולות של Kraken כוללות כעת את היכולת לגנוב מידע הקשור לארנקי מטבעות קריפטוגרפיים של המשתמשים, המזכירה את התוכנה הזדונית המזויפת האחרונה של KMSPico Windows Activator.

מערך התכונות של ה-botnet הוא פשטני עבור תוכנה כזו. למרות שאינו קיים בבנייה מוקדמת יותר, הבוט מסוגל לאסוף מידע על המארח הנגוע ולשלוח אותו בחזרה לשרת הפקודה והבקרה (C2) במהלך הרישום.

נראה שהמידע שנאסף משתנה ממבנה למבנה, אם כי ZeroFox ראה את הנאספים הבאים:

- שם מארח

- שם משתמש

- מזהה Build (TEST_BUILD_ + חותמת הזמן של הריצה הראשונה)

- פרטי מעבד

- פרטי GPU

- מערכת הפעלה וגרסה

אם אתה רוצה לגלות יותר על רשת הבוט הזדונית הזו וכיצד תוכל להגן על עצמך טוב יותר מפני התקפות, הקפד לקרוא את האבחון המלא של ZeroFox.

כמו כן, הקפד גם להישאר בטופ של כל סוג של התקפות שעלולות להגיע דרך Teams. כדאי תמיד להישאר צעד אחד לפני ההאקרים.

האם אי פעם מצאת את עצמך קורבן למתקפת סייבר כזו? שתף אותנו בחוויה שלך בקטע ההערות למטה.

![5+ תוכנות אנטי keylogger הטובות ביותר [Windows 10 ו- Mac]](/f/89a1bf90cbb3e7fcdbcbcb0e1b8d6eef.jpg?width=300&height=460)