- למרות שמיקרוסופט הטיפה לבטיחות המשופרת שאנו הולכים לקבל באמצעות שבבי TPM, התקפה היא אפילו לא בלתי אפשרית.

- אם אחד ממכשירי ה-Windows 11 שלנו היה נופל לידיים הלא נכונות, המכשיר עצמו והרשת שאליה הוא מחובר היו נפגעים.

- מומחים הוכיחו שעם מערכת הכישורים הנכונה, אפילו שבבי האבטחה של TPM 2.0 יכולים להפוך לטרף קל עבור ישויות זדוניות המבקשות לחלץ את הנתונים שלנו.

- ייתכן שמיקרוסופט תרצה לבחון מקרוב את תכונות האבטחה הללו ואולי אפילו לשנות את האסטרטגיה שלה, כל עוד יש זמן לעשות זאת.

מיותר לציין שמאז שחברת הטכנולוגיה רדמונד הכריזה לראשונה על Windows 11 כמערכת ההפעלה העתידית, דיברו אינסופיים על חלק מה דרישות החומרה שהמכשירים צריכים למלא.

רבים לא הסכימו עם הגבלות TPM 2.0 שהוטלו והנושא הזה עורר תגובות מכל הסוגים ממשתמשי Windows.

מיקרוסופט עמדה על שלה וכל הזמן הרגיעה אנשים שדרישת ה-TPM הזו היא לבטיחותם שלהם, בגלל רמת ההגנה המשופרת שהיא עומדת להציע.

עם זאת, כמה מומחים גילו לאחרונה שגם עם שבבי האבטחה האלה במקום, אנחנו עדיין לא יכולים להיות בטוחים לחלוטין מפני ישויות זדוניות, אם יש סיכוי שמישהו ישים את ידו על שלנו Windows 11 התקן.

אנחנו לא בטוחים כמו שמיקרוסופט רוצה שתחשוב

ענקית הטכנולוגיה הפגינה רצון ברזל כשזה הגיע לא להיסדק תחת לחץ ציבורי, במיוחד לאחר תגובת הנגד של TPM 2.0 דרישה שהובאה איתה מהקהילה.

הם פרסמו את תכונת החומרה הזו כאילו הייתה משלהם ו אמר שמשתמשים הולכים להיות מוגנים בגלל השבב הקטן הזה.

טכנולוגיית Trusted Platform Module (TPM) מיועדת לספק פונקציות מבוססות חומרה הקשורות לאבטחה. שבב TPM הוא מעבד קריפטו מאובטח שנועד לבצע פעולות קריפטוגרפיות. השבב כולל מנגנוני אבטחה פיזיים מרובים כדי להפוך אותו לעמיד בפני חבלה, ותוכנה זדונית אינה מסוגלת לחבל בפונקציות האבטחה של ה-TPM.

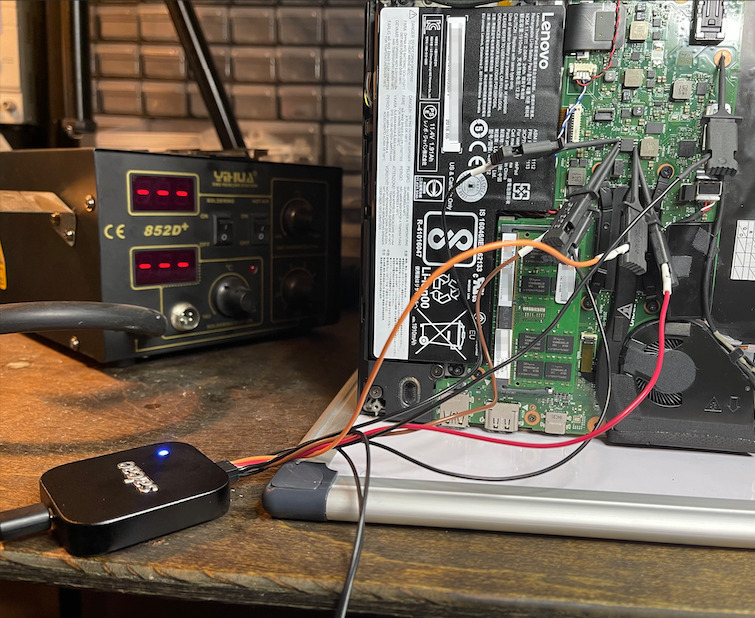

מומחים מקבוצת Dolos גילה שלמעשה, אם אחד מאיתנו יאבד את המחשב הנייד שלו או ייגנב אותו, TPM יכול לעשות מעט כדי למנוע מהאקרים לזרוע הרס.

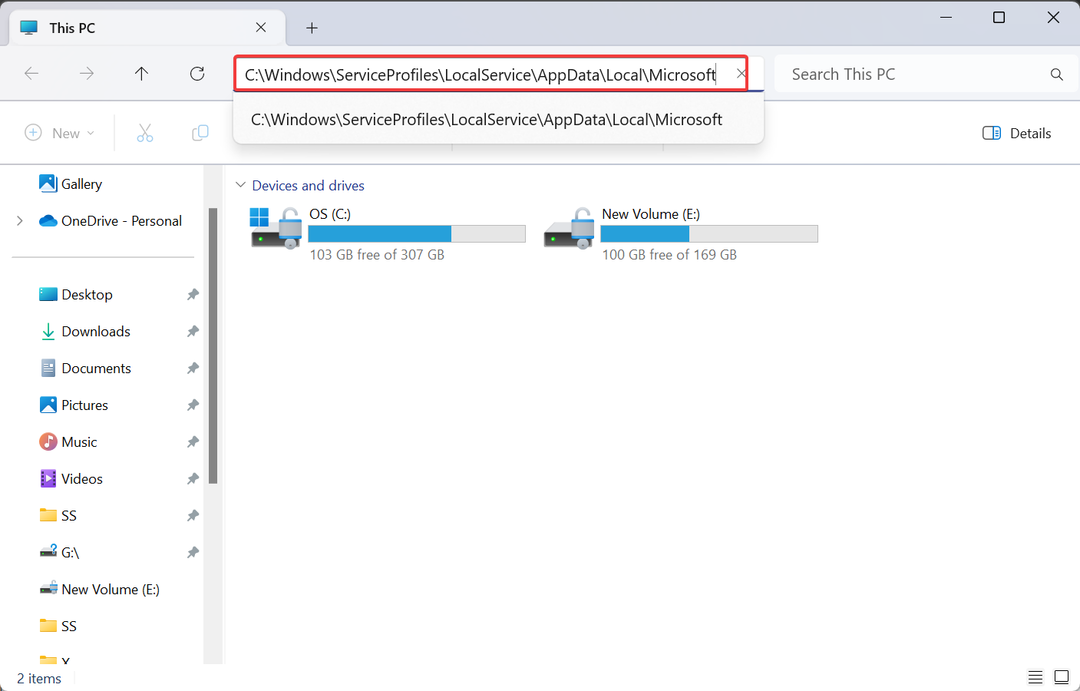

בזמן כתיבת שורות אלה, BitLocker אינו משתמש בתכונות תקשורת מוצפנות כלשהן של TPM 2.0 סטנדרטי, כלומר כל נתונים שיוצאים מה-TPM יוצאים בטקסט פשוט, כולל מפתח הפענוח עבור חלונות. אם נוכל לתפוס את המפתח הזה, אנחנו אמורים להיות מסוגלים לפענח את הכונן, לקבל גישה לתצורת לקוח ה-VPN, ואולי לקבל גישה לרשת הפנימית.

על ידי שימוש בניצול זה יחד עם תוכניות גאוניות אחרות, החוקרים הצליחו לקחת מחשב נייד ארגוני גנוב (כתרחיש) ולמעשה להשיג גישה לרשת הארגונית המשויכת לו, תוך השארת נתונים חשופים ופגיעים.

כפי שהם תיארו עוד, לאחר פתיחת המחשב הנייד, תוקף מצויד מראש ישתמש בקליפ SOIC-8 במקום בדיקות בודדות, על מנת לסכן את שבב האבטחה של TPM.

הקליפ יעשה את זה פשוט מאוד להתחבר לשבב ולגלח כמה דקות מהתקפה בעולם האמיתי.

התהליך כולו מוסבר בפירוט מלא וזו קריאה מעניינת אם יש לך רקע טכני עצום ומתעסק בידע מסוג זה.

אלו חדשות מטרידות, בהתחשב בעובדה שמיקרוסופט עשתה עניין כל כך גדול בכך שאנו נשדרג למכשירים שכבר משולבים בהם תכונות אבטחה כאלה.

עם זאת, חברת הטכנולוגיה שבסיסה ברדמונד יכולה לעשות עבודה טובה יותר בהצעת עתיד בטוח יותר עבור BitLocker, כזה שבו שיטות פריצה כאלה אינן אפשריות עוד.

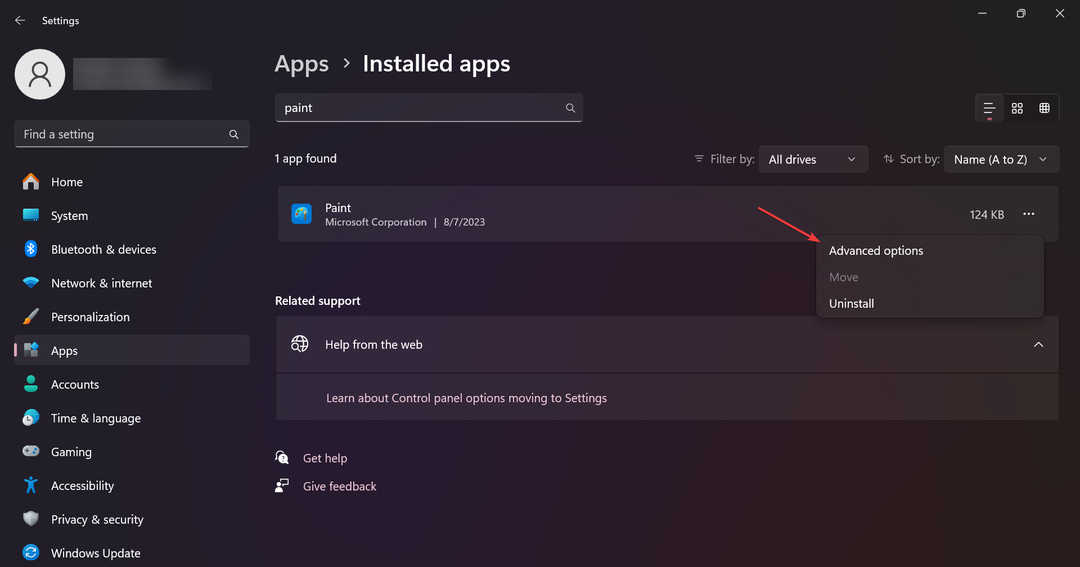

אולי תרצה לדעת שאתה יכול להתקין את מערכת ההפעלה הקרובה של מיקרוסופט גם ללא דרישת ה-TPM שהוטלה.

מה דעתך על כל המצב הזה? שתף את דעתך איתנו בקטע ההערות למטה.