- מיקרוסופט מזהירה את משתמשיה ומייעצת להם לפעול באופן מיידי על מנת להישאר מוגנים.

- קמפיין דיוג חדש התגלה על ידי צוות מודיעין האיום של Microsoft 365 Defender.

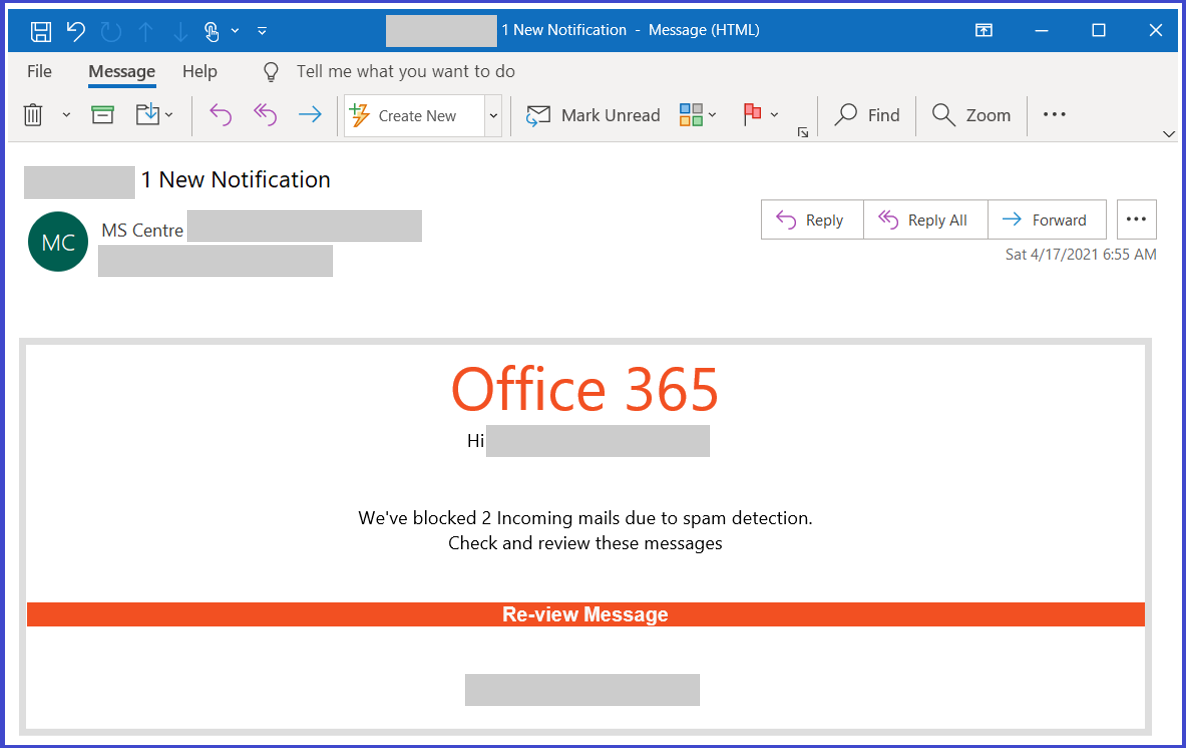

- התוקפים משלבים את הקישורים הללו עם פיתיונות של הנדסה חברתית המתחזים לכלי פרודוקטיביות ידועים.

- כדי שהכל ייראה תקין, האקרים משתמשים ב- Google reCAPTCHA כדי לחסום כל ניסיונות סריקה דינאמיים.

חברת הטכנולוגיה מבוססת רדמונד פרסמה אזהרה לכל משתמשיה, וקראה להם לנקוט בפעולות מתאימות על מנת להישאר מוגנים.

מומחים עקבו אחר קמפיין דיוג דיוג נרחב המסתמך על קישורי הפניה מחדש, ובמקביל הציעו שהוא יכול להתגונן מפני תוכניות כאלה.

זוהי רק אחת מתוך מספר תוכניות כאלה שניסו צד שלישי זדוני בחודשים האחרונים, אז אנחנו באמת צריכים לקחת את האזהרה ברצינות ולעשות כל שביכולתנו כדי להגן על הנתונים הרגישים שלנו.

מיקרוסופט מעלה את המודעות להתקפת פישינג חדשה

למרות קישורי הפניה מחדש בהודעות דוא"ל הם כלי חיוני להעביר נמענים לאתרי צד שלישי או עקוב אחר שיעורי הקלקות ומדוד את ההצלחה של קמפיינים מכירתיים ושיווקיים. ישנן דרכים אחרות לעשות זאת נו.

א הפניה פתוחה הוא כאשר יישום אינטרנט מאפשר לפרמטר HTTP להכיל כתובת URL שסופקה על ידי המשתמש וגורמת להפניה של בקשת HTTP למשאב שאליו מופנית.

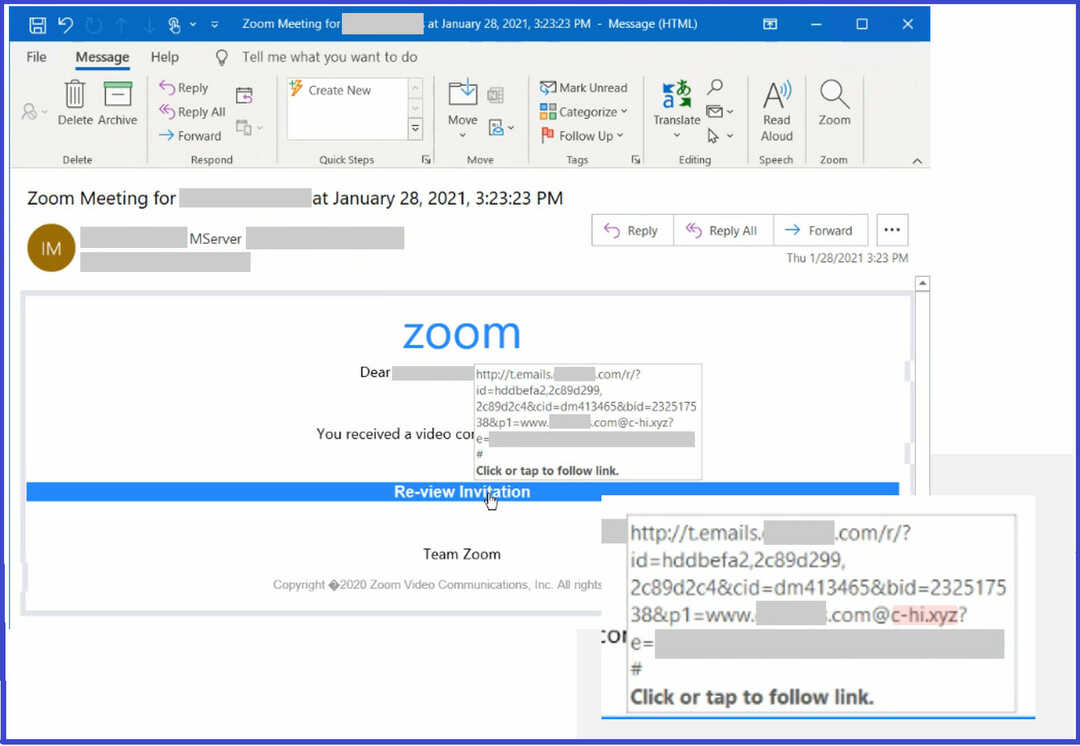

אותה טכניקה יכולה להתעלל על ידי המתחרים על מנת להפנות קישורים כאלה לתשתית משלהם, ובמקביל לשמור על הדומיין האמין בכתובת ה- URL המלאה.

זה עוזר להם להתחמק מניתוח על ידי מנועים נגד תוכנות זדוניות, גם כאשר משתמשים מנסים לרחף על קישורים כדי לבדוק אם יש סימנים לתוכן חשוד.

צוות מודיעין האיום של Microsoft 365 Defender Threat פיתח בנושא זה והסביר כיצד מתקפות אלה מתבצעות, בפירוט פוסט בבלוג.

התוקפים משלבים קישורים אלה עם פיתיונות של הנדסה חברתית המתחזים לכלים ושירותי פרודוקטיביות ידועים כדי לפתות משתמשים ללחיצה. פעולה זו מובילה לשורה של הפניות מחדש - כולל דף אימות CAPTCHA שמוסיף תחושה של לגיטימציה וניסיונות להתחמק ממערכות ניתוח אוטומטיות מסוימות-לפני העברת המשתמש לכניסה מזויפת עמוד. הדבר מוביל בסופו של דבר לפשרה עם אישורים, אשר פותחת את המשתמש והארגון שלו להתקפות אחרות.

על מנת להוביל קורבנות פוטנציאליים לאתרי התחזות בהצלחה, כתובות האתרים להפניה המוטמעות בהודעה מוגדרות באמצעות שירות לגיטימי.

למעשה, התחומים שבשליטת השחקנים הסופיים הכלולים בקישור ממנפים דומיינים ברמה העליונה .xyz, .club, .shop ו- .online, אך עוברים כפרמטרים כדי לחמוק מעבר לשער הדוא"ל פתרונות.

מיקרוסופט הצהירה כי היא גילתה לפחות 350 תחומי פישינג ייחודיים כחלק ממסע פרסום זה.

הכלי היעיל ביותר שיש להאקרים הוא משכנעים של פיתוי הנדסה חברתית המתיימרים להיות הודעות התראה אפליקציות כמו Office 365 ו- Zoom, טכניקת התחמקות זיהוי מעוצבת היטב ותשתית עמידה לביצוע התקפות.

וכדי לחזק עוד יותר את אמינות ההתקפה, לחיצה על הפניות הקישור שנוצרו במיוחד המשתמשים לדף נחיתה זדוני שעושה שימוש ב- reCAPTCHA של Google כדי לחסום כל סריקה דינאמית ניסיונות.

לאחר השלמת אימות CAPTCHA, מוצגים לקורבנות דף כניסה מרמה המחקה שירות ידוע כמו Microsoft Office 365, רק כדי להחליק את הסיסמאות שלהם עם שליחת ה- מֵידָע.

אם הקורבן מזין סיסמה, הדף מתרענן עם הודעת שגיאה המצהירה כי פג הזמן פג בפגישה ומפנה את המבקר להזין את הסיסמה שוב.

זהו נוהל אימות נתונים שלא דומה לטקס ההצטרפות הכפול המשמש את שירותי רשימת השיווק בדוא"ל כדי להבטיח עמידה בחוקי דואר זבל.

קורבנות התחזות מופנים לאתר אבטחה לגיטימי של Sophos המציין, באופן לא נכון, כי הודעת הדוא"ל שקיבלה הודעה לאחזור שוחררה.

כעת, כאשר אנו מודעים לסכנה, אנו יכולים להמשיך ולנקוט בפעולות מתאימות מיידיות, ולהפחית את הסיכון להפוך לנתון נוסף במלחמת הסייבר הזו.

האם אתה עושה כל שביכולתך כדי להישאר מוגן מניסיונות דיוג? יידע אותנו בסעיף ההערות למטה.

![האם אנטי וירוס יכול לזהות דיוג? [מדריך מניעה]](/f/f7cd85f8e58b419c47d4b6b379d151ed.png?width=300&height=460)

![האם אנטי וירוס יכול לזהות דיוג? [מדריך מניעה]](/f/4f6460d1d25f95007e1883c581a48b1e.jpg?width=300&height=460)