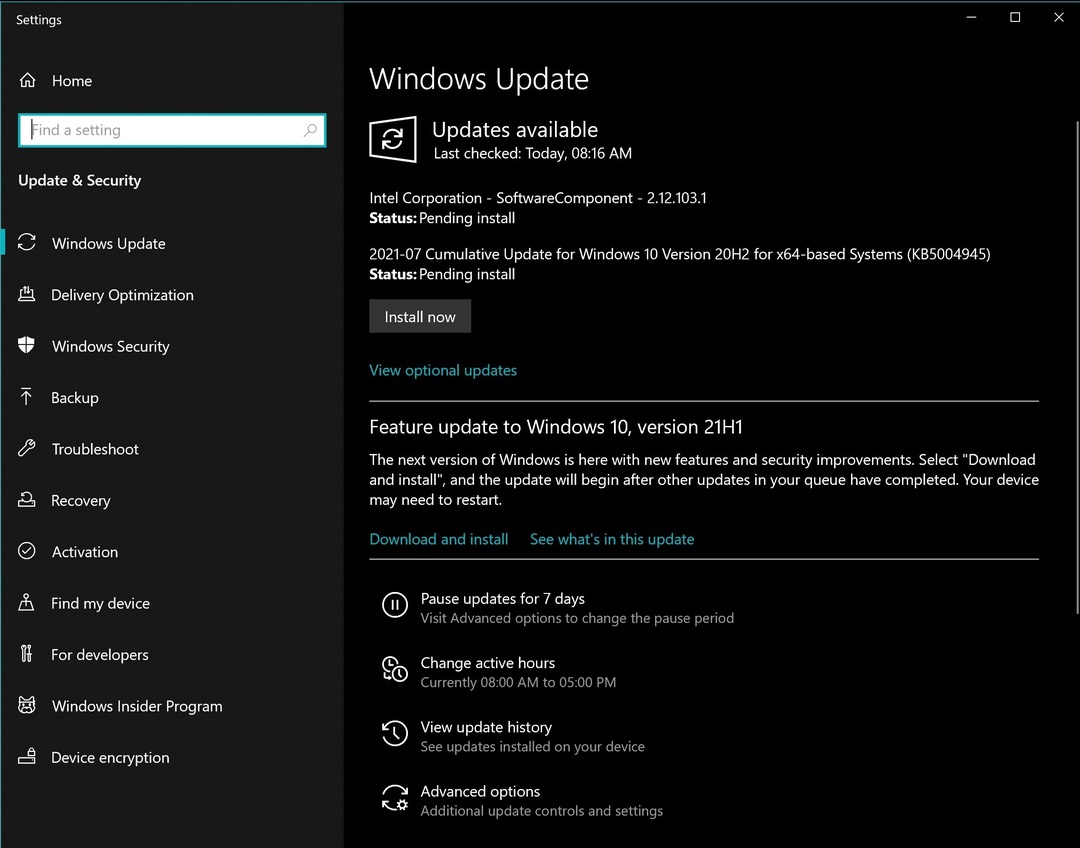

כפי שאתה בוודאי יודע עד כה, מיקרוסופט פרסמה זה עתה את הסיבוב השלישי של עדכוני תיקון יום שלישי לשנת 2020, והם נקראים עדכוני תיקון יום שלישי במרץ.

עדכונים אלה ממוקדים לכל הגרסאות של חלונות 10, והם הביאו שפע של תכונות חדשות כמו גם תיקוני באגים ועדכוני אבטחה.

למעשה, סבב העדכונים הזה של תיקון יום שלישי היה פורה עוד יותר מזה של פברואר מאז הפעם הם תוקנו 115 קורות חיים.

מיקרוסופט חשפה ניצול שנותר ללא פיקוח

עם זאת, בחיפזונם לשחרר את ההערות בהקדם האפשרי, מיקרוסופט חשפה בטעות ניצול שלא תוקן. מחשבים מושפעים של CVE-2020-0796 הפגיעות כוללת את Windows 10 v1903, Windows10 v1909, Windows Server v1903 ו- Windows Server v1909.

ככל הנראה, מיקרוסופט תכננה לשחרר תיקון ביום שלישי התיקון אך ביטלה אותו באופן מיידי. עם זאת, הם כללו את פרטי הפגם בממשק ה- API של מיקרוסופט שלהם, שחלק מספקי האנטי-וירוס מגרדים ומפרסמים לאחר מכן.

הפגיעות היא ניצול תולע ב- SMBV3 שבמקרה הוא אותו פרוטוקול כמו מנוצל על ידי תוכנת הכופר WannaCry ו- NotPetya. למרבה המזל, לא פורסם שום קוד ניצול.

לא פורסמו פרטים נוספים בנושא, אך פורטינט מציין כי:

תוקף מרוחק ולא מאומת יכול לנצל זאת בכדי לבצע קוד שרירותי במסגרת היישום.

פיתרון אחד לבעיה זו הוא השבתת דחיסת SMBv3 וחסימת יציאת TCP 445 בחומות אש ובמחשבי לקוח.

הערה: ייעוץ העדכונים המלא הוא כעת זמין, ומיקרוסופט מצהירה כי הדרך לעקיפת הבעיה הנ"ל טובה רק להגנה על שרתים, אך לא ללקוחות.

מה דעתך על התקלה האחרונה של מיקרוסופט? שתף את מחשבותיך בקטע התגובות למטה ונמשיך בשיחה.