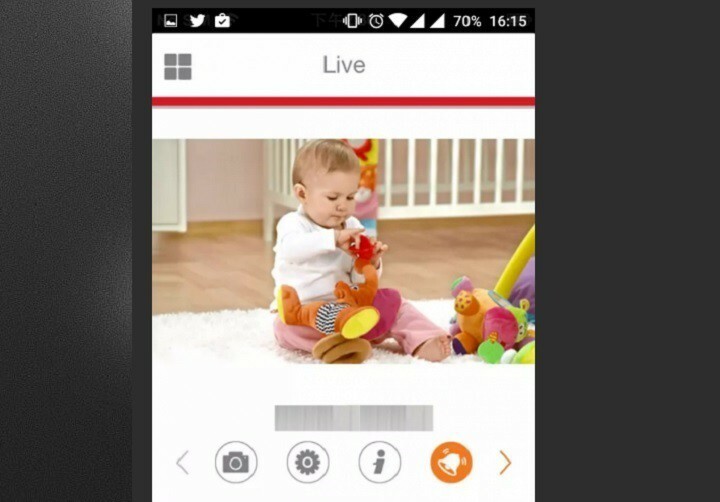

Bitfender ha recentemente rilevato importanti vulnerabilità della privacy nelle telecamere IoT che consentono agli hacker di dirottare e trasformare questi dispositivi in strumenti di spionaggio a tutti gli effetti.

La fotocamera analizzata da Bitdefender viene utilizzato per scopi di monitoraggio da molte famiglie e piccole imprese. Il dispositivo include funzionalità di monitoraggio standard, come un sistema di rilevamento del movimento e del suono, audio bidirezionale, microfono e altoparlante integrati e sensori di temperatura e umidità.

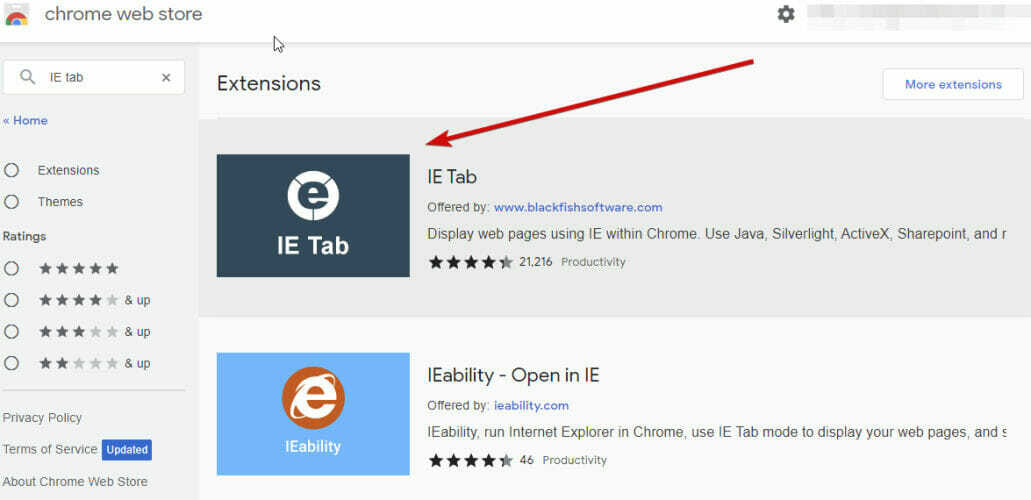

Le vulnerabilità della sicurezza possono essere facilmente sfruttate durante il processo di connessione. La telecamera IoT crea un hotspot durante la configurazione tramite una rete wireless. Una volta installata, l'applicazione mobile corrispondente stabilisce una connessione con l'hotspot del dispositivo e si connette automaticamente. L'utente dell'app introduce quindi le credenziali e il processo di installazione è completo.

Il problema è che l'hotspot è aperto e non è richiesta alcuna password. Inoltre, i dati che circolano tra l'applicazione mobile, la telecamera IoT e il server non sono crittografati. E per peggiorare le cose,

Bitdefender ha anche rilevato che le credenziali di rete vengono inviate in chiaro dall'app mobile alla telecamera.Quando l'app mobile si connette in remoto al dispositivo, dall'esterno della rete locale, si autentica tramite un meccanismo di sicurezza noto come autenticazione di accesso di base. Per gli standard di sicurezza odierni, questo è considerato un metodo di autenticazione non sicuro, a meno che non venga utilizzato insieme a un sistema sicuro esterno come SSL. I nomi utente e le password vengono trasmessi via cavo in un formato non crittografato, codificato con uno schema Base64 in transito.

Di conseguenza, un utente malintenzionato può impersonare il dispositivo originale registrando un dispositivo diverso, con lo stesso indirizzo MAC. Il server si connetterà al dispositivo che si è registrato per ultimo, così come l'app mobile. In questo modo, gli aggressori possono acquisire la password della webcam.

Chiunque può utilizzare l'app, proprio come farebbe l'utente. Ciò significa attivare l'audio, il microfono e gli altoparlanti per comunicare con i bambini mentre i genitori non sono in giro o avere accesso indisturbato alle riprese in tempo reale dalla camera dei tuoi figli. Chiaramente, questo è un dispositivo estremamente invasivo e il suo compromesso porta a conseguenze spaventose.

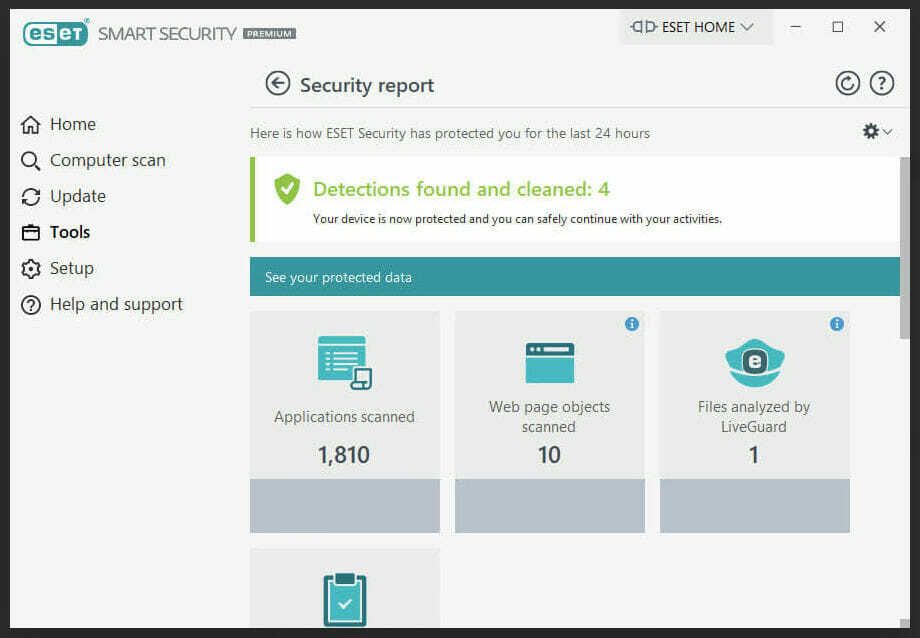

Per evitare violazioni della privacy, fai una ricerca approfondita prima di acquistare un buying dispositivo IoT e leggere recensioni online che potrebbero rivelare problemi di privacy. In secondo luogo, installa uno strumento di sicurezza informatica per IoT, come La scatola di Bitdefender. Questi strumenti eseguiranno la scansione della rete e bloccheranno gli attacchi di phishing e altre minacce.

STORIE CORRELATE CHE DEVI SCOPRIRE:

- Programma un Raspberry Pi dal tuo browser con Windows 10 IoT Core Blockly

- Cablaggio Arduino supportato su Windows 10 IoT Core

- L'app Windows 10 IoT offre supporto per le stampanti 3D in rete