- Microsoft crea un nuovo strumento che aiuterà gli utenti a ottenere il massimo dai propri chip di sicurezza TPM.

- Windows 11 verrà fornito con questo software opzionale, creato su misura per uno dei requisiti più criticati del sistema operativo.

- Gli amministratori possono utilizzare TpmDiagnostics.exe per interrogare accuratamente le informazioni memorizzate sui chip TPM.

- Questo articolo contiene un elenco completo di comandi che puoi utilizzare con questo nuovo software, su Windows 11.

Ti potrebbe piacere sapere cheWindows 11 verrà fornito con una nuova funzionalità opzionale chiamata TPM Diagnostics, strumento che consentirà agli amministratori di esplorare il processore di sicurezza TPM di un determinato dispositivo.

Una mossa ovvia, considerando che Microsoft continua a insistere su questi Processori di sicurezza TPM 2.0 come requisito, necessario per potenziare alcune delle sue funzionalità di sicurezza.

Il nuovo sistema operativo avrà uno strumento di diagnostica TPM predefinito

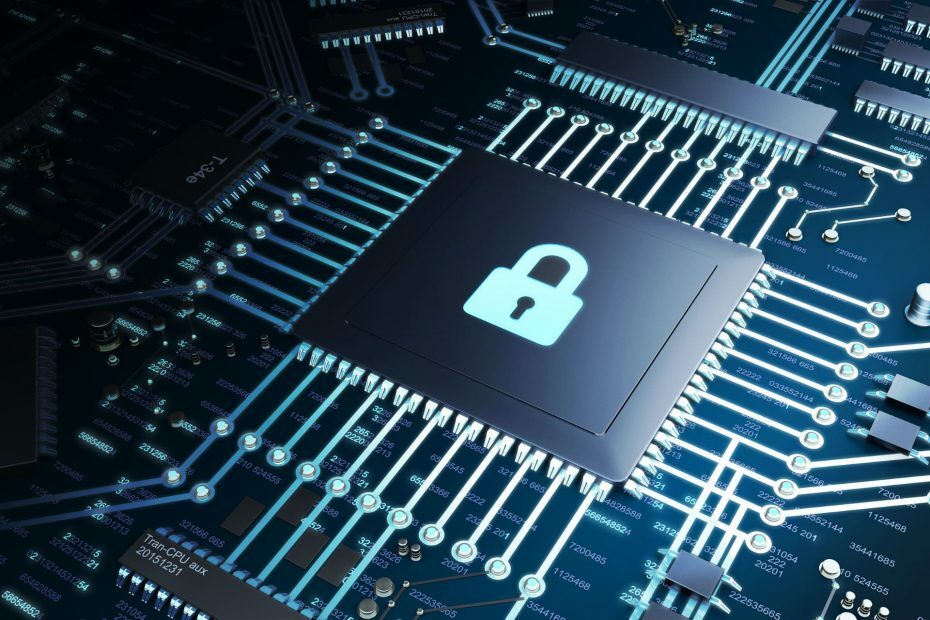

Come probabilmente già saprai, dalle infinite discussioni che questo requisito di Windows 11 ha suscitato, un chip TPM è in realtà un processore di sicurezza hardware.

Il suo scopo principale è proteggere le chiavi di crittografia, le credenziali dell'utente e altri dati sensibili da attacchi di malware e altre forme di hacking o estrazione di dati.

Microsoft continua a insistere su questo requisito e continua a sottolineare l'importanza fondamentale che questo piccolo pezzo di hardware ha effettivamente, in un nuovo post sul blog.

I PC del futuro hanno bisogno di questa moderna radice di fiducia hardware per proteggere da attacchi comuni e sofisticati come ransomware e attacchi più sofisticati da parte degli stati nazionali. La richiesta del TPM 2.0 eleva lo standard per la sicurezza hardware richiedendo quella radice di attendibilità incorporata.

Quindi, questo nuovissimo strumento da riga di comando di Windows 11 chiamato TPM Diagnostics ora darà a tutti gli amministratori la possibilità di interrogare il chip TPM per le informazioni archiviate.

Dopo aver installato il software, troverai un nuovo tpmdiagnostics.exe eseguibile situato in C:\Windows\System32 cartella.

TPM 2.0 è un elemento fondamentale per fornire sicurezza con Windows Hello e BitLocker per aiutare i clienti a proteggere meglio le proprie identità e dati. Inoltre, per molti clienti aziendali, i TPM aiutano a facilitare la sicurezza Zero Trust fornendo un elemento sicuro per attestare l'integrità dei dispositivi.

Quali comandi posso usare con questo nuovo strumento?

È importante sapere che, a meno che tu non capisca completamente quali dati vengono archiviati nel tuo chip TPM, non è consigliabile scherzare troppo.

Qualsiasi errore commesso potrebbe rimuovere accidentalmente i tasti necessari per il funzionamento del dispositivo.

sappi che Documentazione Microsoft Trusted Platform, insieme al nuovo TpmDiagnostics.exe strumento può fornire una miriade di informazioni sui meccanismi di sicurezza sottostanti di Windows 11.

Questo è l'elenco completo dei comandi che puoi utilizzare sul tuo nuovo strumento TPM di Windows 11:

tpmdiagnostics: uno strumento per Windows 10 build 22000. Copyright (c) Microsoft Corporation. Tutti i diritti riservati. Flag: PrintHelp ( /h -h ) PromptOnExit ( -x /x ) UseECC ( -ecc /ecc ) UseAes256 ( -aes256 /aes256 ) QuietPrint ( -q /q ) PrintVerbosely ( -v /v ) Utilizzare il comando 'help' per ottenere maggiori informazioni su un comando. Comandi: TpmInfo: GetLockoutInfo IsOwned PlatformType CheckFIPS ReadClock GetDeviceInformation IfxRsaKeygenVulnerability GatherLogs [percorso completo della directory] PssPadding IsReadyInformation TpmTask: MaintenanceTaskStatus ShowTaskStatus IsEULAAccepted ProvisionTpm [cancellazione forzata] [consenti prompt PPI] TpmProvisioning: PrepareTPM CanUseLockoutPolicyClear CanClearByPolicy AutoProvisioning: IsAutoProvisioningEnabled EnableAutoProvisioning DisableAutoProvisioning [-o] EK: EkInfo ekchain EkCertStoreRegistry GetEkCertFromWeb [-ecc] [cert file] GetEkCertFromNVR [-ecc] [cert file] GetEkCertFromReg [-ecc] [ file di output ] GetEk [-ecc] [file chiave] CheckEkCertState InstallEkCertFromWeb InstallEkCertFromNVR InstallEkCertThroughCoreProv EKCertificateURL WindowsAIK: InstallWindowsAIK [-skipCert] WinAikPersistedInTpm UninstallWindowsAIKCert GetWindowsAIKCert [cert file] IsWindowsAIKInstalledInNCrypt EnrollWindowsAIKCert GetWindowsAIKPlatformClaim ["fresh"] [file di output] OtherKeys: PrintPublicInfo [srk / aik / ek / handle ] [-asBcryptBlob / -RsaKeyBitsOnly / -RsaSymKeyBitsOnly] [-ecc] TestParms [ SYMCIPHER | RSA ] [ argomenti specifici dell'algoritmo ] EnumerateKeys NVStorage: EnumNVIndexs DefineIndex [indice] [dimensione] [flag attributi] UndefineIndex [indice] ReadNVIndexPublic [indice] WriteNVIndex [indice] [dati in formato esadecimale | -file nome file] ReadNVIndex [indice] NVSummary NVBootCounter: CheckBootCounter ReadBootCounter [/f] PCR: PrintPcrs PhysicalPresence: GetPPTransition GetPPVersionInfo GetPPResponse GetPPRequest TPMCommandsAndResponses: CommandCode [comando esadecimale codice] ResponseCode [codice di risposta esadecimale] Traccia: EnableDriverTracing DisableDriverTracing FormatTrace [file etl] [file json di output] DRTM: DescribeMle [File binario MLE] Varie: Guida [nome comando] DecodeBase64File [file da decodificare dalla base 64] EncodeToBase64File [file da codificare] ReadFileAsHex [file da leggere] ConvertBinToHex [file da leggere] [file da scrivere] ConvertiHexToBin [file da leggere] [file da scrivere su] Hash [byte esadecimali o valore non elaborato in hash] GetCapabilities

![Correzione: il driver video si è bloccato ed è stato ripristinato in Windows 11,10 [RISOLTO]](/f/356b559f1bd1a47edbee6bf3d8f228f6.png?width=300&height=460)