Perché una versione di Windows non supportata potrebbe essere la tua rovina

- La fine del supporto è un termine utilizzato per descrivere quando un prodotto raggiunge la data di scadenza.

- Ciò significa che nessun nuovo aggiornamento o patch di sicurezza verrà fornito dal fornitore dopo questa data.

- Esploriamo le implicazioni dell'uso continuato di sistemi operativi Windows non supportati e dipingiamo il quadro più ampio in questo articolo.

L'ignoranza è uno dei motivi principali per cui le persone sono vittime di attacchi malevoli. Non essere abbastanza consapevole o motivato per proteggere le tue informazioni. C'è bisogno di una migliore consapevolezza pubblica di ciò a cui potrebbero essere vulnerabili e di come impedire che si realizzino.

Sebbene Microsoft abbia svolto un buon lavoro nel correggere le vulnerabilità con ogni nuova versione, molte organizzazioni eseguono ancora versioni precedenti di Windows che hanno già raggiunto la fine del supporto.

Ad esempio, Windows 7, 8, 8.1 e 10 continuano a essere utilizzati. Questo è anche se loro

hanno raggiunto la fine del supporto nel 2020, 2016 e 2023 rispettivamente. Windows 10 è sicuro, poiché il supporto è in corso fino a ottobre 2025.A causa del loro uso diffuso, i sistemi Windows sono in cima all'elenco delle vulnerabilità. Durante la stesura di questo articolo, L'adozione di Windows 10 si attesta a un enorme 71%. Questa è più della metà della quota di mercato.

Una singola vulnerabilità sfruttata può portare a più macchine infette e alla perdita di dati, che possono minacciare seriamente i singoli utenti e l'intera organizzazione a cui appartengono.

Questo non devi essere tu. Puoi prendere il controllo ora ed evitare di diventare un'altra statistica di un sistema compromesso. In questo articolo, portiamo opinioni di esperti per fare più luce su questo argomento.

Quali sono i rischi dell'utilizzo di versioni di Windows non supportate?

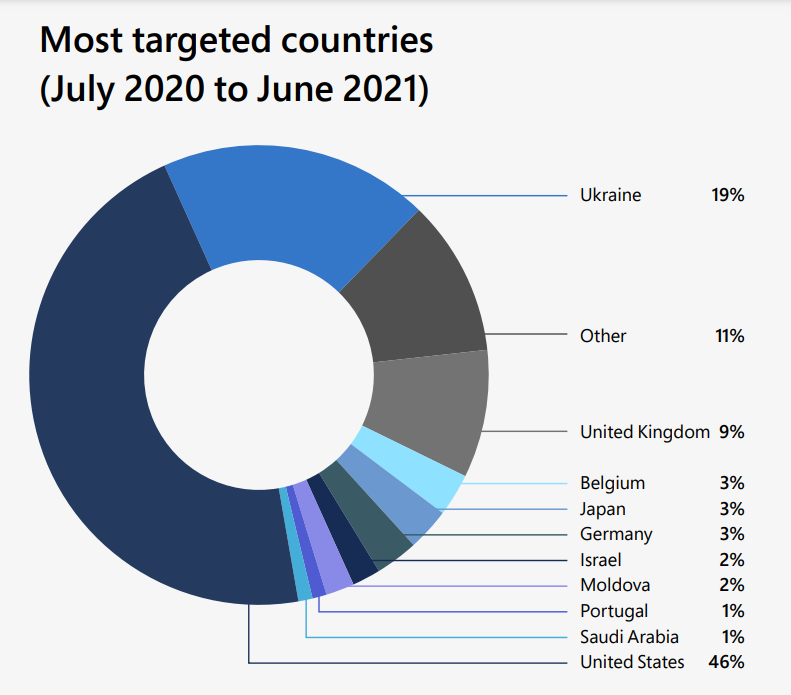

Le minacce informatiche stanno aumentando in frequenza e gravità. Stanno anche diventando più sofisticati e mirati. Ciò è dimostrato dalla recente ondata di attacchi ransomware che hanno colpito grandi organizzazioni e piccole imprese. In particolare, DEV-0586.

di tutte le attività di minaccia dello stato-nazione

Nel mondo dei computer e del software, ci sono due tipi principali di utenti: quelli esperti di tecnologia e quelli che non lo sono.

Il primo gruppo lo sa Windows è un ottimo sistema operativo. Non è perfetto, ma finché sei soddisfatto delle sue prestazioni, la tua versione non ha importanza.

Per quest'ultimo gruppo, può essere difficile capire perché qualcuno dovrebbe scegliere di non utilizzare l'ultima versione di Windows.

Se hai seguito le notizie negli ultimi anni, potresti aver sentito parlare di diverse gravi violazioni della sicurezza che hanno colpito milioni di persone in tutto il mondo.

Ciò che accomuna queste violazioni è che sono state tutte causate da computer che eseguivano una versione non supportata di Windows.

E mentre gli hacker hanno effettuato alcuni di questi hack, altri sono stati causati da un errore umano. Le aziende non dovrebbero utilizzare un sistema operativo non supportato. Ciò è particolarmente vero se vogliono proteggere i propri dati e mantenere al sicuro le informazioni dei clienti.

Come ribadisce l'esperto Igal Flegmann, co-fondatore e CEO di Keytos:

Anche la formazione sulla sicurezza nella tua organizzazione è molto importante in modo che gli utenti non facciano clic sulle e-mail di phishing e segnalino gli attacchi al tuo team di sicurezza.

amministratore delegato presso Keytos

Supponiamo che tu non abbia familiarità con la gravità del rischio associato all'esecuzione di una versione di Windows che ha già raggiunto la fine del supporto, soprattutto per un'azienda. In tal caso, lo scomponiamo per te.

Rischi per la sicurezza

È stato ripetuto più e più volte come l'esecuzione di un sistema operativo non supportato sia dannoso per la tua sicurezza. Ma quanto sono terribili i rischi?

Il motivo più importante per cui dovresti aggiornamento da una versione non supportata è che Microsoft non rilascerà più aggiornamenti di sicurezza per queste versioni.

Il software non supportato lascia i tuoi dati sensibili vulnerabili agli attacchi degli hacker. Possono facilmente cercare sistemi vulnerabili che non sono stati patchati.

Secondo gli esperti, il phishing è il punto di ingresso più comune. Pertanto, l'installazione Windows 11 MFA farà molto per contrastare questi tentativi.

Questo è solo l'inizio. Avrai bisogno di più soluzioni di sicurezza in modo tale che se una fallisce, il tuo sistema sarà comunque sicuro. Dipendere da uno è suicida perché rischi di perdere i tuoi dati se viene compromesso.

Secondo l'opinione dell'esperto Joe Stocker, fondatore e CEO di Patriot Consulting e Microsoft MVP:

Nessuna soluzione di sicurezza è perfetta. È importante avere un approccio alla sicurezza a più livelli che includa una combinazione di controlli tecnici e non tecnici.

CEO di Consulenza patriota

e Microsoft MVP

E mentre tutti i controlli di sistema possono essere presenti, non possiamo permetterci di ignorare il ruolo che gli utenti devono svolgere.

Rimanere aggiornati e installazione del software di sicurezza è solo la punta dell'iceberg.

Devi anche rimanere vigile e avere la capacità di decifrare un attacco a chilometri di distanza.

Altrimenti, è come avere robusti cancelli di metallo per proteggersi ma dimenticarsi di chiuderli.

Ma questa non è l'unica preoccupazione quando si tratta di sistemi operativi obsoleti.

Errori di sistema

Se la tua azienda utilizza un sistema operativo non supportato, rischi di riscontrare un errore di sistema quando viene scoperta una nuova vulnerabilità.

Ciò potrebbe comportare la perdita di dati o tempi di inattività per le operazioni aziendali. Se non è possibile porre rapidamente rimedio alla situazione applicando patch ai sistemi interessati, il nuovo malware prolifererà in tutta la rete.

Secondo Joe Stocker:

Mantenere i dispositivi aggiornati e utilizzare AV ed EDR ridurrà l'esposizione e il rischio che il malware venga eseguito su un endpoint. Windows ASR, Applocker, WDAC o Windows 11 22H2 "Smart App Control" possono ridurre ulteriormente il rischio di malware.

Come visto dagli effetti della vulnerabilità di sicurezza DEV-0586, risiede nell'unità di sistema e ha il potere di sovrascrivere il Master Boot Record.

L'MBR è il primo settore di un disco rigido e contiene informazioni su come avviare ed eseguire il sistema operativo. Quando un Attacco basato su MBR si verifica, la capacità del bootloader di caricare il sistema operativo sarà compromessa e il il computer potrebbe non essere in grado di avviarsi normalmente.

Questo è il motivo per cui Chris Karel, responsabile delle operazioni di sicurezza per Infinite Campus consiglia di:

Avere backup coerenti che non possono essere facilmente eliminati o distrutti. E testali regolarmente per assicurarti che funzionino e coprano ciò di cui hai bisogno.

Manager, Campus infinito

Problemi di prestazione

Le prestazioni delle versioni precedenti di Windows peggiorano nel tempo. Questo perché l'hardware più recente richiede più risorse da un sistema operativo rispetto all'hardware precedente.

Ad esempio, se tu installare una nuova scheda grafica nel tuo PC che supporta DirectX ma stai ancora utilizzando una vecchia versione di Windows che non supporta ancora queste nuove API, i giochi possono funzionare molto più lentamente di quanto farebbero se eseguissi una versione più recente di Windows.

Molte applicazioni richiedono versioni specifiche di Windows per funzionare correttamente, quindi se un'applicazione non è compatibile con la versione corrente, potrebbe non funzionare correttamente o non funzionare affatto. Ciò potrebbe causare problemi agli utenti e agli amministratori IT, che devono trovare soluzioni alternative per questi problemi di compatibilità.

Chris crede che l'unica soluzione sia:

Mantenere i sistemi patchati e aggiornati. Sia i sistemi operativi (Windows, Linux) che il software che gira su di esso. (Exchange, browser Web, firewall, ecc.) Soprattutto con qualsiasi cosa esposta a Internet.

Tecniche essenziali di rafforzamento di Windows

L'indurimento si riferisce al processo di rendere i sistemi più sicuri. È un passo importante nel processo di sicurezza generale perché aiuta a prevenire accessi non autorizzati, modifiche non approvate e altri attacchi a sistemi e dati.

Alcune delle tecniche di indurimento che puoi utilizzare includono:

Configurazione di sistema

La configurazione standard del sistema spesso non è sufficientemente sicura per resistere a un determinato utente malintenzionato. È possibile configurare il sistema in modo che sia più sicuro modificando le configurazioni predefinite, impostando firewall e installando software antivirus.

Di seguito sono riportati alcuni passaggi importanti che è possibile eseguire per configurare il sistema:

- Modifica delle password predefinite – Per impostazione predefinita, molti sistemi operativi hanno una password predefinita. Se qualcuno si impossessa del tuo computer, può accedervi utilizzando questa password predefinita.

- Disattivazione di servizi/applicazioni non necessari – Ciò riduce l'utilizzo delle risorse (memoria e CPU), migliorando così le prestazioni della macchina.

- Impostazione dei criteri di sistema – Le policy aiutano a configurare i sistemi di un'organizzazione in base a requisiti specifici. L'obiettivo principale alla base dell'utilizzo di questi criteri è garantire che tutti i sistemi siano impostati in modo che possano essere accessibili solo al personale autorizzato.

Del resto, Igal ribadisce che:

Il modo migliore per proteggere le organizzazioni in questo mondo zero-trust è ridurre la superficie ed eliminare la responsabilità della sicurezza dall'utente finale medio.

Controlli di accesso degli utenti

I controlli di accesso degli utenti sono la prima linea di difesa contro gli attacchi e dovrebbero essere implementati per impedire l'accesso non autorizzato ai sistemi.

L'idea alla base di UAC è semplice. Prima di eseguire un'applicazione scaricata da Internet o ricevuta in un'e-mail, Windows chiede all'utente se questa azione deve essere consentita.

Ciò significa che se qualcuno tenta di installare software dannoso sul tuo computer, avrà bisogno dell'accesso fisico al tuo PC e dovrà approvare manualmente ogni passaggio dell'installazione. Rende molto più difficile per loro infettare il tuo computer a tua insaputa.

Abbiamo visto alcuni utenti disabilitando il prompt UAC perché è invasivo ogni volta che provi a eseguire un'app, ma è ovvio che non hanno pensato alle sue ripercussioni. La buona notizia è che Microsoft ha fatto passi da gigante per garantire che questo sia qualcosa che puoi controllare.

Puoi utilizzare la funzione UAC (User Account Control) integrata di Windows per evitare che malware e altri programmi dannosi vengano eseguiti sul tuo computer. È abilitato per impostazione predefinita, ma puoi regolarne le impostazioni per personalizzare il suo funzionamento.

Sicurezza della rete

La sicurezza di tutti i sistemi all'interno di un'organizzazione è di fondamentale importanza. Tuttavia, la sicurezza della rete è fondamentale in quanto fornisce i meccanismi per proteggere altri sistemi dagli attacchi.

Questo termine ampio comprende una raccolta di tecniche, processi e tecnologie utilizzate per proteggere le reti di computer e i relativi sistemi e dispositivi.

La sicurezza della rete mira a proteggere le informazioni dall'accesso o dalla divulgazione non autorizzati. Questa operazione viene eseguita utilizzando una combinazione di hardware e software per applicare le regole che devono essere seguite da utenti, amministratori e programmi sulla rete.

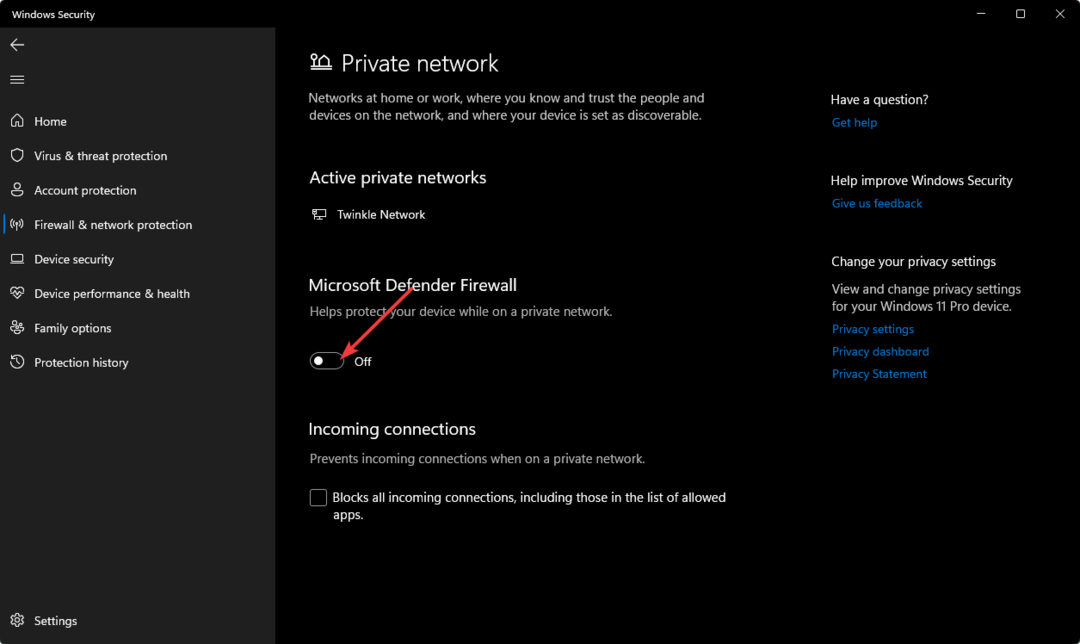

Queste regole in genere includono autenticazione, autorizzazione, crittografia e audit trail. Per iniziare, dovrai farlo installare un firewall. I firewall sono uno degli strumenti di sicurezza di rete più importanti.

Possono essere dispositivi software o hardware che controllano l'accesso a una rete oa un computer, fornendo un livello di protezione da Internet o da altre reti non attendibili.

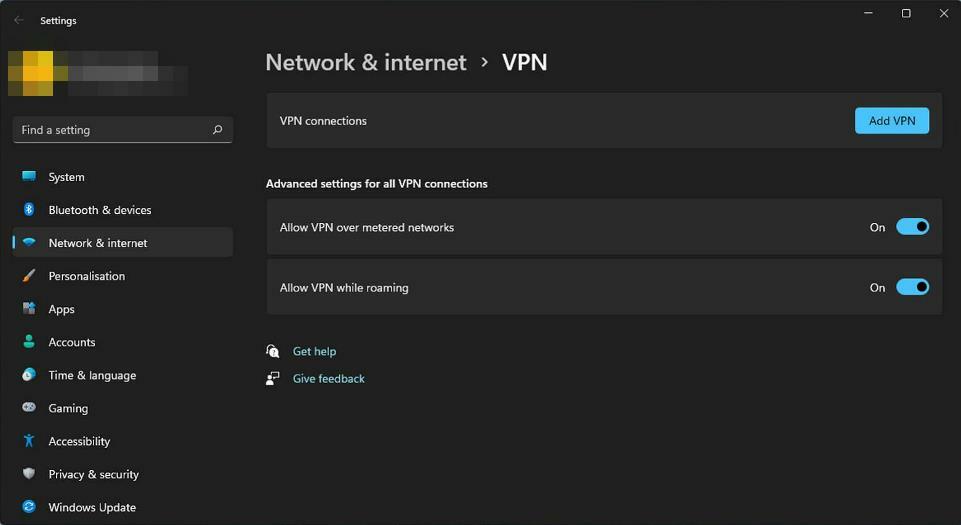

Un altro strumento di cui avrai bisogno è a VPN (rete privata virtuale). Questa connessione crittografata consente di connettersi in modo sicuro a un server esterno per l'accesso remoto alla rete interna.

Il motivo principale per cui le VPN sono considerate una tecnica di rafforzamento di Windows è che possono fornire ulteriore sicurezza se combinate con altre tecnologie come firewall e sistemi di rilevamento delle intrusioni.

Usano crittografia e autenticazione tecniche per garantire che tutto il traffico sia protetto. Ciò rende molto più difficile per un utente malintenzionato accedere al tuo sistema per rubare o danneggiare informazioni.

Oltre ai tradizionali meccanismi di sicurezza della rete, oggi stanno emergendo diverse nuove tecnologie che vanno oltre le tradizionali misure di sicurezza della rete. Questi includono cloud computing E software di virtualizzazione.

Il tuo sistema di sicurezza di rete deve essere completo, diversificato e flessibile per rispondere adeguatamente alle esigenze dinamiche delle tendenze tecnologiche odierne.

Indurimento dell'applicazione

La protezione avanzata delle applicazioni è un insieme di best practice che migliorano la sicurezza delle tue applicazioni. Non si tratta solo di garantire che il tuo sistema sia sicuro, ma anche che i servizi che vengono eseguiti su di esso siano sicuri.

Implica processi e procedure sistematici per garantire che le applicazioni siano sicure e resilienti agli attacchi. Questo è uno dei modi più efficaci per ridurre la superficie delle vulnerabilità nelle tue applicazioni.

Shiva Shantar, cofondatrice e CTO di ConnectSecure ritiene che:

Password deboli, protocolli obsoleti e sistemi senza patch in combinazione con personale non addestrato che fa clic su collegamenti dannosi sono la ragione della diffusione della vulnerabilità.

e CTO, ConnettiSicuro

In altre parole, l'esperto di sicurezza implica che il rischio di sfruttamento della vulnerabilità risieda in una combinazione di fattori.

È facilmente comprensibile il motivo per cui è necessaria una politica di sicurezza diffusa in tutta l'organizzazione.

Non solo i decisori devono essere coinvolti, ma tutti gli utenti devono essere educati a preservare la sicurezza.

Tuttavia, questo non è troppo complicato se si applica un piano d'azione rigoroso.

Di seguito sono riportati alcuni consigli che le organizzazioni possono implementare per rafforzare i propri sistemi Windows contro potenziali minacce:

- Mantieni aggiornato il tuo sistema con le toppe.

- Installa un firewall, un software antivirus e a buona soluzione di backup per proteggere i tuoi dati e i tuoi sistemi.

- Usa password complesse e cambiarli regolarmente, almeno ogni 90 giorni.

- Ove possibile, abilitare due fattori o autenticazione a più fattori per account Microsoft e altri servizi.

- Usa un gestore di password per generare, archiviare e gestire password complesse.

Sebbene sia possibile implementare tutte le tecniche di protezione avanzata di Windows possibili, il ripristino è fondamentale per il processo di sicurezza. Un piano di ripristino assicura che l'azienda possa riprendersi da una violazione in modo rapido ed efficiente.

Come rete di sicurezza, assicurati di eseguire periodicamente test su questo piano per assicurarti che funzioni secondo necessità.

Igal sottolinea l'importanza di un piano di rilancio:

Sebbene la prevenzione sia fondamentale, disporre di un solido piano di ripristino che viene testato periodicamente è anche un componente chiave di qualsiasi piano di sicurezza informatica.

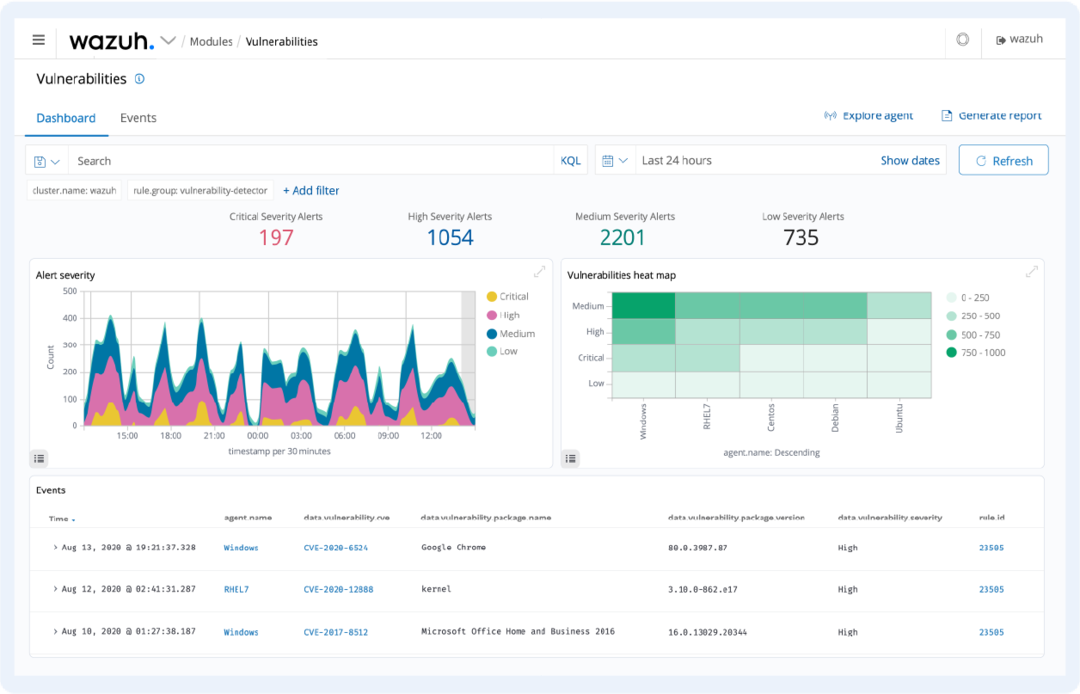

Gestione continua delle vulnerabilità

La gestione continua delle vulnerabilità è un approccio proattivo alla sicurezza che aiuta le organizzazioni a evitare violazioni della sicurezza monitoraggio proattivo delle minacce emergenti. L'obiettivo della gestione continua delle vulnerabilità è prevenire gli attacchi informatici prima che si verifichino.

Le vulnerabilità possono verificarsi ovunque nella tua rete, dal tuo firewall al tuo server web. Poiché esistono molti tipi diversi di vulnerabilità, è necessario utilizzare anche sistemi diversi per rilevarli.

Man mano che il panorama delle minacce continua a evolversi, anche la tua strategia di sicurezza deve evolversi. Non è una questione se la tua organizzazione verrà violata, è una questione di quando.

I componenti di base di un programma di gestione delle vulnerabilità includono:

- Identificazione – Raccolta di informazioni su potenziali minacce e debolezze nei sistemi o nelle reti di un'organizzazione che potrebbero essere sfruttate da tali minacce.

- Analisi – Esaminare i dettagli tecnici su ciascuna minaccia identificata per determinare se rappresenta o meno un rischio reale per un'organizzazione.

- Priorità – Classificazione delle minacce identificate in base alla loro gravità o probabilità di accadimento. Questo viene fatto per allocare risorse scarse a quelle che rappresentano il rischio maggiore per l'organizzazione.

- Bonifica – Implementazione di controlli per eliminare o ridurre i rischi posti dalle vulnerabilità identificate.

Igal sensibilizza sulla cybersecurity:

La sicurezza informatica è purtroppo costosa sia in termini di tempo che di denaro. Ma è importante, quindi consiglierei anche alle aziende di prenderlo sul serio e assumere personale concentrato sulla sicurezza.

Scansione delle vulnerabilità

Questo è un processo in cui viene verificata la sicurezza di un sistema o di una rete per eventuali scappatoie o vulnerabilità. La scansione delle vulnerabilità aiuta a identificare eventuali difetti nel sistema e fornisce consigli su come risolverli.

Le organizzazioni possono garantire che i loro sistemi rimangano protetti da attacchi dannosi disponendo di uno scanner di vulnerabilità.

- Gli Appunti di Windows 11 hanno bisogno del supporto dello scaffale, dicono gli utenti

- File Explorer ottiene finalmente una barra Home e indirizzi ridisegnata

- Correzione: Windows Update potrebbe aver sostituito automaticamente AMD

Gestione delle patch

Questo è un altro processo importante per mantenere un ambiente sicuro. Implica l'installazione di patch per bug e vulnerabilità noti nelle applicazioni software o nei sistemi operativi.

![Il tuo PC non avrà diritto agli aggiornamenti: come bypassare [100% sicuro]](/f/55e7d87d341895c1411d720a584508cc.png)

Garantisce che tutti i sistemi rimangano aggiornati con gli ultimi aggiornamenti tecnologici e che eventuali vulnerabilità vengano risolte prima che gli hacker le sfruttino.

Risposta agli incidenti

Questo si riferisce alla risposta e al recupero dagli attacchi informatici all'interno della rete o del sistema di un'organizzazione.

La risposta agli incidenti è essenziale perché aiuta le organizzazioni a riprendersi dagli attacchi informatici in modo rapido ed efficiente. Tutto questo viene fatto prevenendo ulteriori danni ai loro sistemi da parte degli hacker, come epidemie di ransomware o violazioni dei dati che potrebbero potenzialmente portare a perdite finanziarie dovute al furto di dati.

Pratiche di codifica sicura

Le pratiche di codifica sicura sono un insieme di linee guida di codifica che aiutano i programmatori a scrivere codice più sicuro. È importante notare che la codifica sicura non riguarda la prevenzione di tutte le vulnerabilità.

Invece, si concentra sulla riduzione del rischio di introdurre nuove vulnerabilità e l'impatto quando le vulnerabilità vengono sfruttate.

Ecco alcuni modi in cui le pratiche di codifica sicura possono mitigare le vulnerabilità di Windows:

- Revisione sicura del codice – Una revisione sicura del codice comporta la revisione del codice sorgente per potenziali problemi di sicurezza prima che il prodotto venga rilasciato in produzione. Questo aiuta a identificare potenziali problemi prima che diventino un problema, riducendo così la probabilità di futuri attacchi contro questi prodotti.

- Sviluppo guidato dai test – Test-driven development (TDD) è un processo di sviluppo software che garantisce che ogni unità sia stata testata a fondo prima di esserlo integrato con altri e distribuito in ambienti di produzione, riducendo così al minimo gli errori dovuti a problemi di integrazione in un secondo momento fasi.

Aderire agli standard di codifica non significa solo rendere il codice più leggibile per gli altri; ti aiuta anche a scrivere meno bug e dedicare meno tempo alla manutenzione della tua base di codice nel tempo.

I sentimenti di Shiva sulla questione rimangono:

La codifica sicura non è una buona pratica ma obbligatoria.

Educazione e consapevolezza sulla sicurezza informatica

La sicurezza informatica è diventata una delle principali preoccupazioni per tutte le organizzazioni, dalle piccole imprese alle grandi imprese, negli ultimi anni.

Gli attacchi informatici stanno aumentando in frequenza e sofisticazione, rendendolo più importante che mai per le aziende buoni strumenti di sicurezza informatica a posto. E mentre la maggior parte delle aziende riconosce questa esigenza, molte non sanno da dove cominciare quando si tratta di affrontarla.

Un programma completo di educazione alla sicurezza informatica può aiutare a risolvere questo problema fornendo ai dipendenti le conoscenze di cui hanno bisogno identificare potenziali minacce, capire come queste minacce potrebbero avere un impatto su di loro e sulla loro azienda e sapere come rispondere al meglio in caso di attacco si verifica.

Questo tipo di istruzione aiuta anche ad allineare il comportamento dei dipendenti con le politiche aziendali relative alla conformità alla sicurezza informatica e alla gestione del rischio.

Inoltre, la formazione sulla sicurezza informatica aiuta a ridurre i costi associati alle violazioni aumentando la probabilità di identificarle e contenerle all'inizio del loro ciclo di vita.

Uno dei modi più efficaci per mitigare i rischi e prevenire gli incidenti di sicurezza è promuovere una cultura della consapevolezza della sicurezza. Ciò implica consentire ai dipendenti di identificare in modo proattivo e segnalare tempestivamente potenziali minacce alla sicurezza.

Ci sono diversi modi per raggiungere questo obiettivo:

- Meccanismi di segnalazione – Creare una rete interna dedicata per la segnalazione di incidenti sospetti. Questo dovrebbe essere separato dalla tua rete aziendale in modo da non creare un singolo punto di errore per l'organizzazione.

- Empowerment dei dipendenti – Formare i dipendenti sull'identificazione di e-mail o siti Web sospetti e segnalarli se notano qualcosa di insolito.

- La formazione sulla sicurezza non può essere un evento unico – La formazione sulla sicurezza deve essere ripetuta regolarmente in modo che le persone siano al corrente delle nuove minacce e dei rischi che emergono nel tempo.

Conclusione

Man mano che sempre più organizzazioni minimizzano l'importanza del supporto finale di Windows, la loro esposizione ai rischi di rete e tecnologia aumenta. Gli attacchi feroci che abusano delle funzionalità di sicurezza in dispositivi o sistemi operativi non supportati sono diventati un'alta probabilità.

Ciò che è chiaro dai vari scenari di rischio qui è che l'unico modo sicuro per salvaguardare la tua organizzazione dall'aumento del digitale rischi è migrare dal sistema operativo Windows legacy, dalle applicazioni critiche e dai sistemi alle soluzioni Microsoft supportate ora piuttosto che Dopo.

Una cosa è certa. Se gestisci un'azienda, devi prestare attenzione ai cambiamenti informatici e di sicurezza in corso in questo momento. Abbiamo discusso di come l'aggiornamento di un sistema operativo può comportare pericoli nascosti e i costi significativi di trascurare l'aggiornamento.

Il resto sta a te assicurarti di implementarli. Per quanto riguarda l'utilizzo di sistemi operativi non supportati, rimuoverli dalla rete è la cosa migliore per te. Se è assolutamente necessario utilizzarli, assicurati che siano protetti dai rischi online.

È stato un bel boccone, ma speriamo che sia stata una sessione perspicace e ora capisci le implicazioni della stagnazione sulle versioni di Windows non supportate.

La tua organizzazione è aggiornata con il tuo sistema operativo? Quali passaggi hai raccolto da questo articolo che potrebbero guidarti nella giusta direzione per proteggere i tuoi sistemi? Fatecelo sapere nella sezione commenti.