Malwarebytes ha rilasciato uno strumento di decrittazione gratuito per aiutare le vittime di un recente attacco ransomware a recuperare i propri dati dai criminali informatici utilizzando una tecnica di truffa del supporto tecnico. La nuova variante ransomware chiamata VindowsLocker emerso la scorsa settimana. Funziona collegando le vittime a tecnici Microsoft fasulli per crittografare i loro file utilizzando a Pastebin API.

Truffatori del supporto tecnico hanno preso di mira utenti di Internet ignari da un po' di tempo ormai. Una combinazione di ingegneria sociale e inganno, la tattica dannosa si è evoluta da chiamate fredde a falsi avvisi e, più recentemente, blocchi dello schermo. I truffatori del supporto tecnico ora hanno aggiunto il ransomware al loro arsenale di attacchi.

Jakub Kroustek, un ricercatore di sicurezza di AVG, ha rilevato per primo il ransomware VindowsLocker e ha chiamato la minaccia in base all'estensione del file .vendows si aggiunge a tutti i file crittografati. Il ransomware VindowsLocker utilizza l'algoritmo di crittografia AES per bloccare i file con le seguenti estensioni:

TXT, documento, docx, xls, xlsx, ppt, pptx, odt, jpg, png, csv, sql, mdb, sln, php, asp, aspx, html, xml, psd

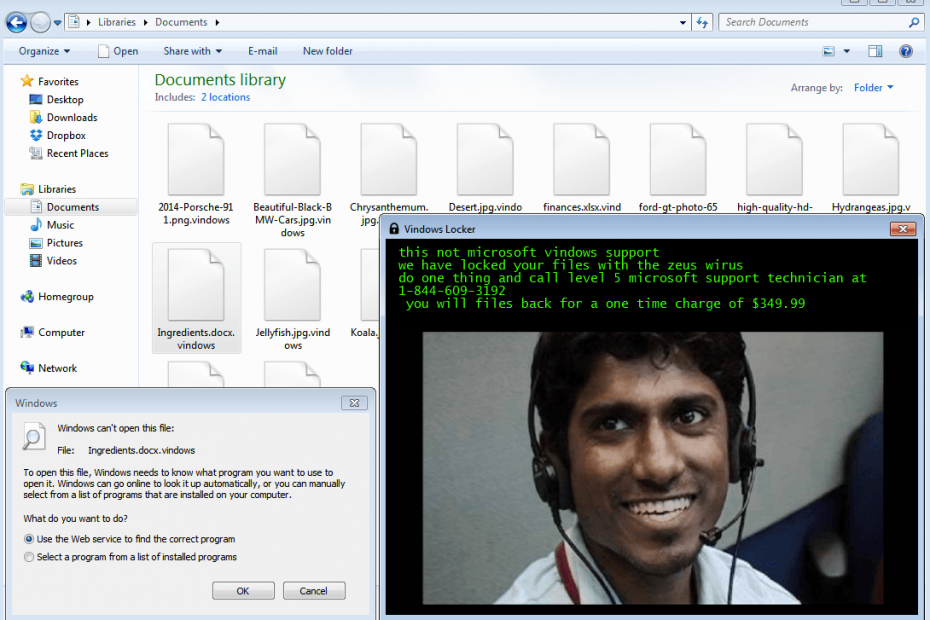

VindowsLocker imita la truffa del supporto tecnico

Il ransomware utilizza una tattica tipica della maggior parte delle truffe di supporto tecnico in quanto alle vittime viene chiesto di chiamare un numero di telefono fornito e parlare con un personale di supporto tecnico. Al contrario, gli attacchi ransomware in passato richiedevano pagamenti e gestivano le chiavi di decrittazione utilizzando un portale Dark Web.

questo non supporta Microsoft Windows

abbiamo bloccato i tuoi file con il virus zeus

fai una cosa e chiama il tecnico di supporto Microsoft di livello 5 al numero 1-844-609-3192

ti restituirai i file per un addebito una tantum di $ 349,99

Malwarebytes ritiene che i truffatori operino con sede in India e imitino il personale di supporto tecnico di Microsoft. VindowsLocker utilizza anche una pagina di supporto di Windows apparentemente legittima per dare la falsa impressione che il supporto tecnico sia pronto ad aiutare le vittime. La pagina di supporto richiede l'indirizzo e-mail e le credenziali bancarie della vittima per elaborare il pagamento di $ 349,99 per sbloccare un computer. Tuttavia, secondo Malwarebytes, pagare il riscatto non aiuta gli utenti a recuperare i propri file. Questo perché gli sviluppatori di VindowsLocker ora non sono in grado di decrittografare automaticamente un computer infetto a causa di alcuni errori di codifica.

Malwarebytes spiega che i codificatori ransomware VindowsLocker hanno pasticciato una delle chiavi API destinate all'uso in brevi sessioni. Di conseguenza, la chiave API scade dopo un breve periodo e i file crittografati vanno online, impedendo agli sviluppatori di VindowsLocker di fornire le chiavi di crittografia AES alle vittime.

Leggi anche:

- Identifica il ransomware che ha crittografato i tuoi dati con questo strumento gratuito

- Come rimuovere definitivamente il ransomware Locky

- Malwarebytes rilascia un decryptor gratuito per il ransomware Telecrypt

- Il ransomware Locky si diffonde su Facebook mascherato come file .svg

![Che cos'è Win32:Bogent [susp] e come rimuoverlo definitivamente](/f/656f7283687d1e4f52c13a95d0dbe470.jpg?width=300&height=460)