- CISA ha rilasciato un nuovo strumento di risposta agli incidenti open source.

- Aiuta a rilevare i segni di attività dannose nel cloud Microsoft.

- Gli amministratori IT e gli esperti di sicurezza si divertiranno sicuramente.

Molti di noi possono o sono già stati vittime di spietati hacker, quindi proteggersi in questo mondo online in continua evoluzione è fondamentale.

Sappi che la US Cybersecurity & Infrastructure Security Agency, nota anche come CISA, ha rilasciato un nuovo strumento di risposta agli incidenti open source.

Questo nuovo software aiuta effettivamente a rilevare i segni di attività dannose negli ambienti cloud Microsoft, che possono essere enormi nella battaglia contro terze parti malintenzionate.

A proposito di nuvole, possiamo mostrartene alcune migliori app di archiviazione cloud per Windows 10. Inoltre, possiamo insegnarti come risolvere il problemaOperazione cloud non riuscitaerrore su OneDrive

Comunemente noto come il Strumento Oca senza titolo, questa utilità basata su Python può eseguire il dump delle informazioni di telemetria dagli ambienti Azure Active Directory, Microsoft Azure e Microsoft 365.

Secondo CISA, è uno strumento di ricerca e risposta agli incidenti solido e flessibile che aggiunge nuovi metodi di autenticazione e raccolta dei dati.

Con questo strumento, puoi sostanzialmente eseguire un'indagine completa sugli ambienti Azure Active Directory (AzureAD), Azure e M365 di un cliente.

Inoltre, Untitled Goose Tool raccoglie dati di telemetria aggiuntivi da Microsoft Defender for Endpoint (MDE) e Defender for Internet of Things (IoT) (D4IoT).

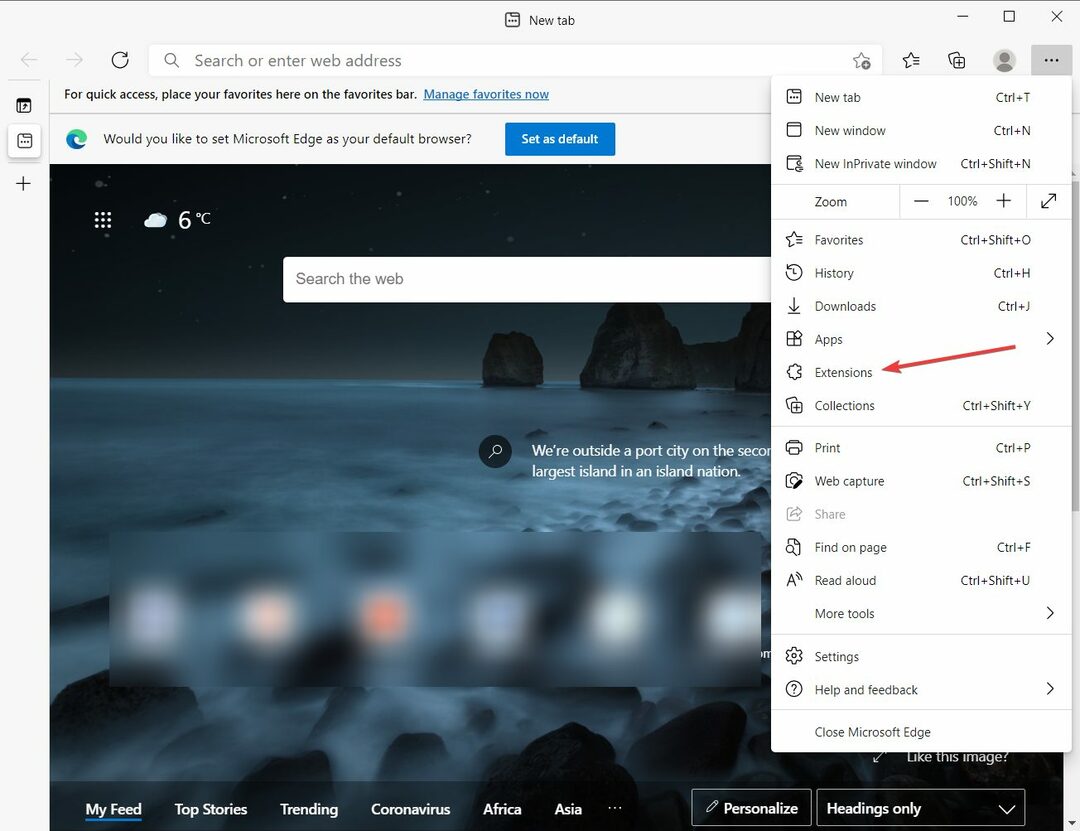

Sappiamo che sei curioso di conoscere i dettagli, quindi entriamo nel merito. Con Microsoft multipiattaforma nuvola interrogatorio e strumento di analisi, gli esperti di sicurezza e gli amministratori di rete possono:

- Esportare ed esaminare i log di accesso e di controllo di AAD, il log di controllo unificato (UAL) di M365, i log delle attività di Azure, Microsoft Avvisi di Defender per IoT (Internet delle cose) e dati di Microsoft Defender per endpoint (MDE) per sospetti attività.

- Eseguire query, esportare ed esaminare le configurazioni di AAD, M365 e Azure.

- Estrai artefatti cloud dagli ambienti AAD, Azure e M365 di Microsoft senza eseguire analisi aggiuntive.

- Eseguire il time bounding dell'UAL.

- Estrai i dati entro quei limiti di tempo.

- Raccogli e rivedi i dati utilizzando funzionalità di time-bounding simili per i dati MDE.

Tienilo a mente se apprezzi la privacy e la sicurezza della tua azienda. Tuttavia, sappi che tutto inizia con noi che stiamo molto attenti quando siamo su Internet.

È qualcosa che ti interesserebbe usare tu stesso? Condividi le tue opinioni con noi nella sezione commenti qui sotto.