- Gli utenti di Office 365 sono nuovamente presi di mira da terze parti malintenzionate nelle campagne di phishing.

- Microsoft ha scoperto una di queste campagne in corso da settembre 2021.

- Questa volta, gli aggressori informatici utilizzano le funzionalità di autenticazione a più fattori.

Non tocchiamo il tema del malware e degli attacchi informatici da un po' di tempo, quindi torneremo su quel cavallo e fischieremo.

Potresti non esserne ancora a conoscenza, ma i migliori ricercatori e ingegneri della sicurezza di Microsoft sono effettivamente inciampati a seguito di un massiccio attacco di phishing che ha preso di mira più di 10.000 organizzazioni da settembre 2021.

Abbiamo parlato di un simile campagna di phishing mirata a Office 365 utenti anche alla fine dell'anno scorso, un segno che gli aggressori semplicemente non cederanno.

Sì, sono molti gli obiettivi e stiamo per approfondire la questione e dirti esattamente a cosa prestare attenzione quando si utilizza Office.

Gli esperti Microsoft svelano la nuova campagna di phishing

I criminali informatici coinvolti in questo schema hanno utilizzato siti di phishing adversary-in-the-middle (AiTM) per facilitare il furto di password e relativi dati di sessione.

Di conseguenza, ciò ha consentito a terze parti malintenzionate di aggirare le protezioni di autenticazione a più fattori accedere alle caselle di posta degli utenti ed eseguire attacchi di follow-up utilizzando campagne di compromissione delle e-mail aziendali contro altri obiettivi.

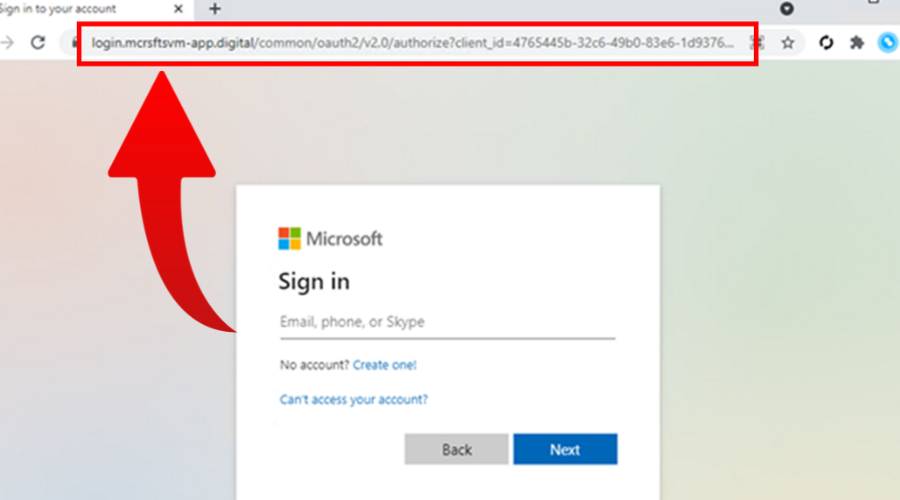

Il principale attacco informatico sopra menzionato ha preso di mira gli utenti di Office 365 e ha falsificato la pagina di autenticazione online di Office utilizzando proxy.

Gli hacker hanno utilizzato e-mail con allegati di file HTML che sono stati inviati a più destinatari di un'organizzazione, in cui i destinatari sono stati informati di avere un messaggio vocale.

Da lì, facendo clic per visualizzare l'allegato incluso si aprirà il file HTML nel browser predefinito dell'utente, informando l'utente specifico che il messaggio vocale è stato scaricato.

Niente di più lontano dalla verità, poiché la vittima è stata effettivamente reindirizzata a un sito di reindirizzamento da cui si sarebbe bloccato il malware.

Questo sito di phishing sembrava esattamente come il sito di autenticazione di Microsoft, ad eccezione dell'indirizzo web.

Il passaggio successivo consisteva nel reindirizzare le vittime al sito Web principale dell'Ufficio una volta immesse con successo le proprie credenziali e completato il secondo passaggio di verifica.

Fatto ciò, l'attaccante avrebbe già intercettato i dati, e quindi tutte le informazioni di cui aveva bisogno, compreso il cookie di sessione.

Inutile dire che in seguito, terze parti dannose hanno opzioni disastrose come furto di identità, frode di pagamento e altro.

Gli esperti Microsoft affermano che gli aggressori hanno utilizzato il loro accesso per trovare e-mail e file allegati relativi alla finanza. mentre l'e-mail di phishing originale inviata all'utente è stata eliminata per rimuovere le tracce dell'attacco di phishing.

Fornire i dettagli del tuo account Microsoft ai criminali informatici significa che hanno accesso non autorizzato ai tuoi dati sensibili, come informazioni di contatto, calendari, comunicazioni e-mail e altro ancora.

Il modo migliore per proteggersi da tali attacchi è ricontrollare sempre la fonte di eventuali e-mail, non fare clic su elementi casuali su Internet e non scaricare da fonti losche.

Ricordali, poiché questi semplici passaggi precauzionali potrebbero semplicemente salvare i tuoi dati, la tua organizzazione, i tuoi sudati fondi o tutti in una volta.

Hai anche ricevuto un'e-mail così losca da aggressori che si spacciano per Microsoft? Condividi la tua esperienza con noi nella sezione commenti qui sotto.

![Che cos'è il preatterraggio? File scaricato da solo [PC e Mac]](/f/c744448d48854c0049443a8078580b57.png?width=300&height=460)