- Esistono vari tipi di attacchi al browser che puoi incontrare a seconda dei componenti del tuo browser che mancano.

- Con un allarmante aumento della criminalità informatica, la sicurezza del sito Web è fondamentale per prevenire vulnerabilità che potrebbero compromettere i tuoi dati.

- L'aggiornamento di applicazioni e software aiuterà a colmare le sue lacune e prevenire gli attacchi informatici.

- Supporto antifurto

- Protezione della webcam

- Configurazione e interfaccia utente intuitive

- Supporto multipiattaforma

- Crittografia a livello bancario

- Requisiti di sistema bassi

- Protezione antimalware avanzata

Un programma antivirus deve essere veloce, efficiente ed economico, e questo li ha tutti.

Al giorno d'oggi esistono innumerevoli tipi di attacchi al browser e non è raro che qualcuno li incontri. Capire cosa costituisce questi attacchi potrebbe essere utile considerando gli alti tassi di criminalità informatica.

Di solito, la maggior parte dei tipi di attacco del browser sono orientati allo sfruttamento delle vulnerabilità nel browser per ottenere informazioni. Queste informazioni possono quindi essere deviate o infettate da malware dannoso per causare violazioni o perdite di dati.

Tuttavia, esistono diversi modi per prevenire questi attacchi al browser. Oggi esamineremo il misure preventive e mezzi di controllo. Tuttavia, prima di immergerci in questo, esaminiamo i tipi più diffusi di aggressori del browser Web che sono comuni.

Che cos'è un attacco al browser?

In un attacco al browser, gli aggressori trovano e sfruttano i punti deboli della sicurezza in un browser o in un software. Può portare alla perdita di informazioni preziose e anche di denaro.

Questi attacchi possono rendere il tuo PC e i dati archiviati vulnerabili alla modifica, all'eliminazione e persino alla copia da parte di terzi. Questo, a sua volta, può causare scompiglio nella tua vita personale, poiché informazioni sensibili come i dettagli della carta di credito potrebbero essere salvate nel browser attaccato.

Impedendo che ciò accada, potrai utilizzare il tuo dispositivo su qualsiasi browser senza preoccuparti che i tuoi dati vengano rubati o copiati.

Suggerimento veloce:

ESET Internet Security è una nuova versione della sicurezza informatica veramente integrata. Per proteggere il computer, la versione più recente del motore di scansione ESET LiveGrid è combinata con i moduli Firewall e Antispam personalizzati.

Di conseguenza, la tua presenza online è protetta da un sistema intelligente costantemente alla ricerca di attacchi e software dannosi.

⇒Ottieni ESET Internet Security

Prima di raggiungere quella parte del nostro viaggio, diamo un'occhiata alla forma che gli attacchi ai browser assumono nella vita quotidiana.

Quali sono i diversi tipi di attacchi web?

1. Cos'è un attacco di forza bruta?

È un metodo di hacking molto semplice ed è uno dei più semplici. L'intero concetto di attacco con la forza bruta è per tentativi ed errori.

L'aggressore forma password e credenziali di accesso indovinando. Tuttavia, decifrare password e codici di crittografia con la forza bruta può richiedere molto tempo.

Succede perché l'aggressore deve provare innumerevoli probabilità prima di ottenere l'accesso. A volte, può essere uno sforzo inutile usare l'attacco di forza bruta, a seconda di quanto sia logica la password.

2. Cosa sono gli attacchi attivi?

Un attacco attivo si verifica quando un infiltrato modifica i dati inviati al bersaglio. Questo attacco usa il compromesso per ingannare quel bersaglio facendogli credere di avere le informazioni.

Tuttavia, l'aggressore interferisce con il sistema o la rete inviando nuovi dati o modificando i dati di destinazione.

Un attacco attivo a volte può impiegare un attacco noto come attacco passivo. Questo attacco ha la precedenza su un attacco attivo. Implica la raccolta di informazioni sull'hacking, noto come spionaggio.

Inoltre, gli hacker modificano gli indirizzi di intestazione dei pacchetti per reindirizzare i messaggi al collegamento desiderato. Dà loro accesso alle informazioni che vanno a qualcun altro, come i dettagli dell'account e le credenziali.

3. Che cos'è un attacco di spoofing?

Un attacco di spoofing si verifica quando un infiltrato finge di essere un'altra persona per avere accesso ai dati di qualcun altro. Questo attacco ruba informazioni riservate, dati, file, denaro, ecc.

Tuttavia, le vittime devono innamorarsi delle false informazioni per un attacco di spoofing. In breve, lo spoofing è quando un cyberattaccante impersona un'altra persona inviando dati simulati per l'accesso illegale.

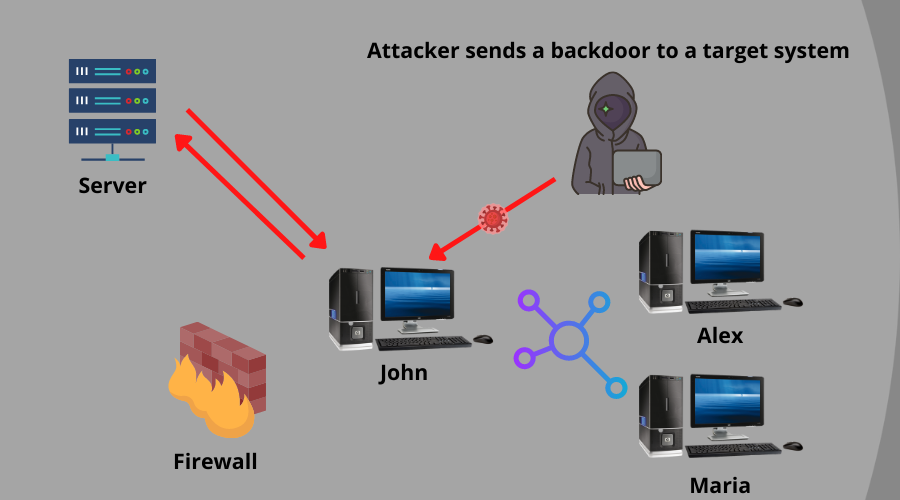

4. Che cos'è un attacco backdoor?

Un attacco backdoor si verifica quando un utente malintenzionato utilizza agenti esterni come virus o malware per penetrare nella radice di un sistema. Quindi, prende di mira le parti principali del tuo sistema o applicazione, come i server. Perché lo fanno è essere in grado di aggirare ogni misura di sicurezza.

Tuttavia, il concetto è attaccare la backdoor o il backend ti darà accesso a tutte le altre porte precedenti. Dopo che l'attacco backdoor ha avuto successo, gli infiltrati possono controllare l'intero sistema.

Malware come spyware, ransomware e crypto-jacking sono strumenti per questo tipo di attacco. Quando il malware è nel sistema o nell'applicazione, l'attaccante può violare i protocolli di sicurezza.

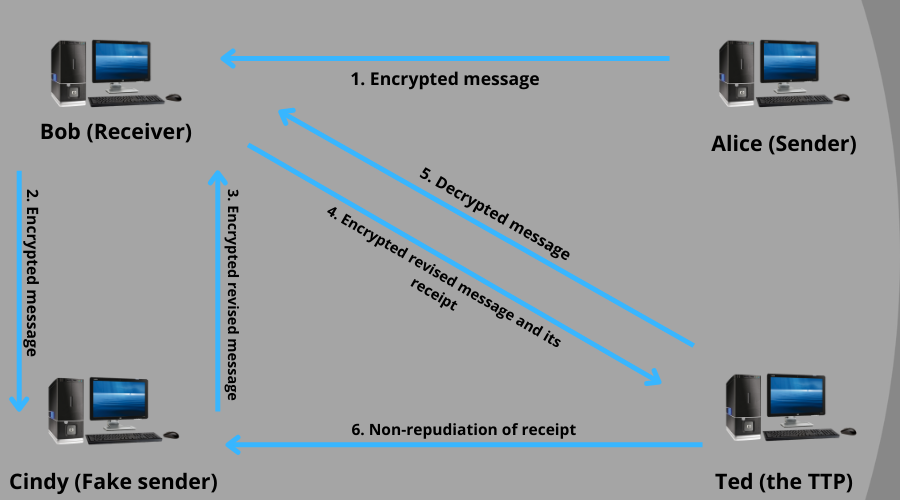

5. Che cos'è un attacco di ripudio?

Questo tipo di attacco si verifica quando un utente nega di eseguire una transazione. L'utente può negare di non essere a conoscenza di alcuna azione o transazione. Pertanto, è necessario disporre di un sistema di difesa che tenga traccia e registri tutte le attività degli utenti.

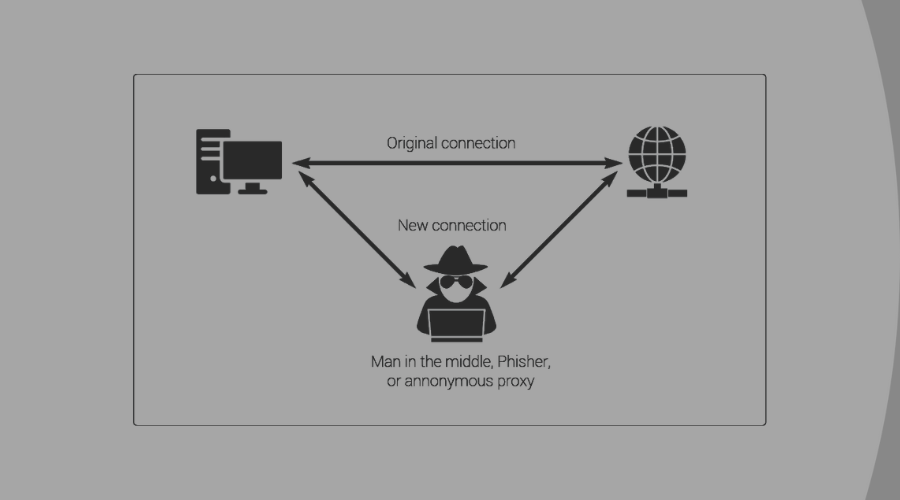

6. Che cos'è un attacco Man-in-the-middle?

Un esempio di attacco Man-In-The-Middle è l'utilizzo del Wi-Fi pubblico. Supponendo che ti connetti al Wi-Fi e un hacker hacker il Wi-Fi, può inviare malware agli obiettivi collegati.

Come suggerisce il nome, questo tipo di attacco non è diretto. Invece, si interpone tra il client e il server come un intermediario. È normale che i siti senza crittografia dei propri dati viaggino dal client al server.

Inoltre, dà accesso all'attaccante per leggere le credenziali di accesso, i documenti e le coordinate bancarie. Il certificato Secure Sockets Layer (SSL) blocca questo tipo di attacco.

7. Che cos'è il cross-site scripting (XSS)?

Questo attacco prende di mira gli utenti che visitano qualsiasi sito Web già infetto da malware. L'attaccante infetta il sito Web con codice dannoso, quindi si insinua nel sistema dei visitatori del sito. Questo codice consente all'attaccante di accedere al sito e modificare i contenuti del sito Web per intenzioni criminali.

8. Che cos'è un attacco di plug-in del browser dannoso?

I plug-in sono piccole applicazioni che scarichi sul tuo browser per aggiungere più funzionalità. Se un plug-in dannoso entra nel tuo browser, può passare attraverso la cronologia e la catena di password.

9. Che cos'è un attacco di autenticazione non funzionante?

Questo tipo di attacco dirotta le sessioni di accesso degli utenti dopo una sessione di autenticazione interrotta.

10. Che cos'è un attacco SQL injection?

L'hacker inserisce codici dannosi nel server e attende che una vittima esegua il codice sul proprio browser. È un modo semplice per gli hacker di rubare dati preziosi dal tuo sistema.

11. Che cos'è un attacco di avvelenamento DNS?

Quando un attacco di avvelenamento DNS viene iniettato nel tuo browser, verrà reindirizzato a un sito Web compromesso.

12. Cosa sono gli attacchi di ingegneria sociale?

Questo tipo di attacco utilizza mezzi ingannevoli per indurre l'utente a eseguire azioni che sarebbero pericolose per lui. Un esempio è lo spamming e il phishing. Questo metodo si concentra spesso sul presentare troppo per essere opportunità reali come esca.

13. Che cos'è un attacco botnet?

Questo tipo di attacco utilizza i dispositivi associati al tuo computer per entrare nel tuo browser. Inoltre, dà loro accesso all'intero sistema.

14. Che cos'è un attacco di attraversamento del percorso?

Gli hacker iniettano schemi inquietanti nel server Web, dando loro accesso alle credenziali e ai database degli utenti. Ha lo scopo di accedere a file e directory archiviati all'esterno della cartella principale web.

15. Che cos'è un attacco di inclusione di file locali?

Suggerimento dell'esperto: Alcuni problemi del PC sono difficili da affrontare, soprattutto quando si tratta di repository danneggiati o file Windows mancanti. Se hai problemi a correggere un errore, il tuo sistema potrebbe essere parzialmente danneggiato. Ti consigliamo di installare Restoro, uno strumento che eseguirà la scansione della tua macchina e identificherà qual è l'errore.

Clicca qui per scaricare e iniziare a riparare.

Questo tipo di attacco costringe il browser a eseguire uno specifico file iniettato che è stato inserito nel file locale.

Nel caso in cui l'assalto sia efficace, rivelerà dati sensibili e, nei casi più gravi, può richiedere l'esecuzione di XSS e codice remoto.

16. Che cos'è un attacco di iniezione di comandi del sistema operativo?

Questo tipo di attacco del browser si occupa dell'iniezione di un comando del sistema operativo del sistema operativo nel server. Il server esegue il browser dell'utente, quindi è vulnerabile e l'attaccante può dirottare il sistema.

17. Che cos'è un attacco LDAP (Lightweight Directory Access Protocol)?

Questo tipo di software autorizza chiunque ad accedere ai dati nel sistema. Tuttavia, se un hacker inietta tale software, sarà in grado di raggiungere i dati.

18. Che cos'è un attacco IDOR (Insecure Direct Object References)?

È un tipo di attacco del browser di vulnerabilità del controllo degli accessi che si verifica quando un'applicazione utilizza l'input fornito dall'utente per accedere agli oggetti direttamente tramite il browser. Ciò implica che l'attaccante manipola l'URL per ottenere l'accesso ai dati sul server.

19. Che cos'è una configurazione errata della sicurezza?

Ci saranno scappatoie quando gli sviluppatori commettono errori o omettono alcune modifiche necessarie. Questa configurazione errata della sicurezza rende il browser vulnerabile. Quindi, può lasciare il browser aperto a vari tipi di attacco.

20. Che cos'è un attacco di controllo dell'accesso a livello di funzione mancante?

Gli aggressori sfruttano la debolezza, che è la funzione mancante. Questo tipo di controllo dell'accesso a livello di funzione mancante consente all'utente malintenzionato di accedere ai dati classificati. Inoltre, consente loro di sfruttare attività che non sono disponibili per un utente normale.

Quali sono alcune misure che puoi adottare per prevenire gli attacchi Web?

➡ Utilizzare sempre password complesse

Sarà difficile infiltrarsi nei tuoi dati se li proteggi con una password complessa che gli intrusi non possono decifrare. Dovrebbe essere impiegato l'uso di più caratteri, lettere maiuscole e minuscole e numeri.

Un'altra soluzione efficace è l'uso dell'autenticazione a più fattori. MFA ti consente di proteggere il tuo account con più metodi di autenticazione. Quindi, forse un hacker cracca la tua password e il tuo account richiederà ulteriori prove.

➡ Utilizzare una chiave di sessione casuale.

Questo tipo di sicurezza consente di generare nuove password e ID per ogni tentativo di sessione. Una chiave di sessione casuale funziona come un software token che genera una nuova password per ogni transazione o accesso.

Eviterà agli intrusi di accedere alla sessione precedente con le ultime credenziali di accesso. Inoltre, questa misura contiene l'attacco attivo di riproduzione della sessione.

➡ Utilizzare un programma anti-exploit

I programmi anti-exploit proteggono browser Web e software da comportamenti scorretti o da spazio a minacce. Inoltre, rafforzano il sistema di sicurezza del tuo browser per combattere gli attacchi del browser che cercano di entrare.

Tuttavia, i programmi anti-exploit prevengono le interferenze esterne con il tuo browser. Questi programmi sono utili per essere eseguiti insieme a un antivirus per una maggiore sicurezza.

➡ Prestare attenzione alle estensioni del browser

Ci sono strumenti che puoi scaricare sul tuo browser per funzionalità più produttive. Tuttavia, alcune estensioni del browser può essere dannoso e pericoloso per i tuoi browser.

Esamina attentamente le estensioni che desideri installare sul tuo browser per evitare effetti dannosi.

➡ Utilizzare un browser Web a 64 bit

Browser come Google Chrome e Microsoft Edge operare a 64 bit. Hanno una forte protezione e resilienza contro gli attacchi del browser. Il browser web in versione a 64 bit dispone di un sistema di sicurezza avanzato che previene gli attacchi.

➡ Installa un antivirus

L'antivirus può aiutare a rilevare attività dannose e anche a prevenire intrusi nel tuo sistema. A seconda della profondità della sicurezza del software antivirus, contiene software che penetra nel tuo dispositivo.

Il software antivirus eseguirà la scansione del dispositivo per rilevare i malware e selezionarli. Ci sono molti software antivirus là fuori. Vai alla nostra pagina per il il miglior antivirus per te.

➡ Mantieni aggiornato il tuo sistema

Browser e software sono sempre vulnerabili in un modo o nell'altro. È per questo che gli sviluppatori effettuano aggiornamenti per correggere le lacune nella versione precedente.

Tuttavia, quando il tuo software non è aggiornato, lascia spazio agli attacchi per penetrare nel tuo sistema. Gli hacker si intrufolano attraverso queste vulnerabilità per sfruttare i tuoi dati e accedere al tuo account. Impiegare gestione delle patch software per mantenere aggiornate le tue applicazioni.

Quasi tutti in questa era presente si connettono al Wi-Fi ogni giorno. Sfortunatamente, è pericoloso perché gli hacker possono attingere alla rete. Tuttavia, un codice di sicurezza sul tuo Wi-Fi impedirà a persone non autorizzate di accedervi.

Quali sono i diversi tipi di attacchi alle applicazioni Web?

1. Attacchi di iniezione

Questo tipo di attacco alle applicazioni Web colpisce il database del server. L'hacker inserirà codice dannoso nel server, otterrà l'accesso agli input e alle credenziali dell'utente e consentirà le modifiche.

2. Sfocato

Il fuzzing è un tipo di attacco che utilizza il test fuzz per individuare la vulnerabilità del software. Per trovare queste scappatoie, gli hacker inseriscono diversi dati corrotti nel software per arrestarsi in modo anomalo. Quindi, usano un fuzzer per rilevare dove si trovano le scappatoie. Queste scappatoie sono i punti di ingresso per gli hacker per sfruttare il software.

3. Distribuito Denial-of-Service (DDoS)

Questo tipo di attacco alle applicazioni Web rende temporaneamente il sito inaccessibile o offline. Quando inserisci un numero infinito di richieste al server contemporaneamente, si arresterà in modo anomalo o non sarà più disponibile.

in ogni caso, il Attacco DDoS non inietta malware nel sistema. Invece, confonde il sistema di sicurezza, dando all'hacker il tempo di sfruttare il software.

4. Utilizzo di codice non verificato

Quasi ogni pezzo di codice ha una backdoor che lo rende vulnerabile. Se questo non è ben protetto, un hacker può iniettarvi codice dannoso. Per avventura, così il codice infetto è incorporato nel tuo sito, servirà come ingresso per l'attacco.

5. Phishing

Il phishing è un attacco alle applicazioni web dove un hacker finge di essere qualcun altro. È per convincere la vittima a condividere informazioni e dati importanti. Gli assalitori utilizzano e-mail contraffatte per attirare le vittime nella trappola della condivisione di informazioni preziose.

Misure preventive per gli attacchi alle applicazioni web

- Prenditi sempre il tuo tempo per esaminare e-mail e messaggi prima di rispondere o addirittura aprirli.

- Prima di implementare qualsiasi codice nella tua applicazione, assicurati che i tuoi sviluppatori lo controllino. Se nella parte di codice è presente un codice di terze parti, rimuoverlo.

- Installa un certificato Secure Sockets Layer (SSL) sul tuo sito. SSL crittograferà il trasferimento dei dati dal client al server e viceversa.

- Utilizzare una rete di distribuzione dei contenuti (CDN). Monitora e bilancia il traffico e il carico che attraversa i siti.

- Installa un antivirus sul tuo sistema per scansionare, rilevare ed eliminare dati dannosi.

Ogni giorno gli hacker escogitano nuove idee per infiltrarsi in applicazioni e software. Quindi, è necessario mantenere aggiornato il sistema di sicurezza.

Gli attacchi ai browser hanno tutti una cosa in comune ed è il fatto che trovano punti deboli nel software. Questi punti deboli danno loro l'accesso per sfruttare il tuo sistema e rubare dati preziosi. Seguire le misure sopra menzionate può aiutare a prevenire gli attacchi web.

Se vuoi conoscere il miglior software antivirus per i tuoi dispositivi, abbiamo un articolo a riguardo. Inoltre, puoi controllare la nostra pagina per i dettagli sul migliori strumenti anti-exploit per proteggere il tuo browser dagli attacchi.

Allo stesso modo, puoi controllare il nostro sito Web per più problemi relativi agli attacchi del browser e facili soluzioni per loro.

Hai ancora problemi?Risolvili con questo strumento:

Hai ancora problemi?Risolvili con questo strumento:

- Scarica questo strumento di riparazione del PC valutato Ottimo su TrustPilot.com (il download inizia su questa pagina).

- Clic Inizia scansione per trovare problemi di Windows che potrebbero causare problemi al PC.

- Clic Ripara tutto per risolvere i problemi con le tecnologie brevettate (Sconto esclusivo per i nostri lettori).

Restoro è stato scaricato da 0 lettori questo mese