- Gli aggressori possono aggirare l'autenticazione a più fattori su Microsoft Office 365 rubando codici di autorizzazione o token di accesso.

- Il Microsoft Threat Intelligence Team ha monitorato una campagna di malware che colpisce le organizzazioni in Australia e nel sud-est asiatico.

- Gli hacker stanno creando nuovi metodi di attacchi di phishing registrando i dispositivi Windows con Azure Active Directory tramite l'uso delle credenziali di Office 365 rubate.

Gli hacker stanno tentando un nuovo metodo di ampliando la portata delle loro campagne di phishing utilizzando le credenziali di Office 365 rubate per registrare i dispositivi Windows con Azure Active Directory.

Se gli aggressori sono in grado di accedere a un'organizzazione, lanceranno una seconda ondata della campagna, che consiste nell'inviare più e-mail di phishing a obiettivi esterni all'organizzazione e all'interno.

Aree bersaglio

Il team di intelligence sulle minacce di Microsoft 365 ha monitorato una campagna di malware rivolta alle organizzazioni in Australia e nel sud-est asiatico.

Per ottenere le informazioni sui loro obiettivi, gli aggressori hanno inviato e-mail di phishing che sembravano provenire da DocuSign. Quando gli utenti hanno fatto clic su Documento di revisione pulsante, sono stati indirizzati a una pagina di accesso falsa per Office 365, già precompilata con i loro nomi utente

"Le credenziali rubate della vittima sono state immediatamente utilizzate per stabilire una connessione con Exchange Online PowerShell, molto probabilmente utilizzando uno script automatico come parte di un kit di phishing. Sfruttando la connessione Remote PowerShell, l'autore dell'attacco ha implementato una regola della posta in arrivo tramite il cmdlet New-InboxRule che eliminato alcuni messaggi in base alle parole chiave nell'oggetto o nel corpo del messaggio di posta elettronica", il team di intelligence evidenziato.

Il filtro elimina automaticamente i messaggi contenenti determinate parole correlate sicurezza di spam, phishing, posta indesiderata, hacking e password, quindi l'utente legittimo dell'account non riceverà rapporti di mancato recapito ed e-mail di notifica IT che altrimenti avrebbe potuto vedere.

Gli aggressori hanno quindi installato Microsoft Outlook sul proprio computer e lo hanno collegato alla vittima Azure Active Directory dell'organizzazione, eventualmente accettando la richiesta di registrazione di Outlook la prima volta lanciato.

Infine, una volta che la macchina è entrata a far parte del dominio e il client di posta è stato configurato come qualsiasi altro uso regolare all'interno delle organizzazioni, le e-mail di phishing dall'account compromesso falsi inviti di Sharepoint che puntano di nuovo a una pagina di accesso falsa di Office 365 sono diventati più persuasivo.

“Le vittime che hanno inserito le loro credenziali nel sito di phishing della seconda fase erano collegate in modo simile Exchange Online PowerShell e quasi immediatamente è stata creata una regola per eliminare i messaggi di posta elettronica nei rispettivi caselle di posta. La regola aveva caratteristiche identiche a quella creata durante la prima fase dell'attacco della campagna", ha indicato la squadra.

Come bypassare

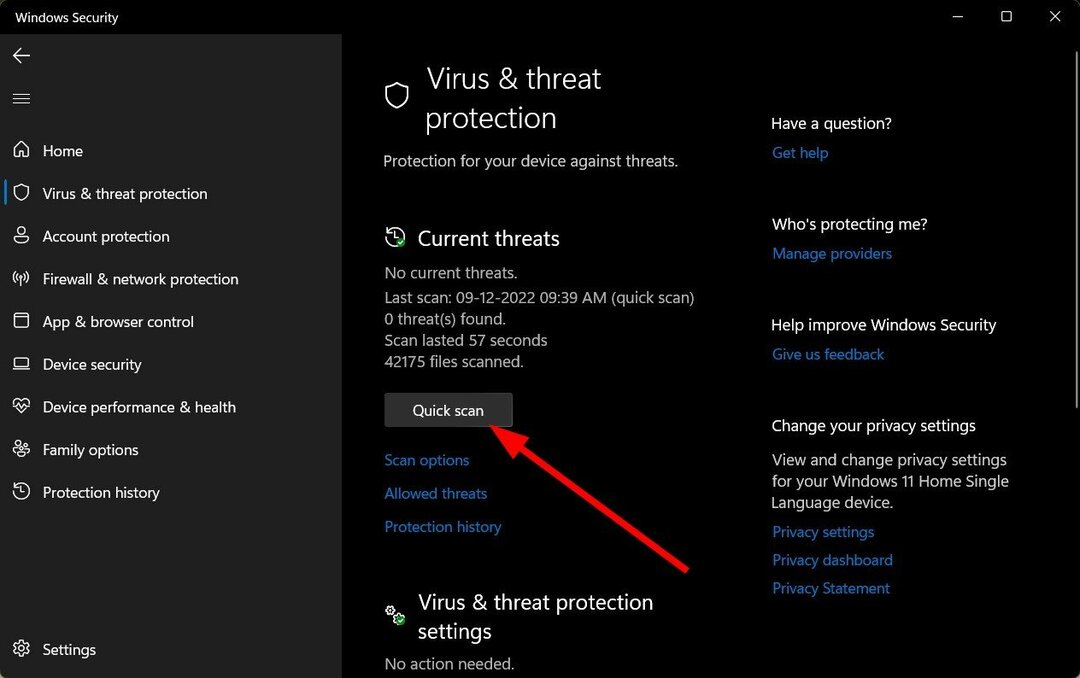

Gli aggressori facevano affidamento su credenziali rubate; tuttavia, diversi utenti avevano abilitato l'autenticazione a più fattori (MFA), impedendo che si verificasse il furto.

Le organizzazioni devono abilitare l'autenticazione a più fattori per tutti gli utenti e richiederla al momento dell'adesione dispositivi ad Azure AD, oltre a considerare la disabilitazione di Exchange Online PowerShell per gli utenti finali, il team consigliato.

Microsoft ha anche condiviso le query di caccia alle minacce per aiutare le organizzazioni a verificare se i loro utenti sono stati compromessi tramite questa campagna e ha consigliato che anche i difensori devono farlo revocare le sessioni attive e i token associati agli account compromessi, eliminare le regole delle cassette postali create dagli aggressori e disabilitare e rimuovere i dispositivi dannosi uniti al Azure AD.

“Il continuo miglioramento della visibilità e delle protezioni sui dispositivi gestiti ha costretto gli aggressori a esplorare strade alternative. Sebbene in questo caso la registrazione del dispositivo sia stata utilizzata per ulteriori attacchi di phishing, lo sfruttamento della registrazione del dispositivo è in aumento poiché sono stati osservati altri casi d'uso. Inoltre, l'immediata disponibilità di strumenti di test delle penne, progettati per facilitare questa tecnica, non farà che espanderne l'utilizzo ad altri attori in futuro", ha consigliato il team.

Scappatoie a cui prestare attenzione

Gli analisti di intelligence sulle minacce di Microsoft hanno recentemente segnalato una campagna di phishing che ha preso di mira centinaia di persone aziende, questo è un tentativo di indurre i dipendenti a concedere a un'app denominata "Aggiorna" l'accesso al proprio Office 365 conti.

"I messaggi di phishing inducono gli utenti a concedere autorizzazioni all'app che potrebbero consentire agli aggressori di creare regole di posta in arrivo, leggere e scrivere e-mail ed elementi del calendario e leggere i contatti. Microsoft ha disattivato l'app in Azure AD e ha informato i clienti interessati", hanno indicato.

Gli aggressori possono anche aggirare l'autenticazione a più fattori di Office 365 utilizzando applicazioni non autorizzate, rubando codici di autorizzazione o ottenendo in altro modo token di accesso anziché le proprie credenziali.

Sei mai caduto vittima di questi attacchi da parte di hacker? Condividi la tua esperienza con noi nella sezione commenti qui sotto.