- Microsoft Defender Endpoint offre agli amministratori IT un nuovo modo di combattere l'esposizione dei dispositivi.

- Leggi le righe seguenti per scoprire tutto sul nuovo report progettato per identificare facilmente i dispositivi vulnerabili.

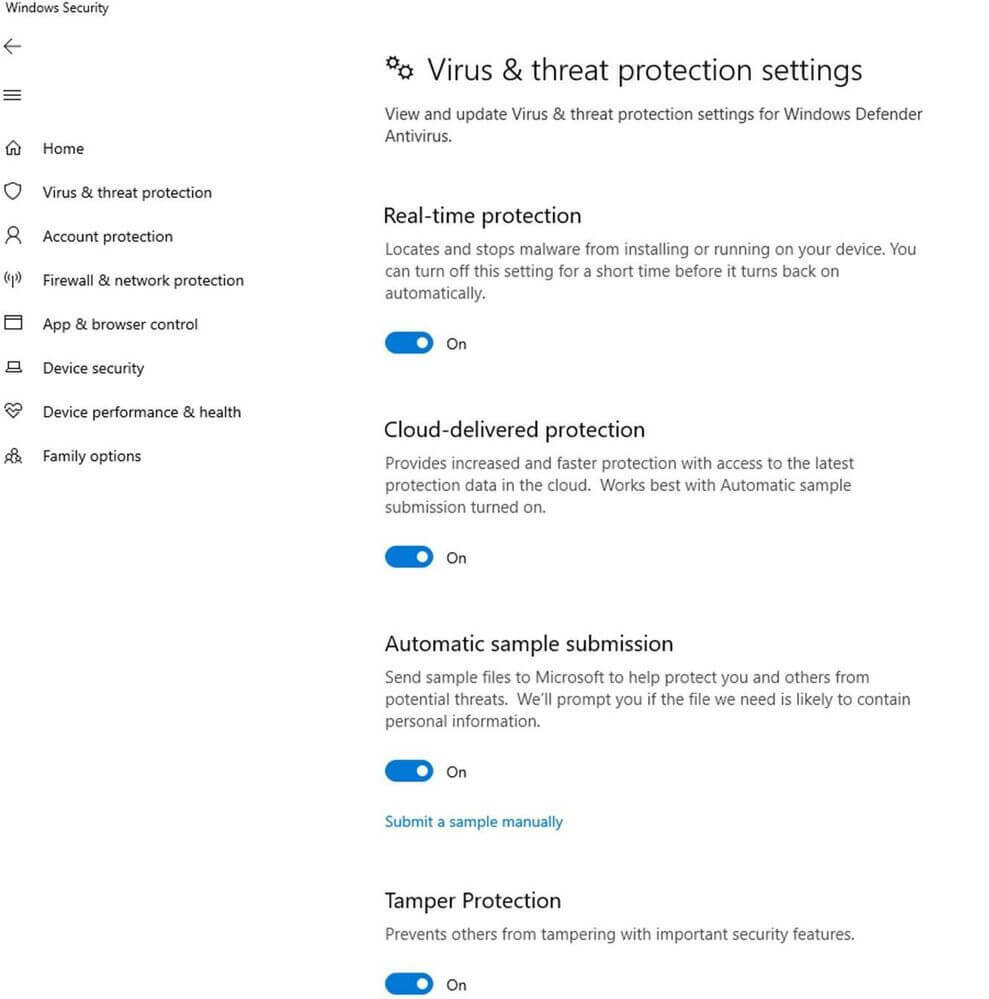

- Per proteggere la tua organizzazione da qualsiasi minaccia, dai un'occhiata a questo Sezione Microsoft Defender pure.

- Non esitate a mettere nei preferiti il nostro Hub software di sicurezza e privacy per ulteriori suggerimenti e trucchi su questo argomento.

Microsoft Defender per Endpoint offre agli utenti un nuovo report progettato per aiutarli a identificare e tenere traccia di Windows e Windows vulnerabili Mac OS dispositivi.

Ricordiamo che si tratta di una piattaforma di sicurezza degli endpoint aziendali che aiuta le reti aziendali a prevenire e rispondere alle minacce più recenti.

Le modifiche dovrebbero rendere più facile per gli amministratori IT combattere contro il dispositivo vulnerabilità all'interno dell'organizzazione. Questo è ciò che Microsoft rivela:

Il rapporto mostra grafici e grafici a barre con le tendenze dei dispositivi vulnerabili e le statistiche correnti. L'obiettivo è che tu comprenda il respiro e la portata dell'esposizione del tuo dispositivo.

Come accedere al nuovo rapporto sui dispositivi vulnerabili?

Per accedere al report in Microsoft Defender Security Center, devi semplicemente accedere Rapporti > Dispositivi vulnerabili.

Qui troverai due nuove colonne:

- Tendenze – potresti visualizzare gli ultimi 30 giorni, 3 mesi, 6 mesi o un intervallo di date personalizzato a tua scelta

- Oggi – questa colonna mostra solo le informazioni attuali

Potrai anche filtrare i dati in base alla disponibilità dell'exploit, ai livelli di gravità della vulnerabilità, all'età della vulnerabilità, alla piattaforma del sistema operativo, Windows 10 versione o gruppo di dispositivi.

Inoltre, per esplorare ulteriormente un'analisi dettagliata, seleziona il grafico a barre pertinente per visualizzare un elenco filtrato di dispositivi nella pagina Inventario dispositivi. Ora puoi esportare l'elenco e continuare le tue indagini.

Ritieni che questi grafici con statistiche e dettagli sulle tendenze dei dispositivi attualmente vulnerabili siano utili all'interno della tua organizzazione? Facci sapere la tua opinione nell'area commenti qui sotto.