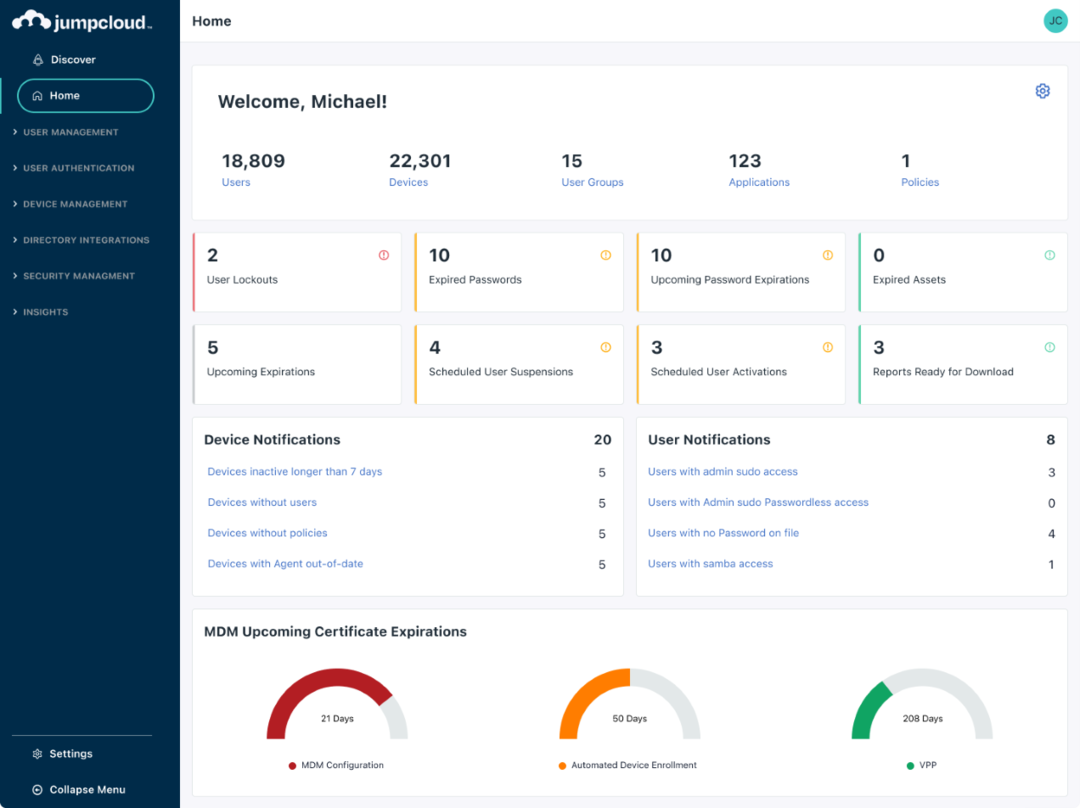

- Il TCC è una tecnologia di sicurezza che consente agli utenti Apple di controllare le impostazioni sulla privacy delle app installate sui propri sistemi e dei dispositivi collegati ai propri dispositivi.

- Gli utenti Apple con il nuovo TCC consentiranno l'accesso completo del disco alle app con funzionalità di configurazione per impedire automaticamente l'esecuzione di codice non autorizzato.

- Finalmente Apple è stata in grado di correggere la vulnerabilità negli aggiornamenti di sicurezza rilasciati alla fine dello scorso anno a dicembre.

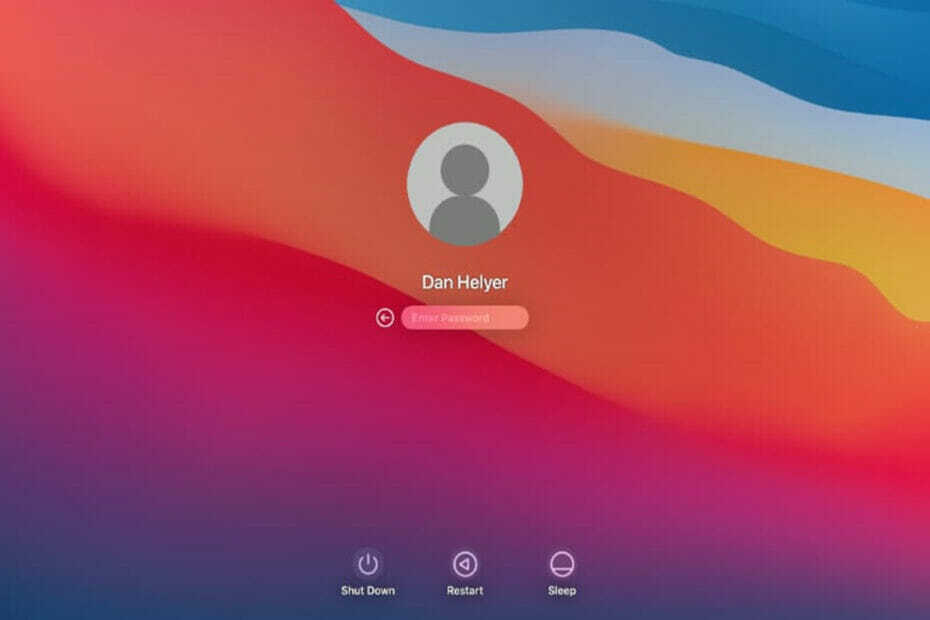

Microsoft avverte che la vulnerabilità di macOS potrebbe essere utilizzata per aggirare la tecnologia Transparency, Consent, and Control (TCC) dell'azienda.

Il 15 luglio 2021 il Microsoft 365 Defender Research Team ha segnalato ad Apple una vulnerabilità nel MacBook Pro modello T5 di Apple tramite Microsoft Security Vulnerability Research (MSVR).

TCC è una tecnologia di sicurezza progettata per consentire agli utenti Apple di controllare le impostazioni sulla privacy del app installate sui loro sistemi e dispositivi collegati ai loro Mac, comprese le fotocamere e microfoni.

Apple ha assicurato agli utenti che il suo nuovo TCC consentirà l'accesso completo al disco solo alle app con funzionalità di configurazione per bloccare automaticamente l'esecuzione di codice non autorizzato.

Scappatoie

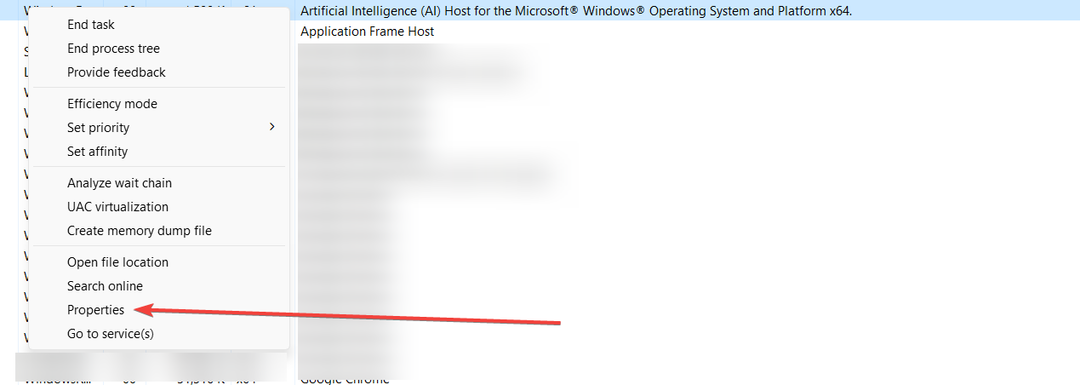

I ricercatori Microsoft hanno scoperto che i criminali informatici potrebbero indurre un utente a fare clic su un collegamento dannoso per ottenere l'accesso alle informazioni personali archiviate in un database TCC.

“Abbiamo scoperto che è possibile modificare in modo programmatico la home directory di un utente target e creare un falso TCC database, che memorizza la cronologia del consenso delle richieste di app", secondo un ricercatore principale sulla sicurezza di Microsoft, Jonathan Bar.

"Se sfruttata su sistemi privi di patch, questa vulnerabilità potrebbe consentire a un attore malintenzionato di orchestrare potenzialmente un attacco basato sui dati personali protetti dell'utente.

"Ad esempio, l'attaccante potrebbe dirottare un'app installata sul dispositivo o installare la propria app dannosa e accedere a microfono per registrare conversazioni private o acquisire schermate di informazioni sensibili visualizzate su quelle dell'utente schermo."

Bypass TCC segnalati

Apple ha anche corretto altri bypass TCC segnalati dal 2020, tra cui:

- Avvelenamento variabile ambientale

- Si monta la macchina del tempo

- Problema di conclusione del pacchetto

Inoltre, Apple ha corretto la vulnerabilità negli aggiornamenti di sicurezza rilasciati il mese scorso, il 13 dicembre 2021. "Un'applicazione dannosa potrebbe essere in grado di aggirare le preferenze sulla privacy", come da avviso di sicurezza.

Apple ha affrontato il difetto logico dietro il bug del difetto di sicurezza di powerdir sviluppando una migliore gestione dello stato.

"Durante questa ricerca, abbiamo dovuto aggiornare il nostro exploit proof-of-concept (POC) perché la versione iniziale non funzionava più sull'ultima versione di macOS, Monterey", ha indicato Jonathan.

“Ciò mostra che anche se macOS o altri sistemi operativi e applicazioni diventano più resistenti a ogni versione, i fornitori di software come Apple, la sicurezza i ricercatori e la più ampia comunità di sicurezza devono collaborare continuamente per identificare e correggere le vulnerabilità prima che gli aggressori possano trarne vantaggio loro."

Senza radici

Microsoft oggi ha rivelato un difetto di sicurezza, nome in codice Senza radici, ciò consentirebbe a un utente malintenzionato di aggirare System Integrity Protection (SIP) ed eseguire operazioni arbitrarie, elevare i privilegi a root e installare rootkit su dispositivi vulnerabili.

I ricercatori dell'azienda hanno anche scoperto nuove varianti del malware macOS note come UpdateAgent o Vigram, aggiornate con nuove tattiche di evasione e persistenza.

L'anno scorso, a giugno, un ricercatore di sicurezza (Redmond) di Tactical Network Solutions ha rivelato difetti critici in numerosi modelli di router NETGEAR. Gli hacker potrebbero utilizzare i difetti per violare e spostarsi lateralmente all'interno delle reti aziendali.

Hai affrontato una di queste battute d'arresto? Condividi i tuoi pensieri con noi nella sezione commenti qui sotto.