- Anche se Microsoft ha predicato la maggiore sicurezza che avremmo ricevuto tramite i chip TPM, un attacco non è nemmeno lontanamente impossibile.

- Se uno dei nostri dispositivi Windows 11 dovesse cadere nelle mani sbagliate, il dispositivo stesso e la rete a cui è connesso sarebbero compromessi.

- Gli esperti hanno dimostrato che, con il giusto set di competenze, anche i chip di sicurezza TPM 2.0 possono diventare facili prede per entità maligne che cercano di estrarre i nostri dati.

- Microsoft potrebbe voler dare un'occhiata più da vicino a queste funzionalità di sicurezza e forse anche rivedere la sua strategia, finché c'è ancora tempo per farlo.

Inutile dire che da quando la società tecnologica di Redmond ha annunciato per la prima volta Windows 11 come futuro sistema operativo, si è parlato senza sosta di alcuni dei requisiti hardware che i dispositivi devono soddisfare.

Molti non erano d'accordo con le restrizioni imposte dal TPM 2.0 e questo argomento ha suscitato reazioni di ogni tipo da parte degli utenti Windows.

Microsoft ha mantenuto la sua posizione e ha continuato a rassicurare le persone che questo requisito TPM è per la loro sicurezza, a causa del livello di protezione avanzato che avrebbe offerto.

Tuttavia, alcuni esperti hanno recentemente scoperto che anche con questi chip di sicurezza in atto, non possiamo ancora essere completamente al sicuro da entità dannose, nella remota possibilità che qualcuno metta le mani sul nostro Windows 11 dispositivo.

Non siamo così sicuri come Microsoft vuole che tu creda

Il gigante della tecnologia ha mostrato una volontà ferrea quando si trattava di non cedere sotto la pressione pubblica, soprattutto dopo il contraccolpo che il TPM 2.0 requisito portato con sé dalla comunità.

Hanno pubblicizzato questa funzionalità hardware come se fosse la loro e ha detto che gli utenti sarebbero stati protetti a causa di questo minuscolo chip.

La tecnologia Trusted Platform Module (TPM) è progettata per fornire funzioni basate su hardware e relative alla sicurezza. Un chip TPM è un crittoprocessore sicuro progettato per eseguire operazioni crittografiche. Il chip include più meccanismi di sicurezza fisica per renderlo a prova di manomissione e il software dannoso non è in grado di manomettere le funzioni di sicurezza del TPM.

Esperti del Gruppo Dolos scoperto che, in effetti, se uno di noi perdesse il suo laptop o lo rubasse, il TPM potrebbe fare ben poco per impedire agli hacker di provocare il caos.

Al momento della stesura di questo documento, BitLocker non utilizza alcuna funzionalità di comunicazione crittografata del TPM 2.0 standard, il che significa che tutti i dati che escono dal TPM escono in chiaro, inclusa la chiave di decrittazione per Finestre. Se riusciamo a prendere quella chiave, dovremmo essere in grado di decrittografare l'unità, ottenere l'accesso alla configurazione del client VPN e forse ottenere l'accesso alla rete interna.

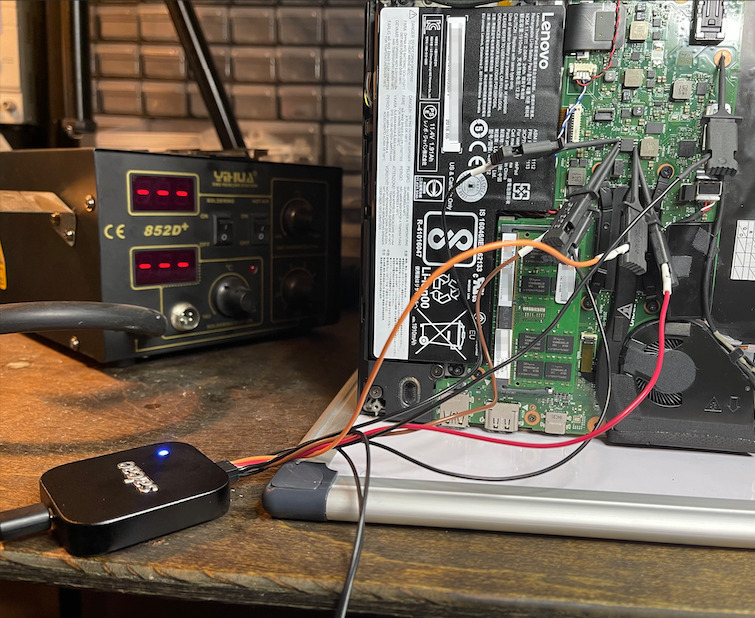

Utilizzando questo exploit insieme ad altri schemi ingegnosi, i ricercatori sono stati in grado di prendere un laptop aziendale rubato (come scenario) e ottenere effettivamente l'accesso alla rete aziendale associata, lasciando i dati esposti e vulnerabili.

Come hanno ulteriormente descritto, dopo aver aperto il suddetto laptop, un utente malintenzionato pre-equipaggiato utilizzerebbe una clip SOIC-8 invece di singole sonde, al fine di compromettere il chip di sicurezza TPM.

La clip renderebbe estremamente semplice connettersi al chip e ridurre di un paio di minuti un attacco nel mondo reale.

L'intero processo è spiegato in dettaglio ed è una lettura interessante se si dispone di un vasto background tecnico e si è interessati a questo tipo di conoscenza.

Questa è una notizia sconcertante, considerando che Microsoft ha fatto un grosso problema con l'aggiornamento a dispositivi che hanno già tali funzionalità di sicurezza integrate.

Detto questo, la società tecnologica con sede a Redmond potrebbe fare un lavoro migliore nell'offrire un futuro più sicuro per BitLocker, uno in cui tali metodi di hacking non sono più possibili.

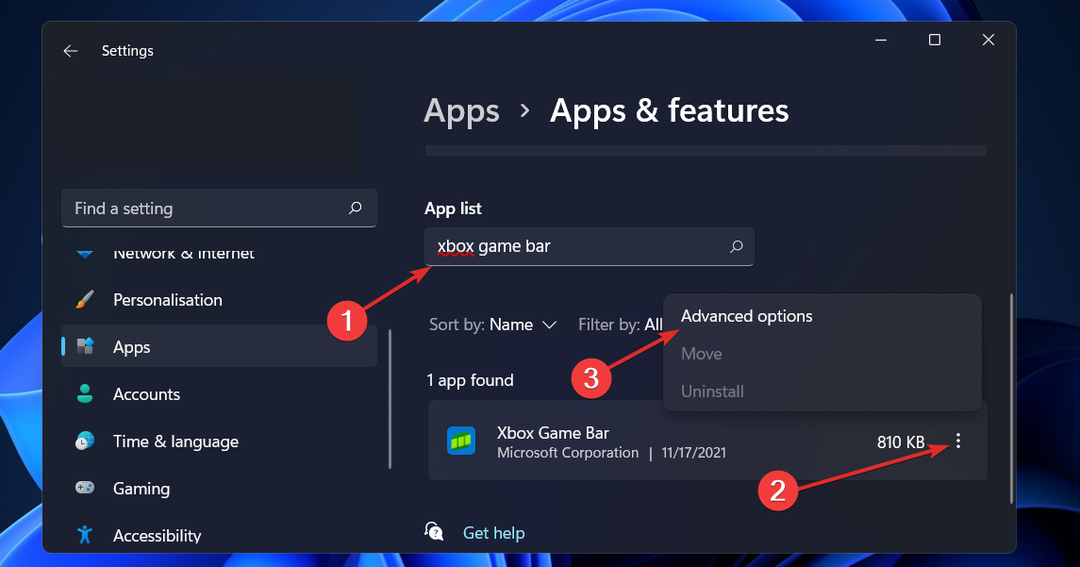

Ti potrebbe anche interessare sapere che puoi installare il prossimo sistema operativo di Microsoft anche senza il requisito TPM imposto.

Qual è la tua opinione su tutta questa situazione? Condividi la tua opinione con noi nella sezione commenti qui sotto.