- I rapporti di più società di sicurezza informatica mostrano che gli utenti di Office 365 sono sempre più presi di mira dalle e-mail di phishing.

- Gli hacker hanno utilizzato i server dell'Università di Oxford per inviare e-mail di phishing agli utenti di Office 365.

- Gli attacchi di phishing sono in aumento e le organizzazioni devono diventare più intelligenti per sconfiggerli. Dai un'occhiata al nostro Sicurezza informatica pagina per approfondimenti utilizzabili!

- Non dimenticare di visitare il Sicurezza e privacy per aggiornamenti e altro.

Questo software manterrà i tuoi driver attivi e funzionanti, proteggendoti così da errori comuni del computer e guasti hardware. Controlla subito tutti i tuoi driver in 3 semplici passaggi:

- Scarica DriverFix (file di download verificato).

- Clic Inizia scansione per trovare tutti i driver problematici.

- Clic Aggiorna driver per ottenere nuove versioni ed evitare malfunzionamenti del sistema.

- DriverFix è stato scaricato da 0 lettori questo mese.

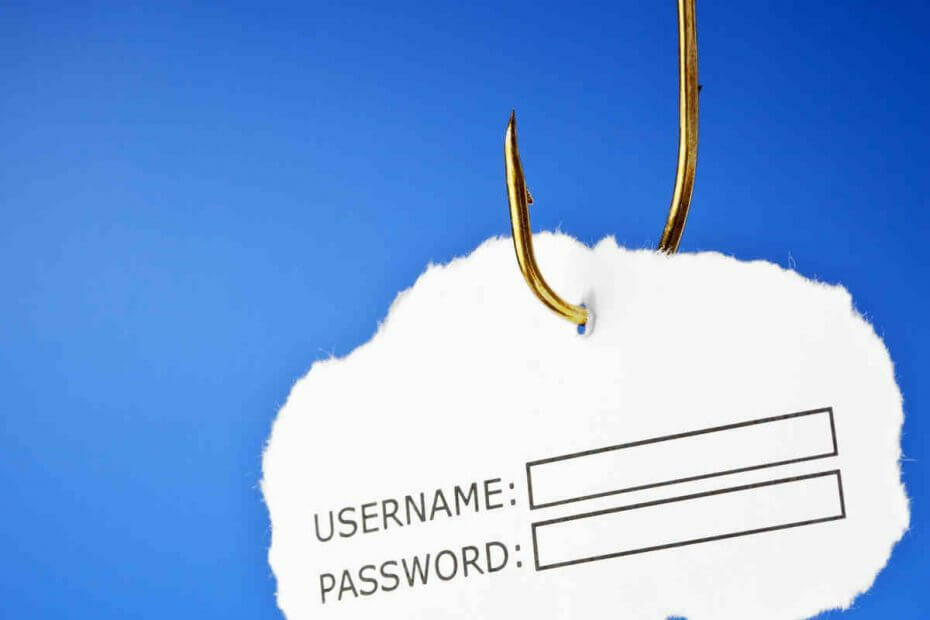

I rapporti di più società di sicurezza informatica mostrano che gli utenti di Office 365 sono sempre più presi di mira email di phishing.

Gli attacchi di phishing a volte sono troppo sofisticati per essere rilevati o bloccati anche utilizzando filtri anti-spam avanzati. Ciò è in parte dovuto al fatto che i criminali informatici utilizzano domini legittimi per inviare le loro e-mail dannose.

Una campagna di phishing di Office 365 che Check Point scoperto recentemente è una prova sufficiente che le organizzazioni devono implementare strumenti di sicurezza informatica più intelligenti per contrastare tali attacchi.

Attacchi alla segreteria di Office 365

In questa particolare campagna di phishing di Office 365, i target hanno ricevuto notifiche e-mail sui messaggi vocali persi. Le e-mail hanno chiesto loro di fare clic su un pulsante con l'impressione che li avrebbe portati ai loro account legittimi di Office 365.

Ma facendo clic sul collegamento l'utente viene reindirizzato a una pagina di phishing mascherata da pagina di accesso a Office 365 originale. È qui che gli aggressori rubano le credenziali di accesso a Office 365 della vittima.

Ciò che sorprende qui è il fatto che gli strumenti anti-phishing di solito dovrebbero rilevare i collegamenti e-mail con schemi del genere. Quindi, potresti chiederti come esattamente questi aggressori distribuiscano tali reindirizzamenti dannosi e payload non rilevati.

La risposta è semplice: i cattivi attori includono piattaforme legittime nei loro piani. In questo caso, gli aggressori hanno inviato e-mail dannose da indirizzi appartenenti a server autentici dell'Università di Oxford (Regno Unito).

L'utilizzo di server SMTP Oxford legittimi ha consentito agli aggressori di superare il controllo della reputazione per il dominio del mittente. Inoltre, non era necessario compromettere gli account e-mail effettivi per inviare e-mail di phishing perché potevano generare tutti gli indirizzi e-mail desiderati.

Tuttavia, ci sono diversi passaggi che puoi adottare per proteggere i tuoi dipendenti dagli attacchi di phishing:

- Informa il tuo personale sul phishing e sulla sicurezza delle password.

- Installare software di scansione della posta elettronica in grado di rilevare messaggi con payload dannosi.

- Mantieni aggiornato il tuo sistema operativo. Soprattutto, installa sempre Patch martedì aggiornamenti di sicurezza da Microsoft (sono gratuiti).

- Installa un aggiornamento antivirus soluzione.

La tua organizzazione usa Office 365? Come gestisci la minaccia di phishing in continua crescita? Sentiti libero di condividere i tuoi trucchi e metodi tramite la sezione commenti qui sotto.