- Una vulnerabilità critica di Windows, scoperta giorni fa, costringe gli utenti a rimescolarsi per abilitare misure di sicurezza aggiuntive.

- È iniziato quando un ricercatore ha notato quella che credeva fosse una regressione del codice in una versione beta del prossimo Windows 11.

- A quanto pare, il contenuto del responsabile dell'account di sicurezza (SAM), potrebbe essere letto da utenti con privilegi di sistema limitati.

- Questo La vulnerabilità ha un impatto anche su tutte le versioni di Windows 10 rilasciate negli ultimi 2,5 anni, secondo gli esperti.

Noi di Windows Report sottolineiamo sempre l'importanza di rimanere protetti mentre siamo connessi a Internet, poiché le minacce informatiche sono in crescita e sempre presenti, al giorno d'oggi.

In caso contrario, possono verificarsi perdite di dati riservati e preziosi che possono avere gravi ripercussioni per gli individui, oltre che per le imprese.

Martedì, tutti sono rimasti scioccati nell'apprendere di due nuove vulnerabilità, una in Windows e l'altra in Linux, che possono consentire agli hacker di aggirare le restrizioni di sicurezza del sistema operativo e accedere a risorse sensibili.

La nuova vulnerabilità di Windows 11 potrebbe portare a gravi violazioni

Questa vulnerabilità critica di Windows è stata scoperta per caso alcuni giorni fa, quando un ricercatore ha notato quella che credeva fosse una regressione del codice in una versione beta del prossimo Windows 11.

Ha anche scoperto che il contenuto del gestore dell'account di sicurezza (SAM), che è il database che memorizza gli account utente e i descrittori di sicurezza per gli utenti sul computer locale, potrebbe essere letto da utenti con privilegi di sistema limitati.

yarh- per qualche motivo su win11 il file SAM ora è LETTO per gli utenti.

Quindi se hai shadowvolumes abilitato puoi leggere il file sam in questo modo:Non conosco ancora l'intera portata del problema, ma credo che siano troppi per non essere un problema. pic.twitter.com/kl8gQ1FjFt

— Jonas L (@jonasLyk) 19 luglio 2021

Per darvi una migliore comprensione, sappiamo tutti che, poiché i sistemi operativi e le applicazioni diventano più difficili da violare, gli attacchi di successo richiedono lo sfruttamento di due o più vulnerabilità.

Per essere un po' più precisi, una delle vulnerabilità consentirà a terzi malintenzionati di accedere a risorse del sistema operativo con privilegi limitati, dove è possibile eseguire codice o leggere dati privati.

La seconda vulnerabilità porta il processo a un livello completamente nuovo, garantendo l'accesso alle risorse di sistema riservate all'archiviazione delle password o ad altre operazioni sensibili.

La vulnerabilità di SeriousSAM ha un impatto su tutte le versioni di Windows 10 rilasciate negli ultimi 2,5 anni

-CVE-2021-36934 può essere utilizzato per ottenere l'accesso come amministratore per le versioni di Windows 10 v1809 e successive

-Nessuna patch ancora disponibile

-PoC e alcuni suggerimenti per la registrazione disponibilihttps://t.co/x7rXAyByqypic.twitter.com/EEtvRBLbU3— Catalin Cimpanu (@campuscodi) 21 luglio 2021

In che modo esattamente questo problema consente agli aggressori di infiltrarsi nei nostri sistemi?

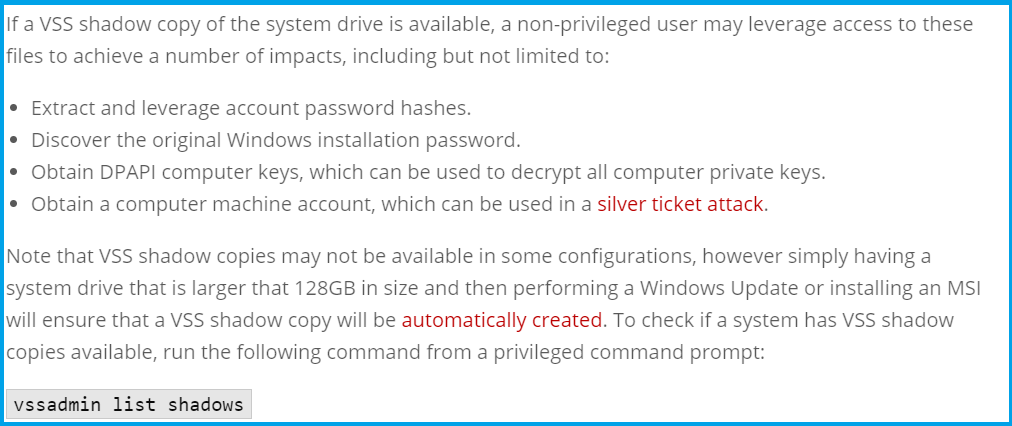

Il problema sopra menzionato ha permesso a terzi di estrarre dati di password protetti crittograficamente.

Inoltre, potrebbero scoprire la password che abbiamo usato per installare Windows, mettere le mani sulle chiavi del computer per l'API di protezione dei dati di Windows, che può essere utilizzata per decrittografare le chiavi di crittografia private.

Un'altra azione che i cybercriminali potrebbero eseguire durante l'esplorazione di questa vulnerabilità è la creazione di account sul dispositivo preso di mira.

Come puoi immaginare, il risultato è che l'utente locale può elevare i privilegi fino a System, il livello più alto in Windows.

D: cosa puoi fare quando hai #mimikatz🥝 e alcuni Accesso in lettura su file di sistema di Windows come SYSTEM, SAM e SECURITY?

A: Escalation dei privilegi locali 🥳

Grazie @jonaslyk per questo accesso in lettura su Windows predefinito😘 pic.twitter.com/6Y8kGmdCsp

— Benjamin Delpy (@gentilkiwi) 20 luglio 2021

Questa è ora una nuova vulnerabilità ed era presente anche su Windows 10

Gli utenti che hanno preso nota di questi post e hanno risposto, hanno anche sottolineato che questo comportamento non era una regressione introdotta in Windows 11, come inizialmente pensato.

Presumibilmente, la stessa vulnerabilità che ha gli utenti di Windows 11 ai margini della sedia era presente anche nell'ultima versione di Windows 10.

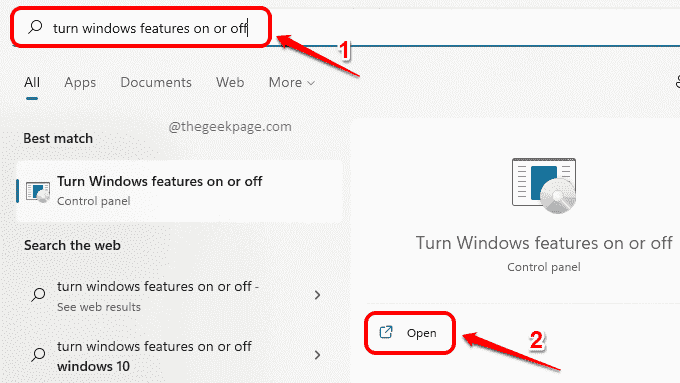

Così, il team di preparazione alle emergenze informatiche degli Stati Uniti ha dichiarato che questo problema si manifesta quando il servizio Copia Shadow del volume, la funzionalità di Windows che consente il sistema operativo o le applicazioni per scattare istantanee di un intero disco senza bloccare il filesystem, è attivato Su.

Quel che è ancora peggio, è che attualmente non è disponibile alcuna patch, quindi non c'è modo di sapere quando questo problema verrà effettivamente risolto.

I funzionari della società Microsoft stanno indagando sulla vulnerabilità e agiranno secondo necessità. La vulnerabilità viene tracciata come CVE-2021-36934, come Microsoft ha affermato che gli exploit in natura sono più probabili.

ho scritto di #HiveNightmare alias #SeriousSAM (colpa @cyb3rops per quello), una vulnerabilità di Windows 10 senza patch che consente a qualsiasi utente non amministratore di accedere all'intero registro di sistema, comprese le aree sensibili.

PoC terribilmente mal codificato incluso.

https://t.co/PX1fOGpzbf— Kevin Beaumont (@GossiTheDog) 20 luglio 2021

Stai prendendo ulteriori precauzioni per evitare di diventare vittima di attacchi informatici? Condividi i tuoi pensieri con noi nella sezione commenti qui sotto.

![Come risolvere il ritardo audio Bluetooth in Windows 11 [Risolto]](/f/0624ef6cab6bb60f7004a51aa10d5492.png?width=300&height=460)