- Un'altra vulnerabilità di un prodotto Microsoft può consentire a una terza parte dannosa di ottenere informazioni da persone che hanno effettuato l'accesso a Windows 365.

- Un ricercatore ha scoperto un modo per scaricare le credenziali di Microsoft Azure in testo non crittografato dell'utente, usando Mimikatz.

- Utilizzando tali strumenti, gli hacker possono si diffondono lateralmente in una rete fino a quando non controllano un controller di dominio Windows, consentendo così loro di prenderne il controllo.

- Questi dump delle credenziali vengono effettivamente eseguiti tramite a vulnerabilità scoperta nel maggio 2021.

Sembra che Microsoft non possa prendersi una pausa quando si tratta di affrontare le vulnerabilità e il continuo sfruttamento di alcune di esse.

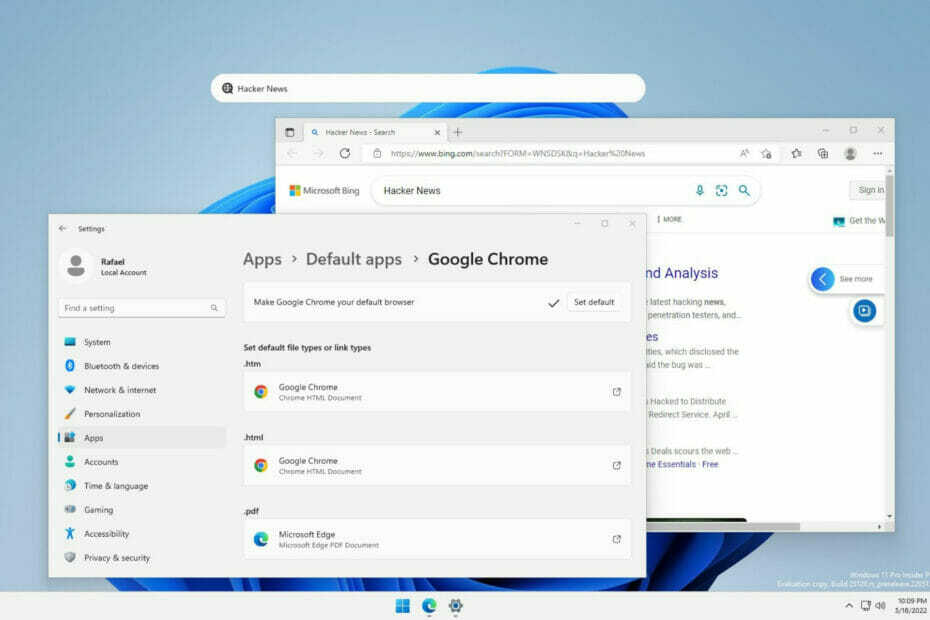

E oltre all'interminabile storia di PrintNightmare, ora una grave vulnerabilità che colpisce Windows 365, il nuovo servizio per PC cloud dell'azienda.

Questo problema imprevisto consentirebbe a una terza parte dannosa di ottenere le credenziali di Azure delle persone che hanno effettuato l'accesso a Windows 365.

Questa vulnerabilità di Windows 365 può portare a fughe di informazioni

Un ricercatore di sicurezza ha trovato un modo per scaricare le credenziali di Microsoft Azure in testo non crittografato delle persone dal nuovo Microsoft Servizio Windows 365 Cloud PC usando Mimikatz.

Se non hai familiarità con il termine, Mimikatz è un progetto di sicurezza informatica open source creato da Benjamin Delpy, che offre ai ricercatori la possibilità di testare varie vulnerabilità di furto di credenziali e impersonificazione.

Parte del messaggio che si può trovare su questo progetto Pagina GitHub suggerisce la facilità con cui tali strumenti possono essere utilizzati per estrarre informazioni private.

È noto estrarre dalla memoria password, hash, codice PIN e biglietti kerberos in chiaro. mimikatz può anche eseguire pass-the-hash, pass-the-ticket, costruire biglietti d'oro, giocare con certificati o chiavi private, caveau,... forse fare il caffè?

Creato inizialmente per i ricercatori, a causa della potenza dei suoi numerosi moduli, viene utilizzato anche dagli hacker per per scaricare password in chiaro dalla memoria del processo LSASS o eseguire attacchi pass-the-hash utilizzando NTLM hash.

Utilizzando questo strumento efficiente, gli individui malintenzionati possono diffondersi lateralmente in una rete fino a quando non controllano un controller di dominio Windows, consentendo loro di prenderne il controllo.

Ti piacerebbe provare a scaricare il tuo #Windows365 Anche le password di Azure nell'interfaccia Web?

Una nuova #mimikatz 🥝release è qui per testare!

(Il client Desktop remoto funziona ancora, ovviamente!)> https://t.co/Wzb5GAfWfd

cmq: @awakecoding@RyManganpic.twitter.com/hdRvVT9BtG

— Benjamin Delpy (@gentilkiwi) 7 agosto 2021

Diciamo solo che per la maggior parte delle persone non ci sarà un grosso rischio, supponendo che non condividano i privilegi di amministratore del PC con nessuno di cui non si fidano.

Ma vedere quante persone cadono vittime di schemi di phishing, che poi si traducono nella consegna del controllo del tuo PC a un aggressore sconosciuto, non è raro.

Una volta all'interno, possono eseguire in remoto applicazioni e programmi sulla tua macchina, possono facilmente utilizzare il programma per spazzare via le tue credenziali di Azure tramite Windows 365.

Windows 365 è una funzionalità orientata al business e all'azienda, quindi potresti immaginare quanto sarebbe pericoloso il furto di credenziali.

Questi dump delle credenziali vengono eseguiti tramite a vulnerabilità che ha scoperto nel maggio 2021, uno che gli consente di scaricare le credenziali in chiaro per gli utenti che hanno effettuato l'accesso a un Terminal Server.

Strumenti come Windows Defender Remote Credential Guard di solito impediscono questo problema agli utenti esistenti e minacciosi, ma tali strumenti non esistono ancora in Windows 365, il che lo rende vulnerabile.

Ricordati di fare tutto ciò che è in tuo potere per proteggere le tue credenziali e altri dati sensibili, non condividendoli e assicurandoti di scaricare solo da siti Web accreditati.

Sei mai stato vittima di fughe di informazioni? Condividi la tua esperienza con noi nella sezione commenti qui sotto.