Se Windows Defender è tuo strumento antivirus principale, assicurati di eseguire gli ultimi aggiornamenti delle definizioni (1.1.14700.5) sul tuo computer. Microsoft ha appena corretto un grave bug di esecuzione del codice remoto che potrebbe consentire agli hacker di assumere il controllo del computer.

Il colosso di Redmond ha preferito distribuire la patch il prima possibile e non aspettare Patch di aprile martedì al fine di stroncare sul nascere i tentativi di esecuzione di codice remoto.

Come spiega Microsoft, la causa principale di questa vulnerabilità è una scansione incompleta del Malware Protection Engine che non riesce a rilevare la minaccia. Questa vulnerabilità di sicurezza è stata inizialmente scoperta dal team di Google Project Zero.

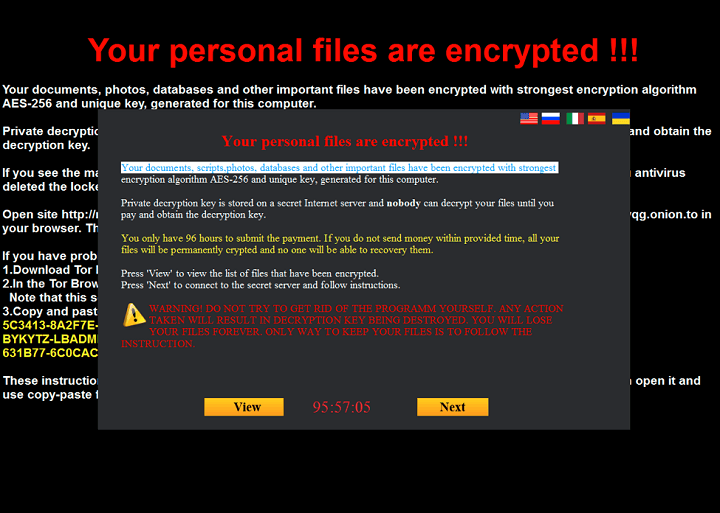

Esiste una vulnerabilità legata all'esecuzione di codice in modalità remota quando Microsoft Malware Protection Engine non esegue correttamente la scansione di un file appositamente predisposto, causando il danneggiamento della memoria. Sfruttando con successo questa vulnerabilità, un utente malintenzionato potrebbe eseguire codice arbitrario nel contesto di protezione dell'account LocalSystem e assumere il controllo del sistema. Un utente malintenzionato potrebbe quindi installare programmi; visualizzare, modificare o eliminare i dati; o creare nuovi account con diritti utente completi.

L'ultimo aggiornamento di Windows Defender corregge questa vulnerabilità correggendo il modo in cui Malware Protection Engine di Windows 10 esegue la scansione dei file appositamente predisposti.

Ci sono molti modi in cui gli aggressori possono prendere il controllo della tua macchina. Come spiega Microsoft, gli hacker potrebbero inviare file appositamente predisposti al tuo computer quando accedi a un sito web. Allo stesso tempo, gli aggressori potrebbero inviare file infetti da malware via e-mail o app di messaggistica istantanea.

I siti Web che ospitano contenuti forniti dagli utenti sono il veicolo perfetto per diffondere software dannoso che sfrutta questa vulnerabilità di Windows Defender.

Gli utenti finali non devono eseguire alcuna azione per installare l'aggiornamento poiché il rilevamento automatico e la distribuzione degli aggiornamenti lo applicheranno entro 48 ore dal rilascio.

Per maggiori informazioni, dai un'occhiata Security TechCenter di Microsoft.

STORIE CORRELATE DA VERIFICARE:

- Windows Defender blocca tutte le minacce nei test AV-Comparative nel mondo reale

- Correzione: impossibile attivare Windows Defender Firewall in Windows 10

- Correzione: Windows Defender non si accende in Windows 10