Microsoft vanta con orgoglio che entrambi i suoi Windows 10 e Navigazione sul bordor sono i sistemi più sicuri al mondo. Tuttavia, sappiamo tutti che non esiste un software a prova di malware e recentemente abbiamo scoperto che anche l'ultimo sistema operativo di Microsoft e i suoi componenti sono vulnerabili alle minacce.

Per uno, Windows Modalità Dio hack consente agli hacker di comandare le opzioni e le impostazioni del Pannello di controllo, utilizzando la vulnerabilità come porta di accesso per gravi attacchi di malware. Microsoft ha anche avvertito gli utenti di a nuovo trucco macro utilizzato per attivare il ransomware. Tutto questo mentre un'ampia fascia di utenti continua a funzionare versioni di Windows XP e IE non supportate, trasformando i loro computer in papere per gli hacker.

Questi sono solo alcuni esempi specifici di vulnerabilità e il peggio deve ancora venire. Secondo una recente divulgazione, esiste un exploit zero-day per tutte le versioni a 32 e 64 bit delle versioni di Windows. L'informazione è stata rivelata da un noto utente, BuggiCorp, che è anche disposto a vendere il codice sorgente di questo exploit per $ 90.000. L'utente richiede che il pagamento venga effettuato in

Bitcoin.Sfruttare l'escalation dei privilegi locali (LPE) per una vulnerabilità 0day in win32k.sys. La vulnerabilità esiste nella gestione errata degli oggetti finestra, che hanno determinate proprietà, e [la vulnerabilità] esiste in tutte le [versioni] del sistema operativo, a partire da Windows 2000. [L']exploit è implementato per tutte le architetture del sistema operativo (x86 e x64), a partire da Windows XP, incluse le versioni di Windows Server e fino alle varianti attuali di Windows 10. La vulnerabilità è di tipo “write-what-where”, e come tale permette di scrivere un certo valore a qualsiasi indirizzo [in memoria], che è sufficiente per un exploit completo. L'exploit fugge con successo da ILL/appcontainer (LOW), bypassando (più precisamente: non viene affatto influenzato [da]) tutti i meccanismi di protezione esistenti come ASLR, DEP, SMEP, ecc.

Questa vulnerabilità è estremamente pericolosa poiché presumibilmente consente agli hacker di elevare i privilegi di qualsiasi processo software a livello di sistema. Sarebbe interessante vedere chi acquista il codice come chiunque, da Microsoft agli hacker, potrebbe farlo. Per il momento non c'è certezza se l'exploit sia autentico o meno. Microsoft è già a conoscenza dell'esistenza di questo codice, ma non ha ancora rilasciato commenti.

STORIE CORRELATE CHE DEVI SCOPRIRE:

- Più di 65 milioni di password di Tumblr trapelate agli hacker

- Windows XP è ora un bersaglio molto facile per gli hacker, l'aggiornamento di Windows 10 è obbligatorio

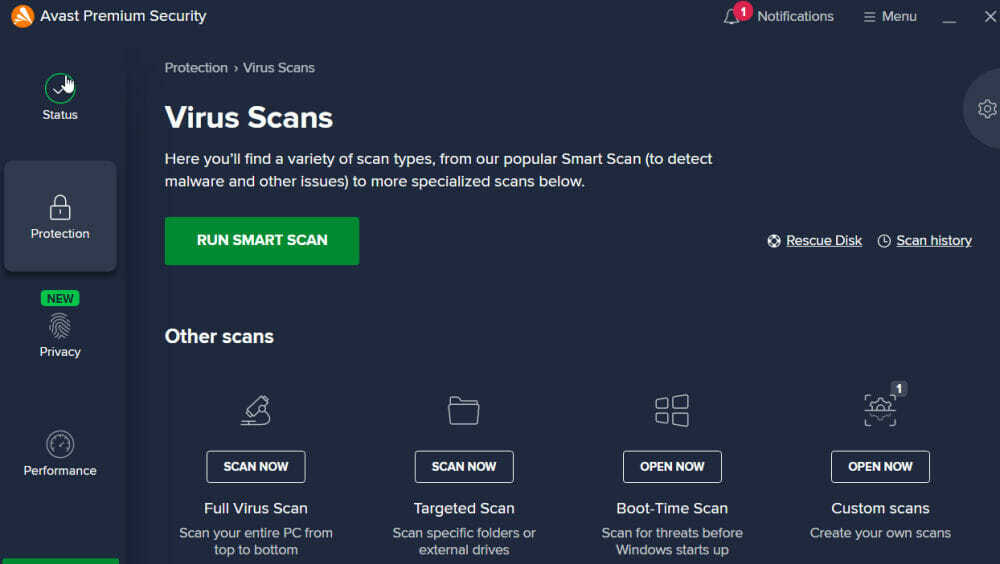

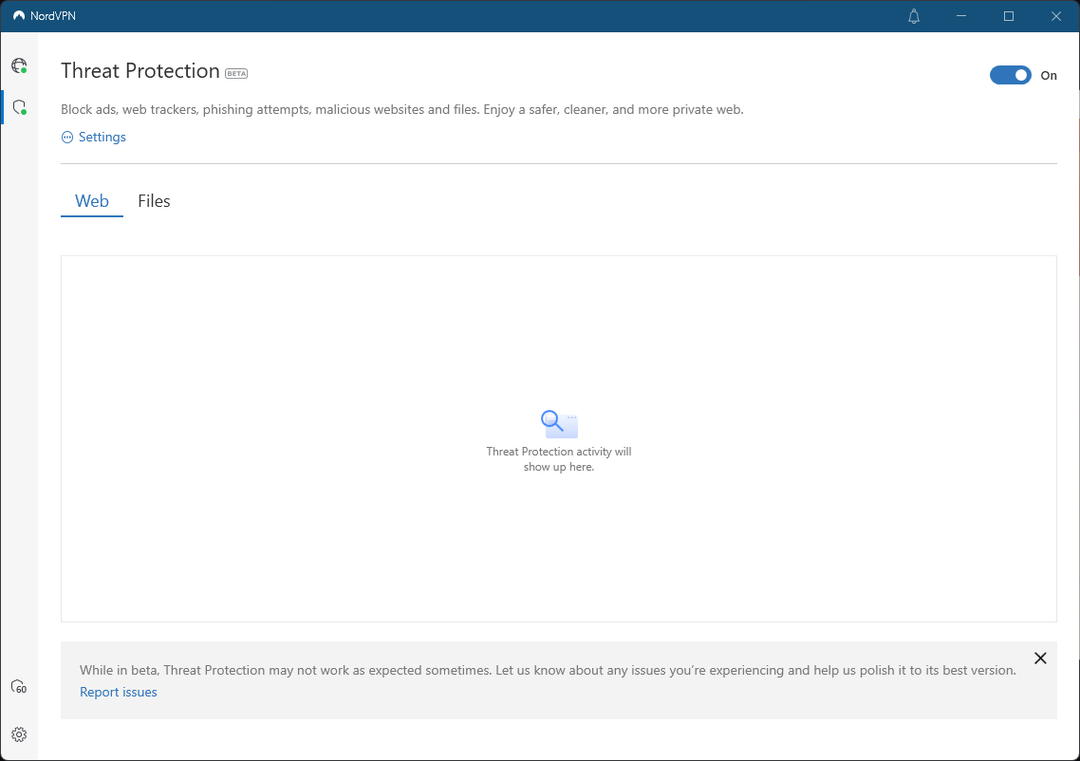

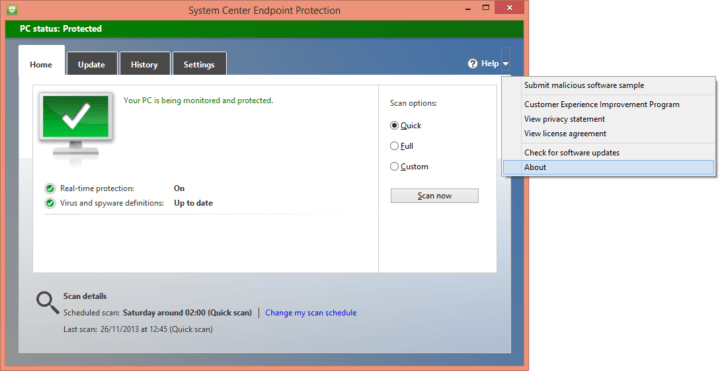

- Microsoft introdurrà l'interfaccia di scansione antimalware su Windows 10

- Ransomware Petya porta un amico di backup alla festa