I PC Windows con chip Intel e AMD potrebbero essere di nuovo vulnerabili, in quanto Spettro ritorna dopo quasi un anno.

La nuova vulnerabilità SWAPGS aggira le precedenti mitigazioni

Questa volta, il dIl problema designato CVE-2019-1125 simile a Spectre e Meltdown è più potente e aggira le precedenti barriere di sicurezza. La vulnerabilità SWAPGS colpisce principalmente le CPU Intel prodotte dopo il 2012.

La vulnerabilità legge la memoria del kernel sensibile e a attacco malware potrebbe usarlo per ottenere password e chiavi di crittografia dalla RAM.

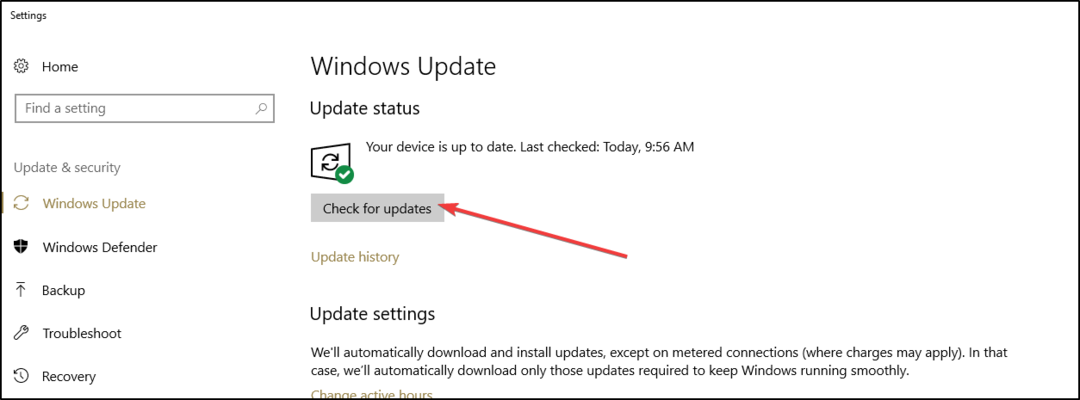

Pertanto, Microsoft ha rilasciato una patch silenziosa per risolvere il problema. L'aggiornamento al kernel Linux faceva parte del Patch Tuesday del mese scorso, ma non è stato rivelato fino a poco tempo fa, al Conferenza sulla sicurezza BlackHat.

L'aggiornamento del kernel sembra risolvere il problema

Ecco cosa RedHat ho dovuto dire di CVE-2019-1125:

Red Hat è stata informata di un ulteriore vettore di attacco spectre-V1, che richiede aggiornamenti al kernel Linux. Questo vettore di attacco aggiuntivo si basa sulle correzioni software esistenti fornite nei precedenti aggiornamenti del kernel. Questa vulnerabilità si applica solo ai sistemi x86-64 che utilizzano processori Intel o AMD.

Questo problema è stato assegnato CVE-2019-1125 ed è classificato Moderato.

Un utente malintenzionato locale senza privilegi può utilizzare questi difetti per aggirare le restrizioni di sicurezza della memoria convenzionali per ottenere l'accesso in lettura alla memoria privilegiata che altrimenti sarebbe inaccessibile.

Perché il la patch del kernel si basa sulle mitigazioni dello spettro esistenti dagli aggiornamenti precedenti, l'unica soluzione è aggiornare il kernel e riavviare il sistema.

Né AMD né Intel sono estremamente preoccupati per il problema e non hanno intenzione di rilasciare aggiornamenti del microcodice perché la vulnerabilità può essere risolta nel software.

Bitdefender, che originariamente ha trovato Spectre, ha creato una pagina che ti darà maggiori informazioni su come proteggere il tuo sistema dagli attacchi SWAPGS critici.

![Errore di runtime Atibtmon.exe in Windows 10 [GUIDA COMPLETA]](/f/abc91c6b7f6e64671e0c9e6901622d34.jpg?width=300&height=460)