Come puoi già immaginare, questo nuovo malware si chiama Fauxpersky per una ragione. Sembra impersonare Kaspersky che è il famoso Software antivirus russo. Fauxpersky è stato scoperto di recente e sembra essere un malware keylogger che ha infettato i sistemi.

I ricercatori dicono che il bug non è troppo avanzato, ma sfortunatamente è altamente efficiente a rubare le tue password e inviandolo direttamente alla casella di posta di un criminale informatico.

Le origini di Fauxpersky

Questo keylogger è stato creato da AutoHotKey, un'app popolare che consente agli utenti di scrivere piccoli script per automatizzare le attività e successivamente compilarli in file eseguibili.

L'app è stata costretta dagli hacker a creare un keylogger che ora sta diffondendo i suoi tentacoli tramite Unità USB e continua a infettare i sistemi che eseguono Windows. Ha anche la capacità di replicarsi sulle unità elencate del sistema.

I ricercatori che hanno scoperto il problema, Amit Serper e Chris Black, hanno scritto a

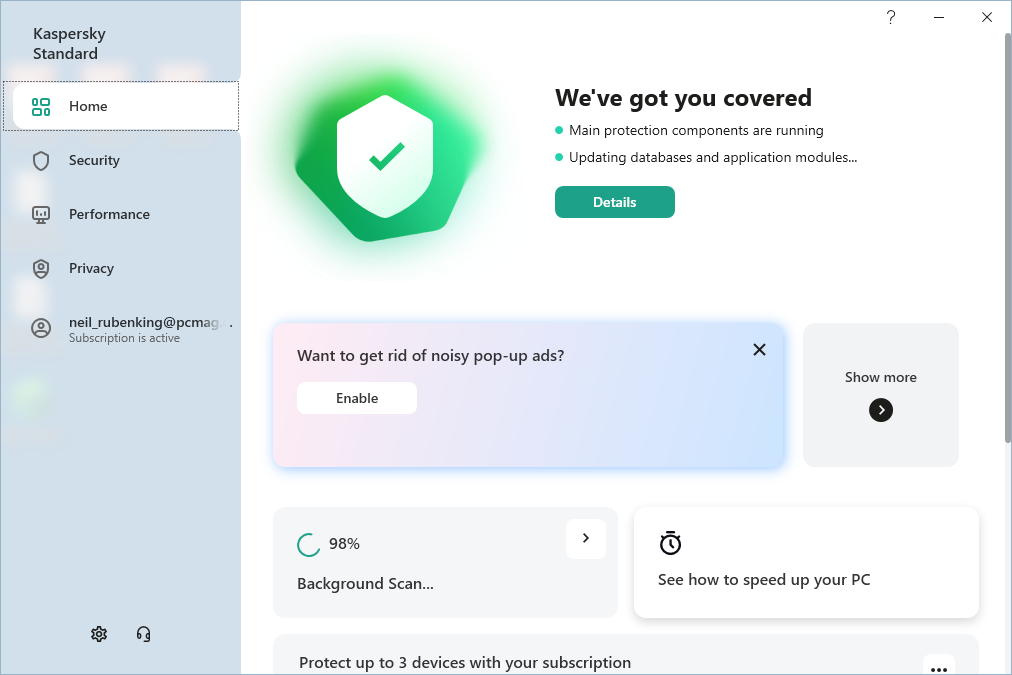

post dettagliato sul blog che è stato pubblicato mercoledì 28 marzo in cui affrontano i mezzi esatti attraverso i quali Fauxpersky si fa strada nei sistemi.AutoHotKey (AHK) consente agli utenti di scrivere codice (nel proprio linguaggio di scripting) che interagisce con Windows, legge il testo da Windows e invia sequenze di tasti ad altre applicazioni, tra le altre attività. AHK consente inoltre agli utenti di creare un exe "compilato" con il loro codice al suo interno. Ora, se sei un utente malintenzionato che legge questo, probabilmente ti rendi conto che AHK è ottimo da usare per scrivere ladri di credenziali semplici ed altamente efficienti. E cosa ne sai? Abbiamo trovato un credstealer scritto con AHK che si maschera da Kaspersky Antivirus e si diffonde attraverso unità USB infette. L'abbiamo chiamato Fauxpersky.

- RELAZIONATO: 4 migliori soluzioni antivirus per unità flash USB

Il modus operandi di Fauxpersky

I ricercatori hanno anche affermato che anche se questo malware non è esattamente avanzato, riesce comunque a essere piuttosto pericoloso perché infetta le unità USB e ottiene i dati dal keylogger tramite Google e lo invia alla casella di posta dell'aggressore.

Dopo che il file principale del bug è in esecuzione, tutto ciò che viene digitato su un sistema viene registrato in a file di testo con il nome della finestra in modo che l'attaccante possa avere una migliore comprensione del testo soddisfare. I dati escono dal sistema tramite un modulo Google e si dirigono alla posta in arrivo dell'attaccante e il file viene eliminato dal disco.

Google ha rimosso il modulo dannoso

Dopo che i ricercatori hanno segnalato il modulo a Google, la società lo ha immediatamente ritirato e non ha commentato nulla su questo argomento.

Non sappiamo quanti sistemi siano stati infettati, ma considerando che si diffonde tramite la condivisione di unità USB, potrebbe non aver raggiunto così tanti computer.

STORIE CORRELATE DA VERIFICARE:

- Il miglior software anti-keylogger per cancellare i keylogger

- Ecco il miglior antivirus con boot scan per rimuovere il malware nascosto

- 8 dei migliori antivirus con scanner USB per il 2018