I file del tuo computer sono stati crittografati con l'algoritmo AES e devi pagare $ 294 per recuperare i tuoi dati. Se questa linea ti suona un campanello, è perché potresti essere stato probabilmente vittima di un ransomware prima. Man mano che gli attacchi ransomware continuano, puoi evitare di pagare per la chiave di decrittazione utilizzando i seguenti strumenti.

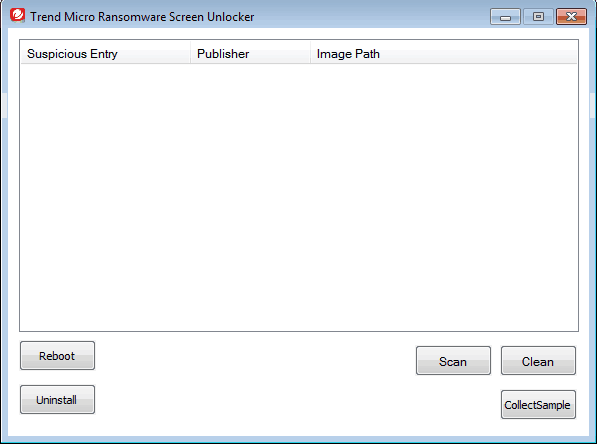

Strumento di sblocco schermo Trend Micro ransomware

Il ransomware esegue un attacco con due metodi diversi: schermata di blocco e crittografia. Bloccando lo schermo del PC, il ransomware impedisce a un utente di accedere al computer. Il metodo crittografico utilizza algoritmi di crittografia come AES per crittografare i file. Lo strumento di sblocco dello schermo ransomware di Trend Micro funziona per disabilitare i tipi di ransomware nella schermata di blocco.

Lo strumento esegue questa operazione in due diversi scenari. Nel primo scenario, lo strumento potrebbe bloccarsi modalità normale mentre se ne va modalità provvisoria con rete accessibile. Ecco come eseguire questa operazione:

- Apri il tuo PC in Modalità provvisoria con rete.

- Scarica il Strumento di sblocco schermo Trend Micro ransomware ed eseguire il file eseguibile.

- Estrai il file di download da installare e riavvia il PC in modalità normale.

- Attiva il decryptor premendo i seguenti tasti: Sinistra CTRL + ALT + T + io. Potrebbe essere necessario premere più volte questo tasto.

- Se viene visualizzata la schermata Strumento di sblocco schermo Trend Micro Ransomware, fare clic su scansione per rimuovere i file ransomware dal PC.

In un altro scenario, lo strumento potrebbe bloccare entrambe queste modalità.

- Scarica il Strumento di sblocco schermo Trend Micro ransomware per USB su un computer non infetto.

- Inserisci un'unità USB ed esegui il file eseguibile.

- Clic sì quando vedi la finestra Controllo account utente e seleziona l'unità USB prima di fare clic Creare.

- Inserisci l'unità USB nel PC infetto e avvia il PC dall'unità esterna.

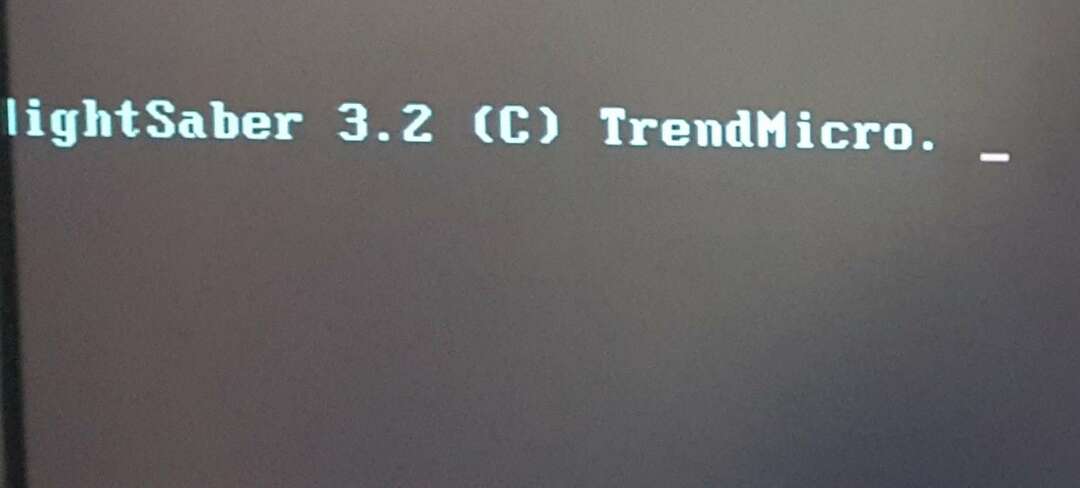

- Al riavvio apparirà la seguente schermata:

- Se il PC infetto non riesce a rilevare l'unità USB, eseguire le seguenti operazioni:

- Inserisci l'unità in un'altra porta USB e riavvia il PC.

- Se il passaggio precedente non riesce, utilizzare un'altra unità.

- Apri il PC infetto e attendi che il decryptor rimuova la schermata di blocco.

- Clic Scansione poi Sistemalo adesso.

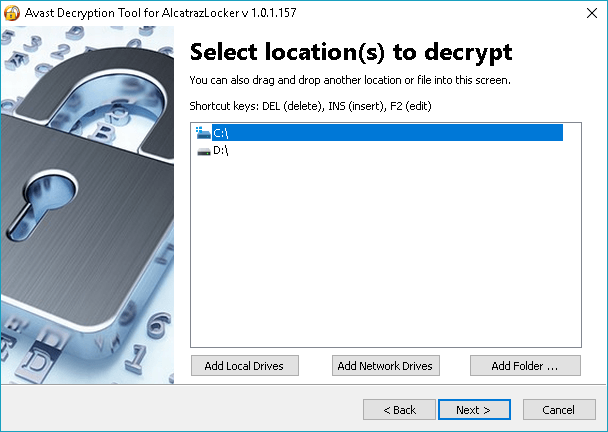

Strumenti di decrittografia gratuiti di Avast Ransomware

Gli strumenti di decrittazione di Avast prendono di mira molte forme di ransomware. All'inizio di questo mese, il fornitore di sicurezza ha ampliato l'elenco con l'aggiunta dei decryptor per Alcatraz Locker, CrySiS, Globe e NoobCrypt. Ecco un elenco completo degli strumenti di decrittazione di Avast:

Gli strumenti di decrittazione di Avast prendono di mira molte forme di ransomware. All'inizio di questo mese, il fornitore di sicurezza ha ampliato l'elenco con l'aggiunta dei decryptor per Alcatraz Locker, CrySiS, Globe e NoobCrypt. Ecco un elenco completo degli strumenti di decrittazione di Avast:

- Armadietto Alcatraz

- Apocalisse

- BadBlock per Windows a 32 bit

- BadBlock per Windows a 64 bit

- Bart

- Crypt888

- Crisi

- Globo

- Legione

- NoobCrypt

- SZFLocker

- TeslaCripta

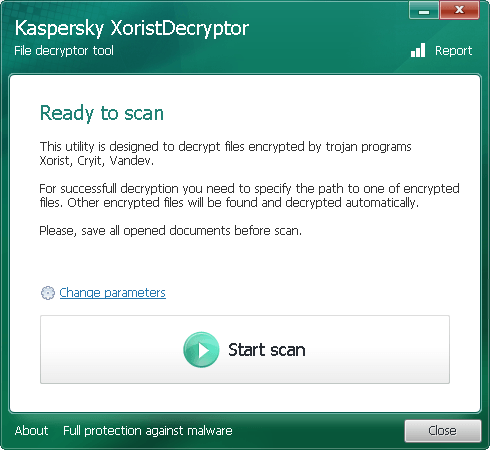

Kaspersky Ransomware Decryptor

La società di sicurezza Kaspersky ha progettato una serie di strumenti di decrittazione per varie minacce ransomware, tra cui Wildfire, Rakhni, Rannoh e CoinVault.

La società di sicurezza Kaspersky ha progettato una serie di strumenti di decrittazione per varie minacce ransomware, tra cui Wildfire, Rakhni, Rannoh e CoinVault.

- Strumento WildfireDecryptor

- ShadeDecryptor

- RakhniDecryptor

- Decryptor per Rannoh e ransomware associato

- CoinVault e Bitcryptor

- Xorist e Vandev

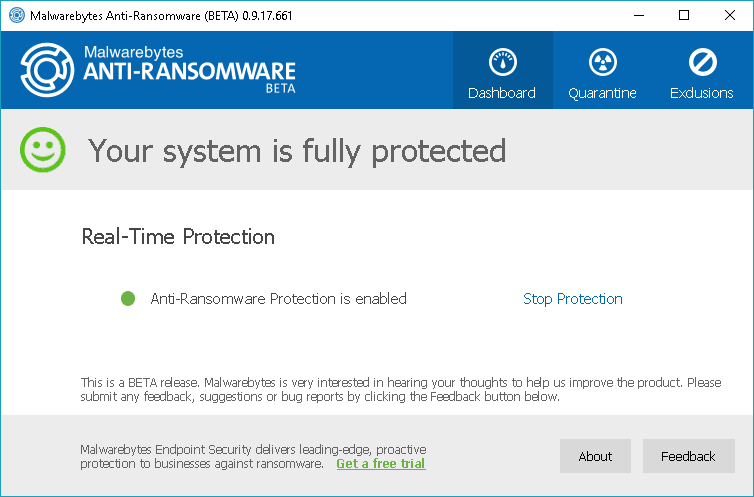

Malwarebytes Anti-Ransomware Beta

Malwarebytes Anti-Ransomware Beta viene eseguito in background per analizzare il comportamento di programmi ransomware per la crittografia dei file. Lo strumento termina i thread sul computer che tentano di crittografare i file. Il programma potrebbe contenere alcuni bug in quanto è ancora in fase beta.

Malwarebytes Anti-Ransomware Beta viene eseguito in background per analizzare il comportamento di programmi ransomware per la crittografia dei file. Lo strumento termina i thread sul computer che tentano di crittografare i file. Il programma potrebbe contenere alcuni bug in quanto è ancora in fase beta.

Il decryptor funziona per alcune delle famigerate minacce ransomware tra cui Cryptowall, TeslaCrypt e CTB-Locker. Scarica Malwarebytes Anti-Ransomware Beta.

Decryptor Emsisoft

Emsisoft, uno dei principali fornitori di sicurezza oggi, offre anche vari strumenti di decrittazione gratuiti per recuperare i file crittografati senza pagare il riscatto.

- NMoreira

- OzozaLocker

- Globo2

- Al-Namrood

- Fenix Locker

- Fabiansomware

- Filadelfia

- Stampado

- 777

- Blocco automatico

- Nemucod

- DMALocker2

- HydraCrypt

- DMALocker

- CrypBoss

- Gomasom

- Le Chiffre

- ChiaveBTC

- Radamant

- CriptaInfinita

- Blocco PC

- CriptoDifesa

- Harasom

Strumento di decrittazione Leostone per Petya ransomware

Una delle minacce ransomware più recenti che ha colpito molte vittime quest'anno è Petya. Il Petya Ransomware crittografa parti di un disco rigido per impedire alla vittima di accedere all'unità e al sistema operativo.

Fortunatamente, Leostone ha creato un portale per le vittime di Petya per generare la chiave di decrittazione in base alle informazioni fornite dall'unità infetta. Tuttavia, lo strumento funziona solo se l'unità interessata da Petya è collegata a un altro computer, dal quale verranno estratti i dati della minaccia. Sembra che lo strumento sia solo per utenti avanzati. Ma puoi fare un tentativo scaricando lo strumento da GitHub.

Parole finali

Cresce il numero delle vittime. Il rapporto KSN di Securelist indica che il numero totale di vittime di ransomware è salito a 2.315.931 a marzo 2016 da 1.967.784 ad aprile 2015. Anche le implicazioni finanziarie degli attacchi ransomware non possono essere sottovalutate. Secondo Symantec Ransomware e aziende 2016 rapporto, la richiesta media di riscatto ha ora raggiunto $ 679 da $ 294 dell'anno scorso. Grazie agli strumenti di decrittazione gratuiti sopra menzionati, il recupero dei tuoi file è a portata di clic. Se ci siamo persi uno dei migliori strumenti di decrittografia ransomware, raccontacelo nei commenti.

Leggi anche:

- I migliori strumenti di decrittografia ransomware per Windows 10

- Malwarebytes rilascia un decryptor gratuito per il ransomware Telecrypt

- Il ransomware Locky si diffonde su Facebook mascherato come file .svg