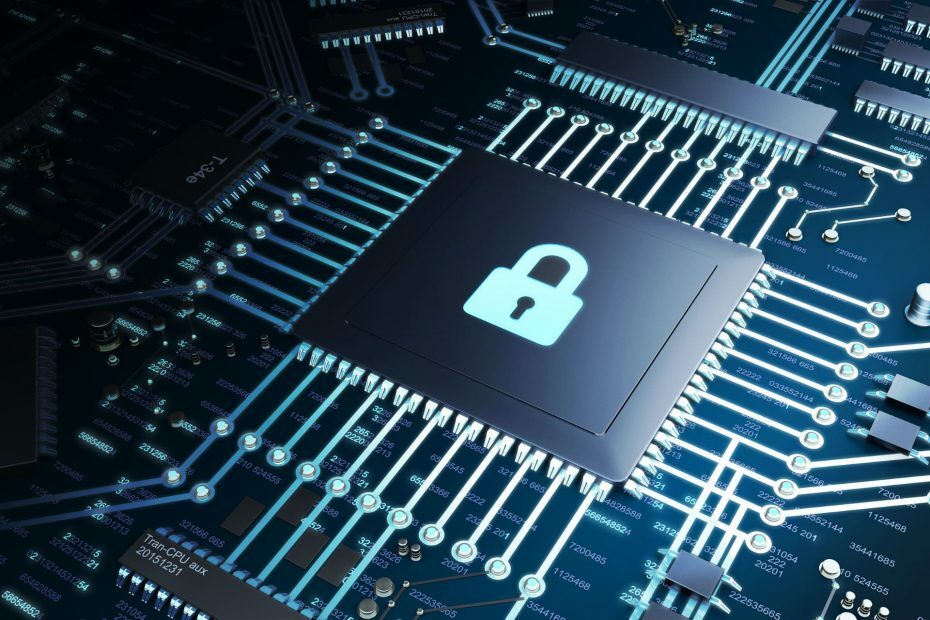

- Microsoft menciptakan alat baru yang akan membantu pengguna memaksimalkan chip keamanan TPM mereka.

- Windows 11 akan dikirimkan dengan perangkat lunak opsional ini, yang dirancang khusus untuk salah satu persyaratan OS yang paling banyak dikritik.

- Administrator dapat menggunakan TpmDiagnostics.exe ke benar-benar menanyakan informasi yang disimpan pada chip TPM.

- Artikel ini berisi daftar lengkap perintah yang dapat Anda gunakan dengan perangkat lunak baru ini, di Windows 11.

Anda mungkin ingin tahu ituJendela 11 akan datang dengan fitur opsional baru yang disebut TPM Diagnostics, alat yang memungkinkan administrator untuk menelusuri prosesor keamanan TPM dari perangkat tertentu.

Langkah yang jelas, mengingat Microsoft terus bersikeras pada ini Prosesor keamanan TPM 2.0 sebagai persyaratan, yang diperlukan untuk mengaktifkan beberapa fitur keamanannya.

OS baru akan memiliki alat Diagnostik TPM default

Seperti yang mungkin sudah Anda ketahui, dari diskusi tanpa akhir yang dipicu oleh persyaratan Windows 11 ini, chip TPM sebenarnya adalah prosesor keamanan perangkat keras.

Tujuan utamanya adalah untuk melindungi kunci enkripsi, kredensial pengguna, serta data sensitif lainnya dari serangan malware dan bentuk peretasan atau ekstraksi data lainnya.

Microsoft terus bersikeras pada persyaratan ini dan terus menekankan pentingnya yang sebenarnya dimiliki oleh perangkat keras kecil ini, di postingan blog baru.

PC masa depan membutuhkan root-of-trust perangkat keras modern ini untuk membantu melindungi dari serangan umum dan canggih seperti ransomware dan serangan yang lebih canggih dari negara-bangsa. Memerlukan TPM 2.0 meningkatkan standar keamanan perangkat keras dengan mewajibkan root-of-trust bawaan.

Jadi, alat baris perintah Windows 11 baru yang disebut Diagnostik TPM ini sekarang akan memberi semua administrator kemampuan untuk menanyakan chip TPM untuk informasi yang disimpan.

Setelah menginstal perangkat lunak, Anda akan menemukan yang baru tpmdiagnostics.exe dapat dieksekusi terletak di located C:\Windows\System32 map.

TPM 2.0 adalah blok bangunan penting untuk menyediakan keamanan dengan Windows Hello dan BitLocker untuk membantu pelanggan melindungi identitas dan data mereka dengan lebih baik. Selain itu, bagi banyak pelanggan perusahaan, TPM membantu memfasilitasi keamanan Zero Trust dengan menyediakan elemen aman untuk membuktikan kesehatan perangkat.

Perintah apa yang dapat saya gunakan dengan alat baru ini?

Penting untuk diketahui bahwa, kecuali Anda benar-benar memahami data apa yang disimpan dalam chip TPM Anda, tidak disarankan untuk terlalu banyak mengotak-atiknya.

Kesalahan apa pun yang Anda buat dapat secara tidak sengaja menghapus kunci yang diperlukan untuk pengoperasian perangkat Anda.

Ketahuilah bahwa Dokumentasi Platform Tepercaya Microsoft, bersama dengan yang baru TpmDiagnostics.exe alat ini dapat memberikan banyak informasi tentang mekanisme keamanan yang mendasari Windows 11.

Ini adalah daftar lengkap perintah yang dapat Anda gunakan pada alat TPM Windows 11 baru Anda:

tpmdiagnostics: Alat untuk Windows 10 build 22000. Hak Cipta (c) Microsoft Corporation. Seluruh hak cipta. Bendera: PrintHelp ( /h -h ) PromptOnExit ( -x /x ) UseECC ( -ecc /ecc ) UseAes256 ( -aes256 /aes256 ) QuietPrint ( -q /q ) PrintVerbosely ( -v /v ) Gunakan perintah 'help' untuk mendapatkan informasi lebih lanjut tentang perintah. Perintah: TpmInfo: GetLockoutInfo IsOwned PlatformType CheckFIPS ReadClock GetDeviceInformation IfxRsaKeygenVulnerability GatherLogs [path direktori lengkap] PssPadding IsReadyInformation TpmTask: MaintenanceTaskStatus ShowTaskStatus IsEULAAccepted ProvisionTpm [force clear] [izinkan PPI prompt] TpmProvisioning: PrepareTPM CanUseLockoutPolicyClear CanClearByPolicy AutoProvisioning: IsAutoProvisioningEnabled EnableAutoProvisioning DisableAutoProvisioning [-o] EK: EkInfo ekchain EkCertStoreRegistry GetEkCertFromWeb [-ecc] [cert file] GetEkCertFromNVR [-ecc] [file sertifikat] GetEkCertFromReg [-ecc] [ file output ] GetEk [-ecc] [file kunci] CheckEkCertState InstallEkCertFromWeb InstallEkCertFromNVR InstalEkCertThroughCoreProv EKCertificateURL WindowsAIK: InstalWindowsAIK [-skipCert] WinAikPersistedInTpm UninstallWindowsAIKCert GetWindowsAIKCert [file sertifikat] ApakahWindowsAIKInstalledInNCrypt MendaftarWindowsAIKCert GetWindowsAIKPlatformClaim ["fresh"] [file keluaran] OtherKeys: PrintPublicInfo [ srk / aik / ek / handle ] [-asBcryptBlob / -RsaKeyBitsOnly / -RsaSymKeyBitsOnly] [-ecc] TestParms [ SYMCIPHER | RSA ] [ argumen khusus algoritma ] EnumerateKeys NVStorage: EnumNVIndexes DefineIndex [indeks] [ukuran] [tanda atribut] UndefineIndex [indeks] ReadNVIndexPublic [indeks] WriteNVIndex [indeks] [data dalam format hex | -file nama file] ReadNVIndex [indeks] NVSummary NVBootCounter: CheckBootCounter ReadBootCounter [/f] PCR: PrintPcrs PhysicalPresence: GetPPTransition GetPPVersionInfo GetPPResponse GetPPRequest TPMCommandsAndResponses: CommandCode [perintah hex code] ResponseCode [kode respons hex] Tracing: EnableDriverTracing DisableDriverTracing FormatTrace [file etl] [file json output] DRTM: ExplainMle [File Biner MLE] Lain-lain: Bantuan [nama perintah] DecodeBase64File [file untuk didekode dari basis 64] EncodeToBase64File [file untuk dikodekan] ReadFileAsHex [file untuk dibaca] ConvertBinToHex [file untuk dibaca] [file untuk ditulis] ConvertHexToBin [file untuk dibaca] [file untuk ditulis] Hash [hex byte atau nilai mentah ke hash] GetCapabilities