Kerentanan baru telah ditemukan di Microsoft Exchange Server 2013, 2016 dan 2019. Kerentanan baru ini disebut Pertukaran Pribadi dan sebenarnya merupakan kerentanan zero-day.

Memanfaatkan lubang keamanan ini, penyerang dapat memperoleh hak istimewa admin Pengontrol Domain menggunakan kredensial pengguna kotak surat pertukaran dengan bantuan alat Python sederhana.

Kerentanan baru ini disorot oleh seorang peneliti Dirk-Jan Mollema di blog pribadinya seminggu yang lalu. Dalam blognya, ia mengungkapkan informasi penting tentang kerentanan zero-day PrivExchange.

Dia menulis bahwa ini bukan kesalahan tunggal apakah terdiri dari 3 komponen yang digabungkan untuk meningkatkan akses penyerang dari pengguna mana pun dengan kotak surat ke Admin Domain.

Ketiga kekurangan tersebut adalah:

- Server Exchange memiliki (terlalu) hak istimewa yang tinggi secara default

- Otentikasi NTLM rentan terhadap serangan relai

- Exchange memiliki fitur yang membuatnya mengautentikasi penyerang dengan akun komputer server Exchange.

Menurut peneliti, seluruh serangan dapat dilakukan dengan menggunakan dua alat bernama privexchange .py dan ntlmrelayx. Namun, serangan yang sama masih mungkin terjadi jika penyerang tidak memiliki kredensial pengguna yang diperlukan.

Dalam keadaan seperti itu, httpattack.py yang dimodifikasi dapat digunakan dengan ntlmrelayx untuk melakukan serangan dari perspektif jaringan tanpa kredensial apa pun.

Cara mengurangi kerentanan Microsoft Exchange Server

Belum ada tambalan untuk memperbaiki kerentanan zero-day ini yang diusulkan oleh Microsoft. Namun, dalam posting blog yang sama, Dirk-Jan Mollema mengomunikasikan beberapa mitigasi yang dapat diterapkan untuk melindungi server dari serangan.

Mitigasi yang diusulkan adalah:

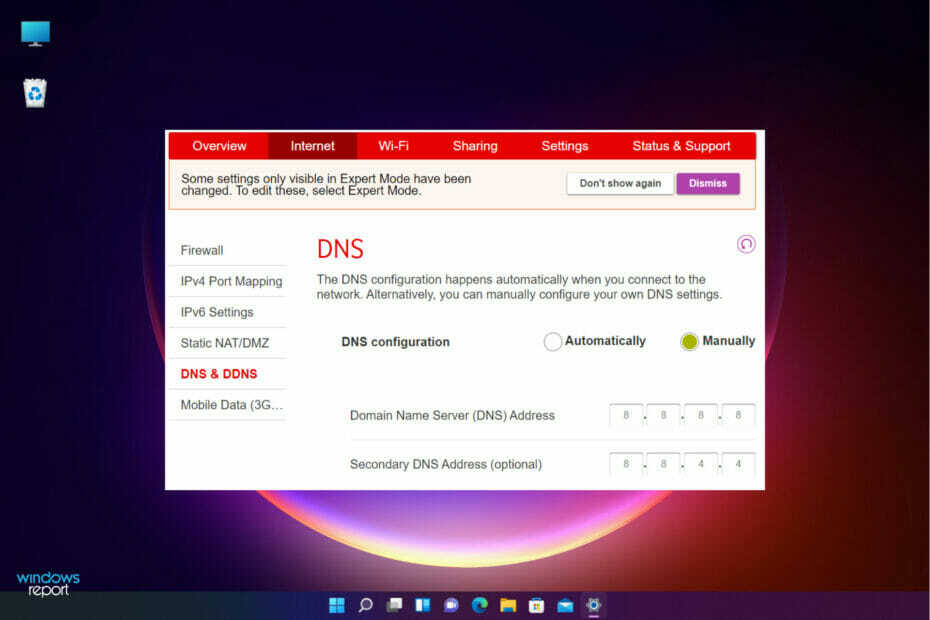

- Memblokir server pertukaran dari membangun hubungan dengan workstation lain

- Menghilangkan kunci register

- Menerapkan penandatanganan SMB di server Exchange

- Menghapus hak istimewa yang tidak perlu dari objek domain Exchange

- Mengaktifkan Perlindungan yang Diperpanjang untuk Otentikasi di titik akhir Exchange di IIS, tidak termasuk Exchange Back End karena ini akan merusak Exchange).

Selain itu, Anda dapat menginstal salah satu dari solusi antivirus ini untuk Microsoft Server 2013.

Serangan PrivExchange telah dikonfirmasi pada versi yang sepenuhnya ditambal dari Pengontrol Domain server Exchange dan Windows seperti Exchange 2013, 2016 dan 2019.

POSTINGAN TERKAIT UNTUK DIPERHATIKAN:

- 5 perangkat lunak anti-spam terbaik untuk server email Exchange Anda

- 5 perangkat lunak privasi email terbaik untuk 2019