Kerentanan berbahaya ini ditemukan oleh SecureWorks, awal tahun ini.

- Penyerang hanya akan membajak URL yang ditinggalkan dan menggunakannya untuk mendapatkan hak istimewa yang lebih tinggi.

- Kerentanan ini ditemukan oleh SecureWorks, sebuah perusahaan keamanan siber.

- Microsoft segera mengatasinya, namun hal ini menunjukkan banyak hal mengenai tingkat keamanan sibernya.

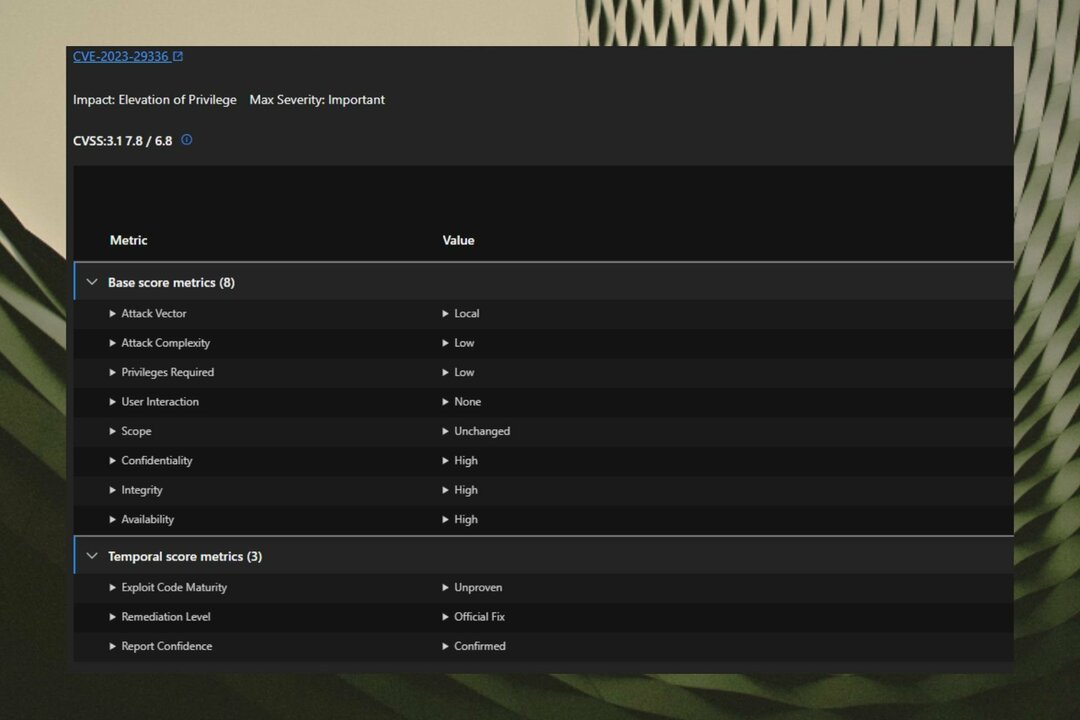

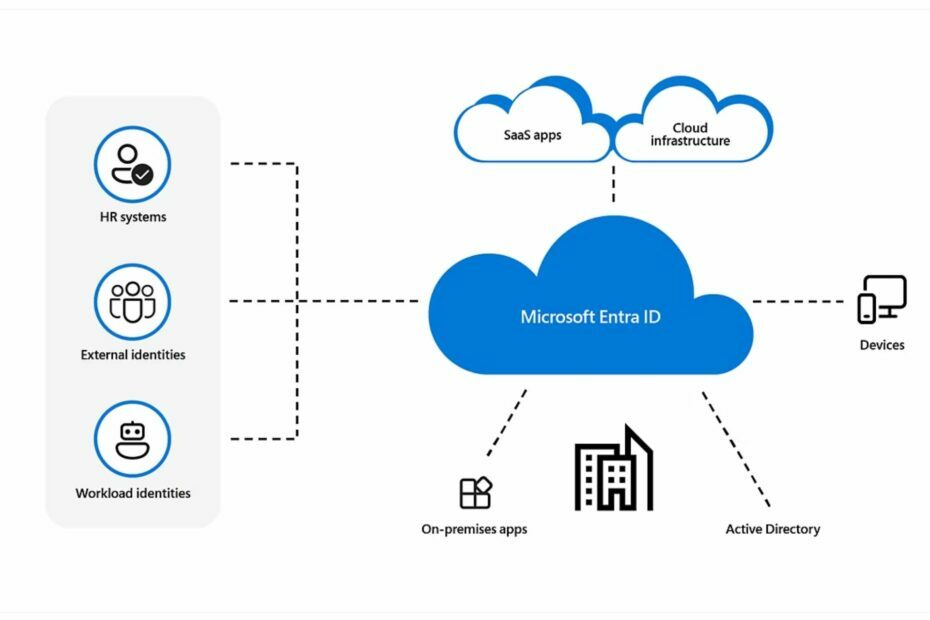

Awal tahun ini, Microsoft Entra ID (yang saat itu dikenal sebagai Direktori Aktif Azure) bisa dengan mudah diretas dan disusupi oleh peretas menggunakan URL balasan yang ditinggalkan. Sebuah tim peneliti dari SecureWorks menemukan kerentanan ini dan memberi tahu Microsoft.

Raksasa teknologi yang berbasis di Redmond ini dengan cepat mengatasi kerentanan tersebut dan dalam waktu 24 jam sejak pengumuman awal, mereka menghapus URL balasan yang ditinggalkan di Microsoft Entra ID.

Kini, hampir 6 bulan setelah penemuan ini, tim di belakangnya, terungkap dalam postingan blog, proses yang mendasari menginfeksi URL balasan yang ditinggalkan dan menggunakannya untuk membakar ID Entra Microsoft, yang pada dasarnya membahayakan URL tersebut.

Dengan menggunakan URL yang ditinggalkan, penyerang dapat dengan mudah mendapatkan hak istimewa organisasi yang lebih tinggi menggunakan Microsoft Entra ID. Tentu saja, kerentanan ini menimbulkan risiko besar, dan Microsoft tampaknya tidak menyadarinya.

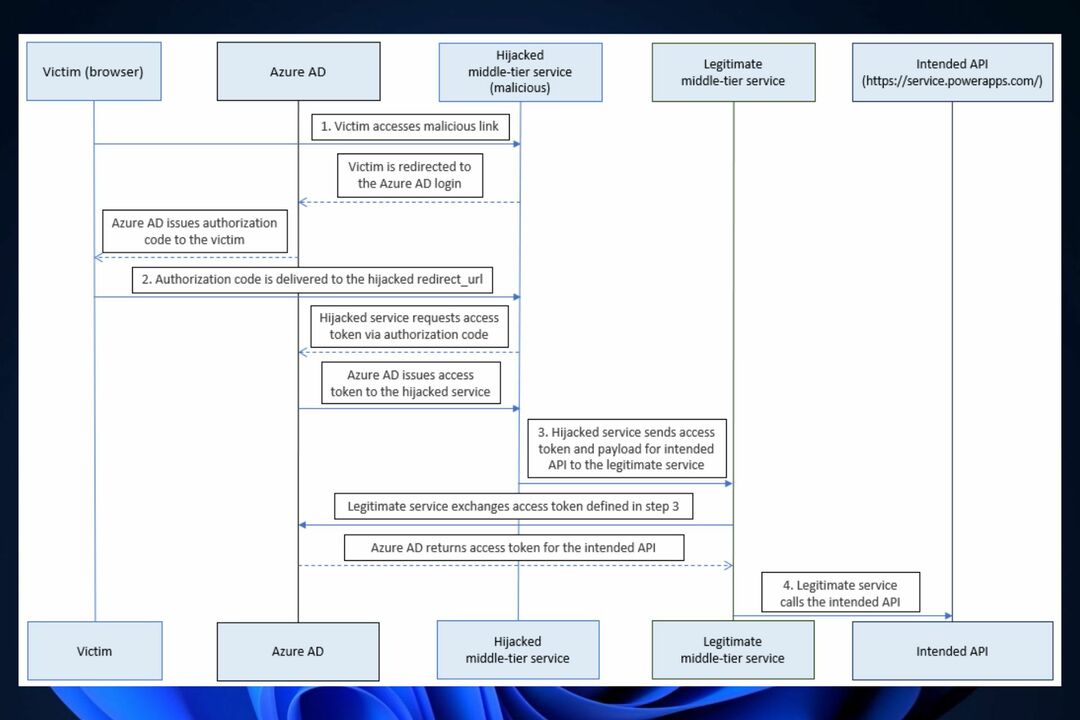

Penyerang dapat memanfaatkan URL yang ditinggalkan ini untuk mengalihkan kode otorisasi ke dirinya sendiri, menukar kode otorisasi yang diperoleh secara tidak sah dengan token akses. Pelaku ancaman kemudian dapat memanggil Power Platform API melalui layanan tingkat menengah dan mendapatkan hak istimewa yang lebih tinggi.

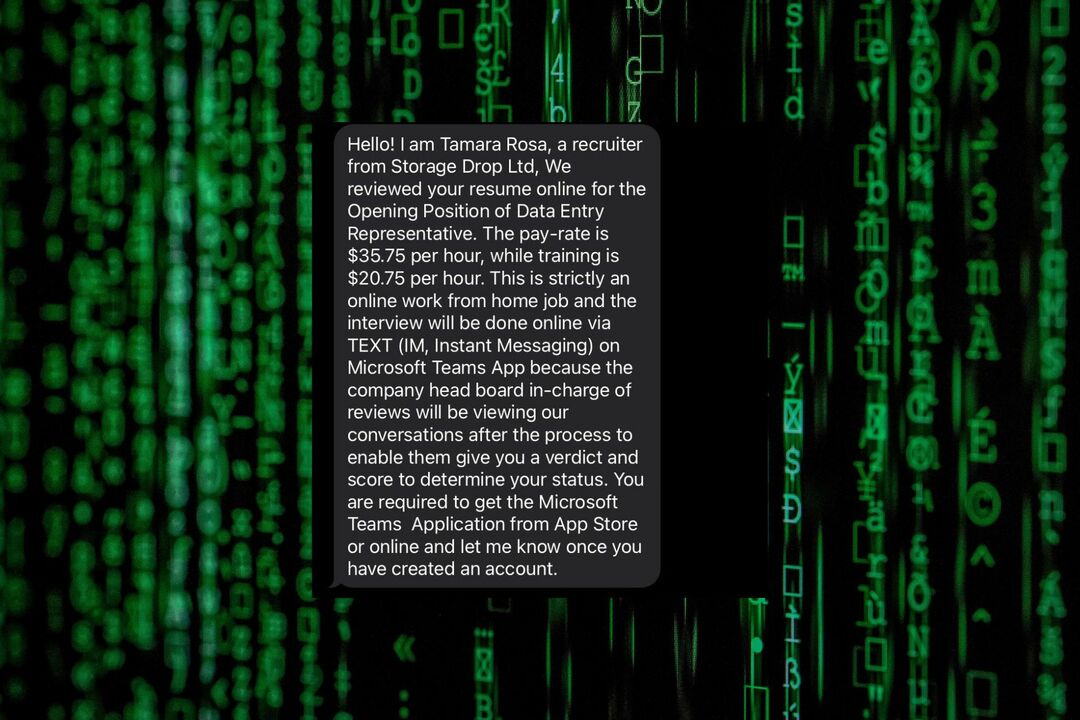

Pekerjaan Aman

Beginilah cara penyerang memanfaatkan kerentanan Microsoft Entra ID

- URL balasan yang ditinggalkan akan ditemukan oleh penyerang dan dibajak dengan tautan berbahaya.

- Tautan berbahaya ini kemudian akan diakses oleh korban. Entra ID kemudian akan mengarahkan sistem korban ke URL balasan, yang juga akan menyertakan kode otorisasi di URL tersebut.

- Server jahat menukar kode otorisasi untuk token akses.

- Server jahat memanggil layanan tingkat menengah menggunakan token akses dan API yang dimaksudkan, dan ID Microsoft Entra pada akhirnya akan disusupi.

Namun, tim di balik penelitian ini juga menemukan bahwa penyerang dapat dengan mudah menukar kode otorisasi untuk token akses tanpa meneruskan token ke layanan tingkat menengah.

Mengingat betapa mudahnya bagi penyerang untuk secara efektif menyusupi server Entra ID, Microsoft dengan cepat mengatasi masalah ini, dan merilis pembaruan pada hari berikutnya.

Namun cukup menarik untuk melihat bagaimana raksasa teknologi yang berbasis di Redmond ini tidak pernah melihat kerentanan ini sejak awal. Namun, Microsoft memang memiliki sejarah dalam mengabaikan kerentanan.

Awal musim panas ini, perusahaan itu dikritik habis-habisan oleh Tenable, perusahaan keamanan siber bergengsi lainnya, karena gagal mengatasi kerentanan berbahaya lainnya yang memungkinkan entitas ganas mengakses informasi bank pengguna Microsoft.

Jelas bahwa Microsoft perlu memperluas departemen keamanan sibernya. Apa yang Anda pikirkan?