Lihat beberapa praktik terbaik untuk melindungi Direktori Aktif Anda

- Serangan ransomware pada Direktori Aktif suatu organisasi akan memberikan jalan bebas hambatan ke semua sumber daya perusahaan.

- Admin harus memiliki rencana deteksi dan pencegahan ransomware yang tepat untuk menghadapi situasi seperti itu.

- Di sini, kami telah menunjukkan beberapa cara terbaik yang dapat Anda ikuti untuk melindungi Direktori Aktif Anda dari serangan ransomware.

- Keamanan untuk akses jarak jauh dan lokal dengan 2FA

- Laporan tentang aktivitas swalayan kata sandi pengguna

- Peringatan setel ulang kata sandi instan kepada pengguna

- Akses ke portal setel ulang kata sandi/buka kunci akun dari perangkat seluler pengguna

Dapatkan sekarang alat manajemen kata sandi terbaik untuk bisnis Anda.

Serangan ransomware meningkat dari hari ke hari karena dunia telah beralih ke internet. Hal ini menempatkan organisasi di bawah banyak tekanan karena segala sesuatu yang penting bagi mereka tersedia di jaringan, yang dapat dengan mudah diakses jika tindakan yang diperlukan tidak dilakukan.

Dalam panduan ini, kami akan menunjukkan caranya melindungi Direktori Aktif dari serangan ransomware. Panduan ini akan membantu Anda menerapkan langkah-langkah dan melindungi AD Anda dari serangan ransomware yang meningkat. Melindungi Direktori Aktif penting karena penyusup dapat mengambil hak kepemilikan jaringan, dan mendapatkan semua yang penting.

Mengapa serangan ransomware meningkat di Active Directory?

Sederhananya, mengakses Direktori Aktif siapa saja sebagai pintu gerbang ke semua yang ada di jaringan. Ini termasuk file, aplikasi, dan layanan penting.

Itu juga dapat memungkinkan pengguna untuk mengelola jaringan, mengelola grup, mengautentikasi izin, mengizinkan atau menolak izin, dan mengamankan pengguna di seluruh jaringan domain.

Penjahat dunia maya memahami pentingnya Direktori Aktif karena beberapa alasan yang disebutkan di atas, sehingga menyerang Direktori Aktif.

Apakah Direktori Aktif dienkripsi oleh ransomware?

Tidak. Ransomware tidak mengenkripsi Direktori Aktif. Namun, ia menggunakannya sebagai gateway untuk mengenkripsi host yang terhubung dan sistem yang bergabung dengan domain. Bisa dibayangkan kerugiannya jika serangan ransomware terjadi pada suatu organisasi.

Tujuan utama mereka adalah mendapatkan akses admin ke semua yang ada di pengontrol domain. Mereka akan memiliki jaringan dan mengakses semua aplikasi dan layanan di dalamnya. Jika tindakan pencegahan atau alat yang diperlukan tidak digunakan, pemulihan dari serangan ransomware menjadi sangat sulit.

Bagaimana cara melindungi Direktori Aktif dari ransomware?

- Unduh dan pasang ManageEngine ADSelfService Plus.

- Meluncurkan alat.

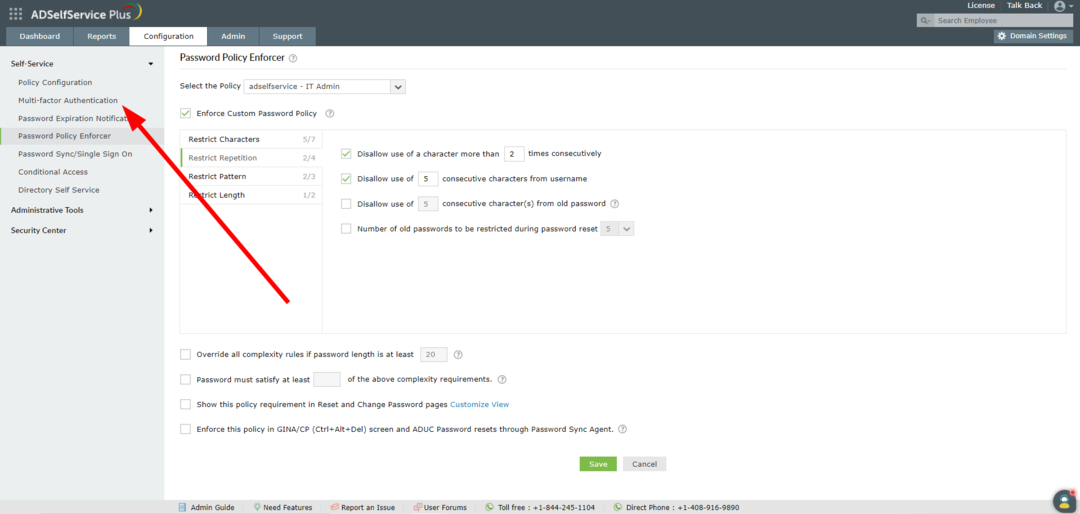

- Klik pada Konfigurasi tab di bagian atas.

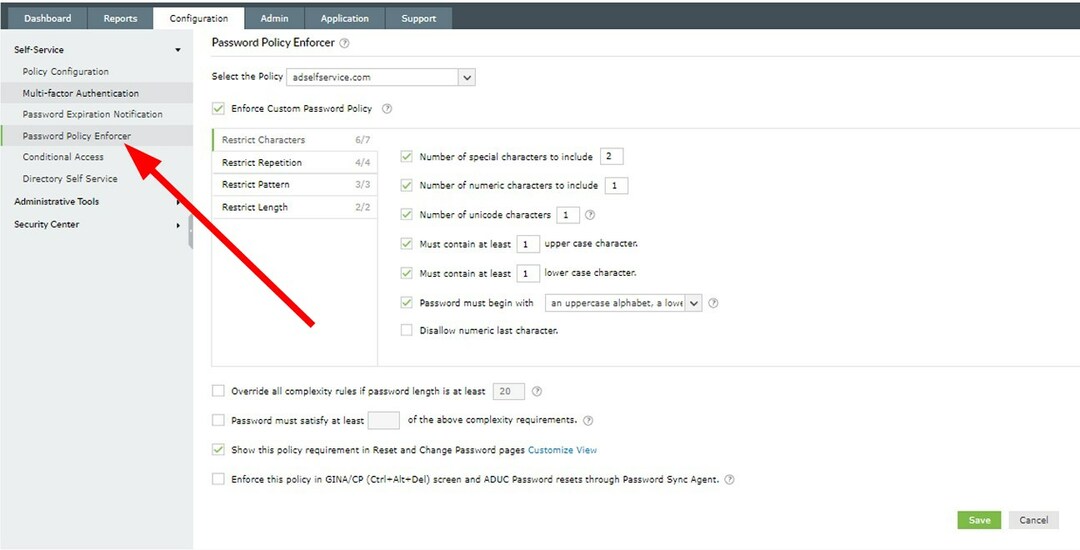

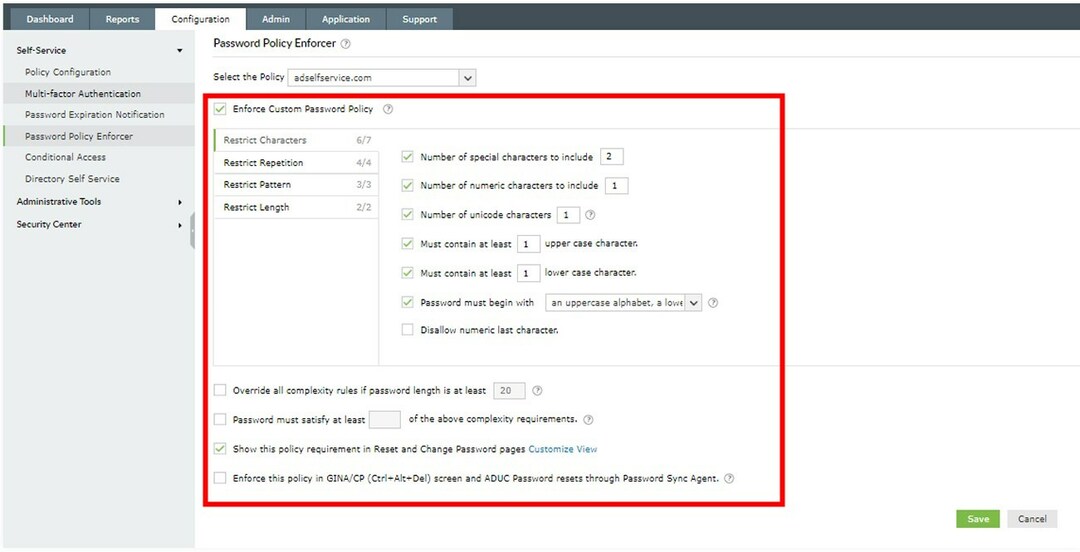

- Pilih Penegak Kebijakan Kata Sandi dari panel kiri.

- Pilih yang terbaik dan a kebijakan kata sandi yang rumit untuk Direktori Aktif.

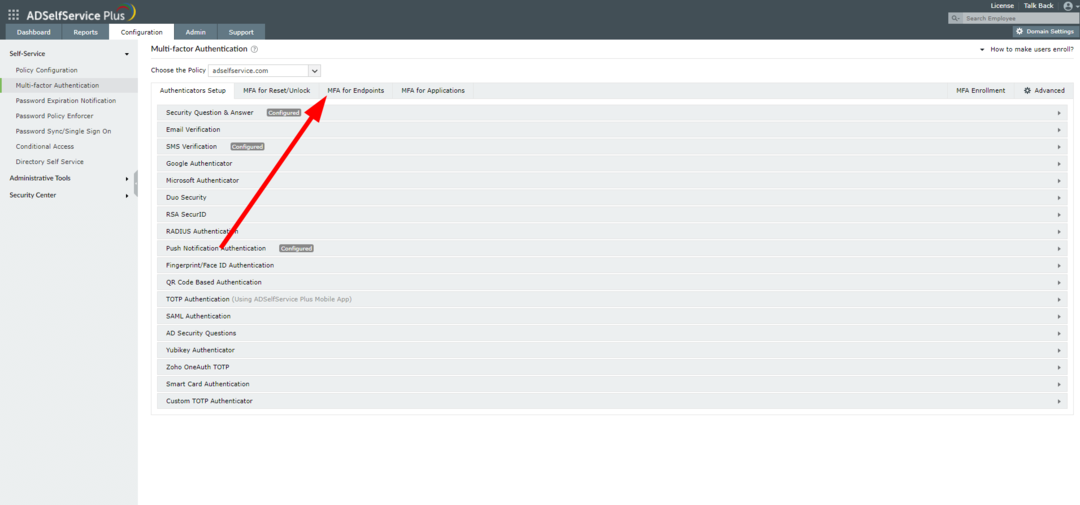

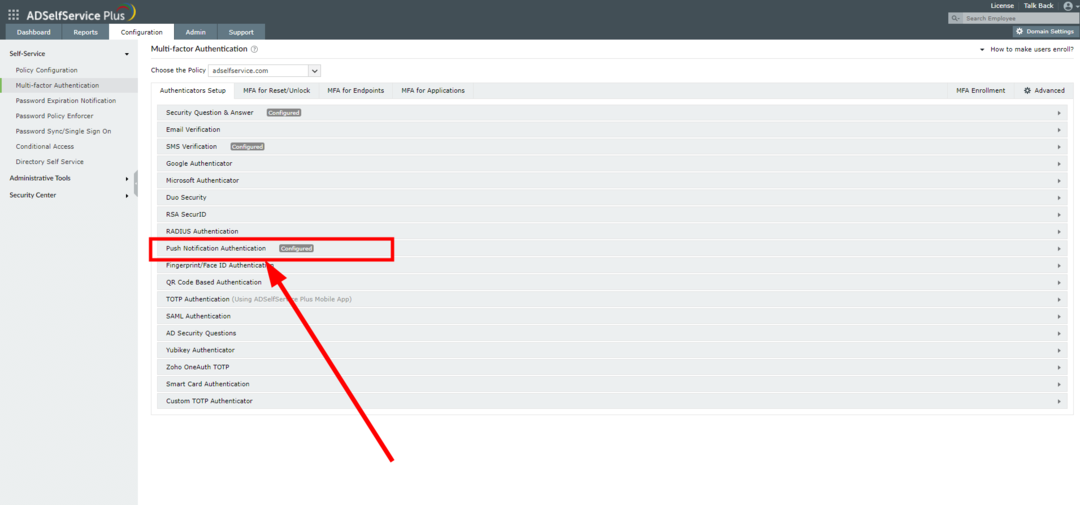

- Klik pada Otentikasi multi-faktor opsi di panel kiri.

- Di sini Anda dapat mengatur otentikasi multi-faktor atau MFA untuk AD menggunakan alat pihak ketiga seperti Google Authenticator atau Microsoft Authenticator dan menerapkan kebijakan lainnya.

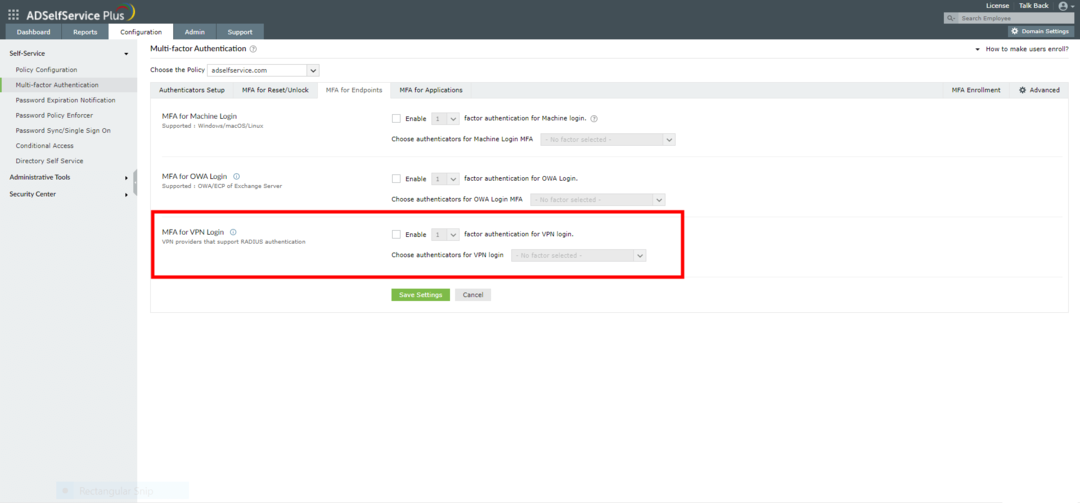

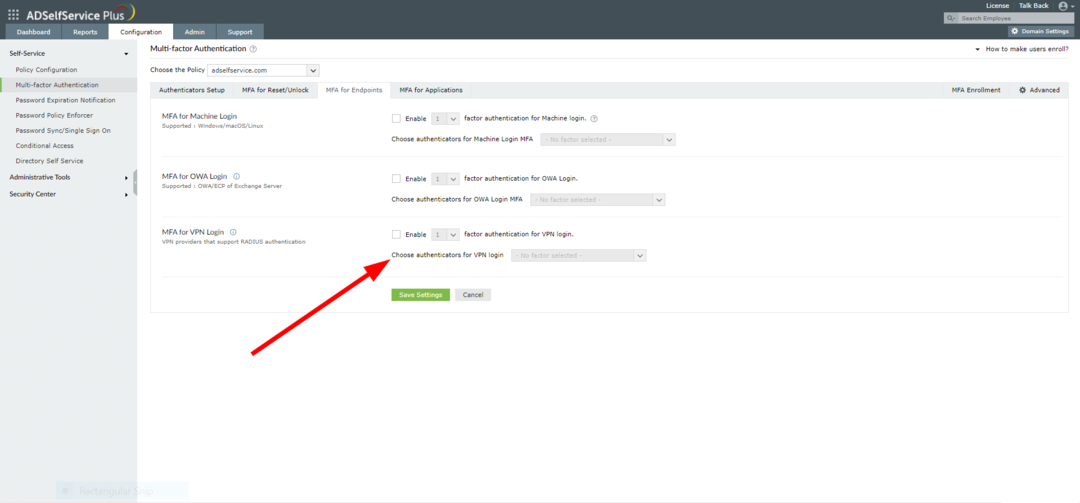

- Klik pada Titik Akhir MFA tab.

- Untuk MFA untuk Login VPN, Pilih Memungkinkan.

- Dari Pilih autentikasi untuk login VPN tarik-turun, pilih pilihan yang sesuai.

- Pergi ke Penyiapan Authenticator tab.

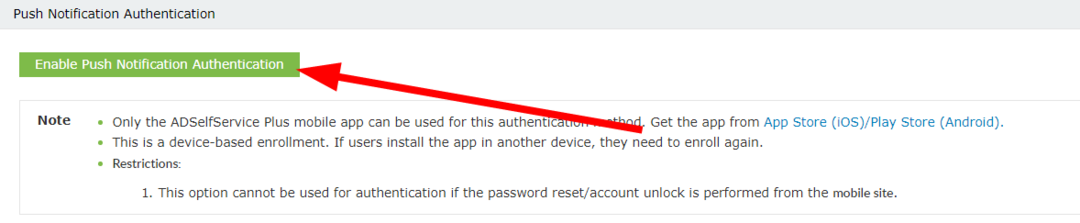

- Klik Otentikasi Notifikasi Dorong.

- Klik Aktifkan Autentikasi Notifikasi Push tombol.

Ini adalah beberapa langkah terbaik yang dapat Anda ambil untuk melindungi Direktori Aktif dari serangan ransomware. Tetapi ada alat khusus yang disebut ManageEngine ADSelf Service Plus yang dapat membantu Anda dengan semua hal di atas dan lebih banyak lagi untuk membantu memperkuat keamanan AD Anda.

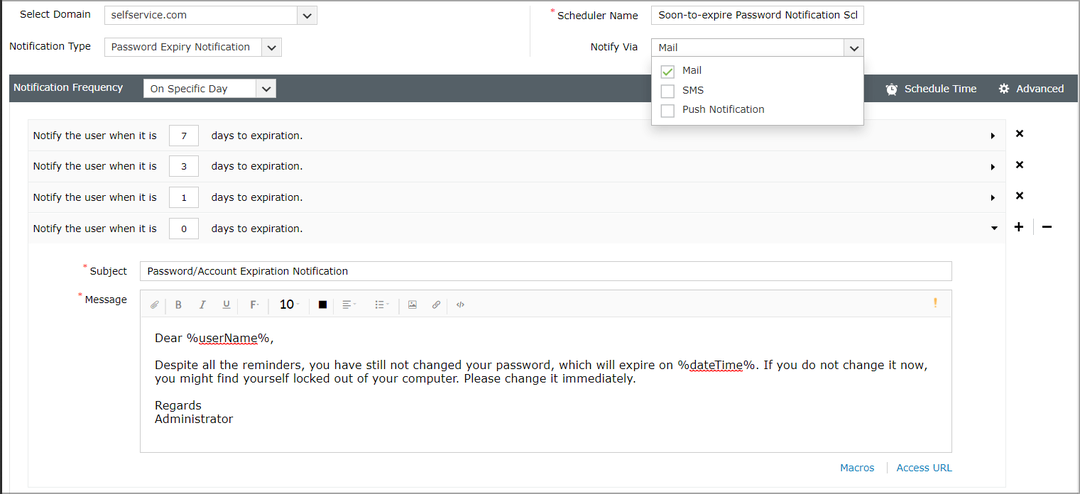

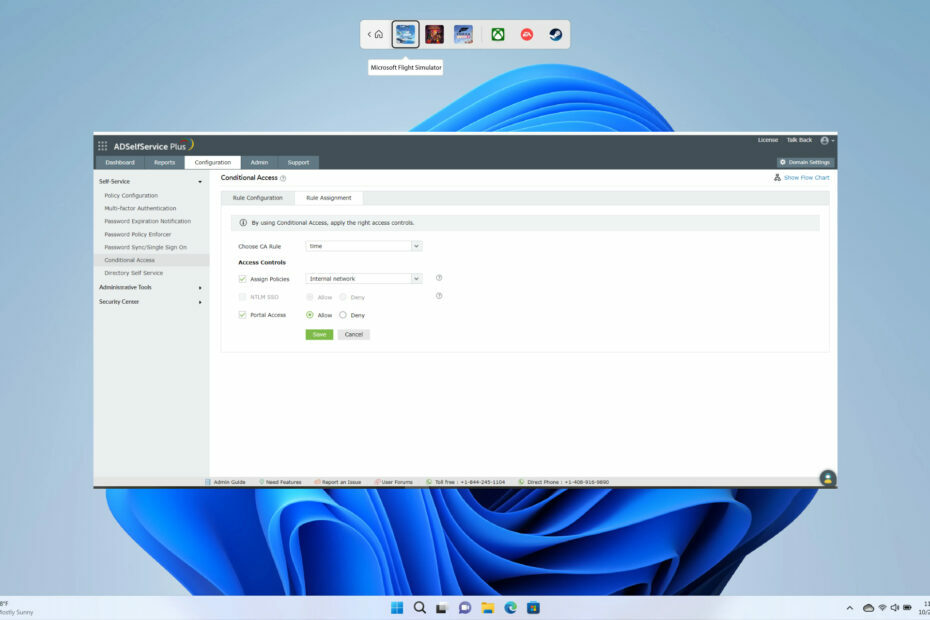

Ini memberi Anda otentikasi multi-faktor untuk berbagai OS, aplikasi cloud, dan VPN, menyediakan kondisional akses, pengaturan ulang kata sandi swalayan, pemberitahuan kedaluwarsa kata sandi, penegak kebijakan kata sandi, dan banyak lagi lagi.

ManageEngine AdSelfService Plus

Alat manajemen kata sandi yang dikemas dengan baik dan swalayan.

2. Terapkan kebijakan kata sandi khusus yang kuat

Anda harus memastikan bahwa kebijakan kata sandi yang kuat sudah ada. Ini termasuk mengatur kata sandi yang panjang dan rumit, tidak mengizinkan kata-kata kamus sebagai kata sandi, dan menghindari kata sandi yang sudah disusupi.

Kata sandi harus terdiri dari kombinasi karakter, teks, dan angka. Anda juga harus menerapkan kebijakan kata sandi seperti penggunaan setidaknya satu huruf kapital, dll.

3. Gunakan autentikasi multifaktor

Kiat ahli:

SPONSOR

Beberapa masalah PC sulit diatasi, terutama terkait dengan repositori yang rusak atau file Windows yang hilang. Jika Anda mengalami masalah dalam memperbaiki kesalahan, sistem Anda mungkin rusak sebagian.

Kami merekomendasikan menginstal Restoro, alat yang akan memindai mesin Anda dan mengidentifikasi kesalahannya.

klik disini untuk mengunduh dan mulai memperbaiki.

Di era sekarang ini, autentikasi dua faktor (2FA) atau autentikasi multi faktor merupakan suatu kebutuhan. Itu menambahkan lapisan keamanan tambahan untuk proses mengakses Direktori Aktif.

Anda dapat menggunakan alat masuk tunggal yang memberi Anda cara yang lebih baik untuk menyediakan akses ke pengguna di jaringan Anda, tanpa perlu khawatir mengatur banyak kata sandi. Itu juga memungkinkan Anda untuk mengatur otentikasi multi-faktor dan menerapkan langkah-langkah keamanan lainnya.

Jika Anda bingung tentang alat masuk tunggal mana yang akan digunakan, jangan khawatir. Karena kami memiliki panduan khusus yang memberi Anda a daftar 5 alat SSO terbaik dapat Anda gunakan untuk organisasi Anda.

- 6 Cara Memperbaiki Kesalahan Pembaruan Office 30015-26

- Jadikan Gambar Latar Belakang Transparan di PowerPoint [2 Cara]

- Kesalahan 0x0000142: Cara Memperbaikinya dalam 5 Langkah Sederhana

- Cara mencoba fitur Workspace di Microsoft Edge

4. Berikan akses hanya melalui VPN dengan MFA

Salah satu cara terbaik untuk melindungi Active Directory dari serangan ransomware adalah dengan merutekan akses AD melalui VPN. Dan juga atur VPN dengan MFA (Multi-Factor Authentication).

5. Kurangi jumlah akun istimewa

Akun istimewa adalah akun yang memiliki akses ke layanan dan aplikasi paling banyak di jaringan. Serangan ransomware berhasil dan lebih umum terjadi ketika akun istimewa tersebut disusupi.

Untuk menghindari masalah ini, admin jaringan harus mengaudit akun pengguna secara rutin, dan mengurangi jumlah akun istimewa di Active Directory.

6. Saring setiap akun di Active Directory

Untuk menjaga kondisi Active Directory yang terbaik, Anda harus memastikan bahwa semua aktivitas akun, izin, dan hak istimewa dipantau secara rutin. Anda harus menghapus akun admin yang tidak lagi diperlukan.

7. Buat peringatan atau pemberitahuan untuk serangan ransomware

Tetapkan peringatan atau pemberitahuan jika jaringan mendeteksi akses tidak sah atau serangan ransomware. Admin dapat mengatur agar diberi tahu melalui email sehingga mereka dapat mendeteksi dan menetralisir serangan sejak awal.

Sekian dari kami dalam panduan ini. Kami memiliki panduan yang akan memandu Anda tentang cara memeriksanya Izin NTFS melalui 2 metode.

Anda juga dapat melihat panduan kami tentang cara menemukan sumber penguncian akun Direktori Aktif. Kami juga memiliki panduan tentang apa itu dan bagaimana Anda dapat menetapkan kebijakan kata sandi domain.

Jangan ragu untuk memberi tahu kami pendapat Anda tentang tindakan lain apa yang harus diambil untuk melindungi Active Directory dari ransomware.

Masih mengalami masalah? Perbaiki dengan alat ini:

SPONSOR

Jika saran di atas belum menyelesaikan masalah Anda, PC Anda mungkin mengalami masalah Windows yang lebih dalam. Kami merekomendasikan mengunduh alat Perbaikan PC ini (diberi peringkat Hebat di TrustPilot.com) untuk mengatasinya dengan mudah. Setelah instalasi, cukup klik Mulai Pindai tombol dan kemudian tekan pada Perbaiki Semua.

![5 Alat Keamanan Direktori Aktif Terbaik [Daftar 2023]](/f/3f1a047ac70d26830f61f5ec73e7af90.png?width=300&height=460)