Un rançongiciel (de l'anglais ransomware), logiciel rançonneur, logiciel de rançon ou logiciel d'extorsion, est un logiciel malveillant qui prend en otage des données personel. Tuang ce faire, un rançongiciel chiffre des données personelles puis demande leur proprietaire d'envoyer de l'argent en échange de la clé qui permettra de les déchiffrer.

Un rançongiciel se propage typiquement de la même manière qu’un cheval de Troie (Trojan Horse en anglais): il pénètre le système par contoh via des Web Exploit ou travers des campagnes d'email-malicieux. Il exécute ensuite une charge active (payload), par exécutable un exécutable qui va chiffrer les fichiers de l'utilisateur sur son disque dur. Des rançongiciels plus sophistiqués utilisent des algorithmes de cryptographie hybride sur les données de la korban, avec une clef symétrique aléatoire et une clef publique fixée. Ainsi, l'auteur du logiciel malveillant est le seul qui connaisse la clef privée qui permette de déchiffrer les document.

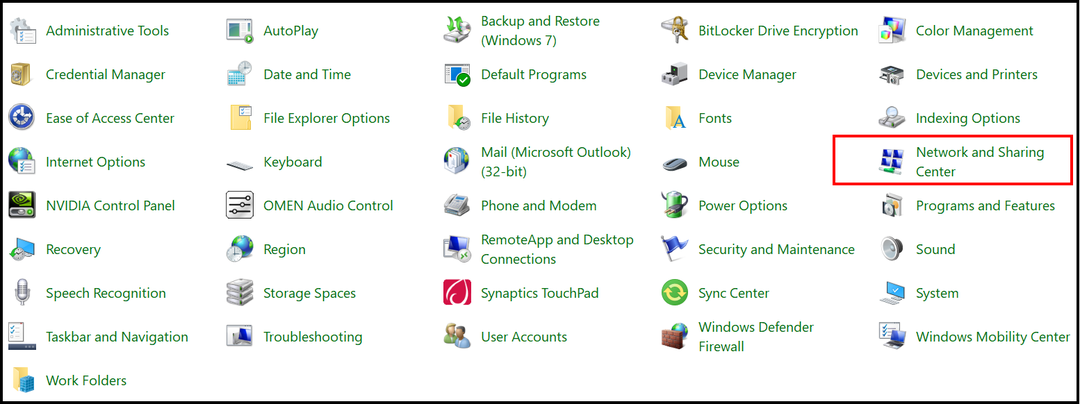

Tertentu rançongiciels n'utilisent pas de chiffrement. Dans ce cas, la payload est une aplikasi sederhana qui va restreindre toute interaction avec le système, couramment en changeant le shell par défaut (explorer.exe) dans la base de registre Windows, ou même changer le Master Boot Record (MBR), tuangkan empêcher le système d'exploitation de démarrer tant qu'il n'a pas été réparé.

Dans tous les cas, un rançongiciel va tenter d'extorquer de l'argent l'utilisateur, en lui faisant acheter soit un program tuangkan déchiffrer ses fichiers, jadi kode sederhana qui pensiun dari aplikasi les verrous ses dokumen blok. Les paiements sont le plus souvent effectués sous la forme de virement bancaire, de SMS surtaxés19, d'achats de monnaie kebajikanlle comme le bitcoin12 ou encore l'acquitment préalable d'une somme donnée effectuée par le biais de sites de paiement en ligne tels que Paysafecard ou Paypal

Les crypto-ransomwares les plus actifs di Prancis:

Cryptowall: diffusé par des campagnes d'e-mail (Trojan. Pengunduh: Upatre) et des campagnes de Web Exploit.

TeslaCrypt: diffusé par des campagnes de courriels malicieux ainsi que l'utilisation de Web Exploit notamment par le piratage massif de sites, comme WordPress dan Joomla, ainsi que des malvertising.

Locky Ransomware: gunakan les mêmes méthodes de difusion que le Trojan Banker Cridex, dan savoir des campagnes de courriels malicieux.

Ransomware RSA-4096 (CryptXXX): Appparu en avril 2016 et assez actif en France, le nom provient des premires mentions du fichier d'instructions qui est une copye de celui de TeslaCrypt.

Cerber Ransomware: Appparu aussi début 2016, ce dernier est distribué par des campagnes Eksploitasi Web dan email malicieux.

CTB-Locker: actif en 2014 avec des campagnes de courriels malicieux, en février 2016 une nouvelle version est apparue visant les serveurs web sous GNU/Linux. Sa distribusi est relativement faible en Perancis.

Petya: actif en mars 2016 et chiffre la table de fichiers principale de NTFS.

WannaCry: actif en mai 2017 qui memanfaatkan la faille de Windows EternalBlue (Microsoft avait publié le correctif deux mois avant, en mars) .

NotPetya: actif en juin 2017 et chiffre fichiers, jangan il écrase la clef de chiffrement, et les index.

Bad Rabbit: appparu le 24 oktobre 2017, il est kesamaan WannaCry et Petya.

© Hak Cipta Windows Report 2021. Tidak terkait dengan Microsoft