- A Microsoft létrehoz egy új eszközt, amely segít a felhasználóknak a legtöbbet kihozni a TPM biztonsági chipjeiből.

- A Windows 11 ezt az opcionális szoftvert fogja szállítani, amelyet kifejezetten az operációs rendszer egyik kritizált követelményéhez igazítottak.

- A rendszergazdák használhatják TpmDiagnostics.exe a alaposan lekérdezheti a TPM chipeken tárolt információkat.

- Ez a cikk a parancsok teljes listáját tartalmazza, amelyeket ezzel az új szoftverrel használhat a Windows 11 rendszeren.

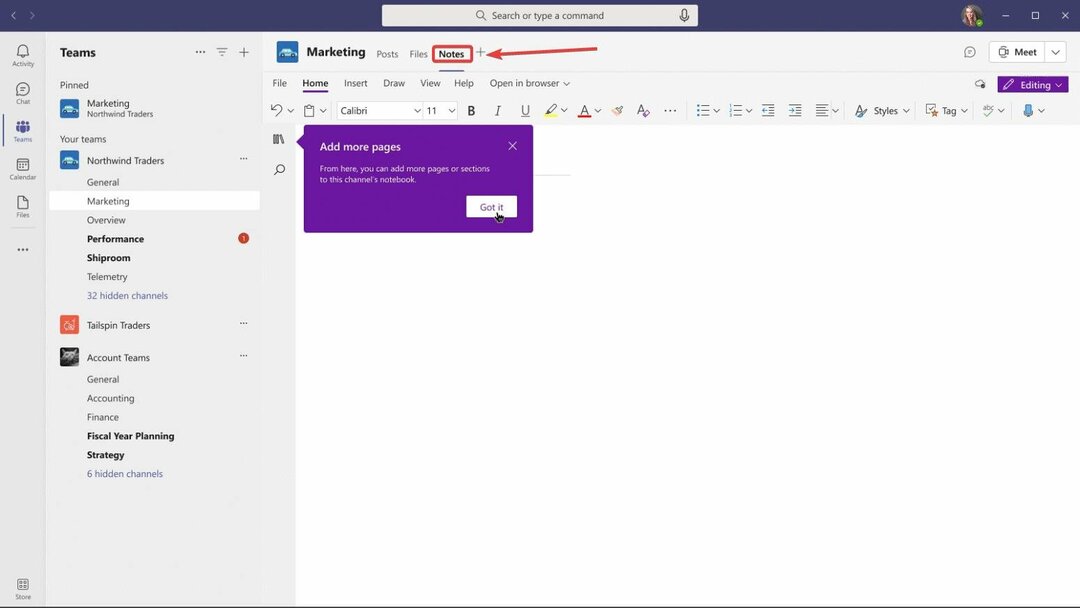

Lehet, hogy szeretné tudniWindows 11 egy új opcionális funkcióval érkezik, amelyet TPM diagnosztikának hívnak. Ez az eszköz lehetővé teszi az adminisztrátorok számára, hogy böngésszenek egy adott eszköz TPM biztonsági processzorában.

Nyilvánvaló lépés, tekintve, hogy a Microsoft folyamatosan ragaszkodik ezekhez TPM 2.0 biztonsági processzorok követelményként, amelyek szükségesek a biztonsági funkciók némelyikéhez.

Az új operációs rendszer alapértelmezett TPM-diagnosztikai eszközzel rendelkezik

Amint azt valószínűleg már tudjátok, a végtelen vitákból, amelyeket ez a Windows 11 követelmény váltott ki, a TPM chip valójában hardveres biztonsági processzor.

Fő célja a titkosítási kulcsok, a felhasználói hitelesítő adatok, valamint az egyéb érzékeny adatok védelme a rosszindulatú programok támadásaitól és a hackelés vagy az adatkivonás egyéb formáitól.

A Microsoft folyamatosan ragaszkodik ehhez a követelményhez, és továbbra is hangsúlyozza ennek a kis hardvernek a legfontosabb fontosságát, egy új blogbejegyzésben.

A jövő számítógépeinek szüksége van erre a modern hardveres bizalomra, hogy segítsen megvédeni mind a gyakori, mind a kifinomult támadásoktól, mint a ransomware és a nemzetállamok kifinomultabb támadásaitól. A TPM 2.0 követelménye megnöveli a hardverbiztonság színvonalát azáltal, hogy megköveteli a beépített bizalomgyökeret.

Tehát ez a vadonatúj Windows 11 parancssori eszköz, a TPM diagnosztika, minden rendszergazdának lehetőséget nyújt arra, hogy lekérdezze a TPM chipet a tárolt információkért.

A szoftver telepítése után talál egy újat tpmdiagnostics.exe végrehajtható fájl található a C: \ Windows \ System32 mappába.

A TPM 2.0 kritikus építőelem a biztonság biztosításához a Windows Hello és a BitLocker segítségével, hogy az ügyfelek jobban védhessék identitásukat és adataikat. Ezenkívül számos vállalati ügyfél számára a TPM-ek elősegítik a Zero Trust biztonságát azáltal, hogy biztonságos elemet biztosítanak az eszközök egészségének tanúsítására.

Milyen parancsokat használhatok ezzel az új eszközzel?

Fontos tudni, hogy hacsak nem teljesen érti, hogy milyen adatok vannak tárolva a TPM chipjében, nem ajánlott túl sokat elrontani vele.

Bármely elkövetett hiba véletlenül eltávolíthatja a készülék működéséhez szükséges kulcsokat.

Tudd, hogy a Microsoft Trusted Platform dokumentáció, az újval együtt TpmDiagnostics.exe eszköz rengeteg információt tud nyújtani a Windows 11 mögöttes biztonsági mechanikájáról.

Ez a parancsok teljes listája, amelyeket az új Windows 11 TPM eszközön használhat:

tpmdiagnostics: Eszköz a Windows 10 22000 buildhez. Szerzői jog (c) Microsoft Corporation. Minden jog fenntartva. Zászlók: PrintHelp (/ h -h) PromptOnExit (-x / x) UseECC (-ecc / ecc) UseAes256 (-aes256 / aes256) QuietPrint (-q / q) PrintVerbosely (-v / v) A 'help' paranccsal további információkat kaphat egy parancs. Parancsok: TpmInfo: GetLockoutInfo IsOwned PlatformType CheckFIPS ReadClock GetDeviceInformation IfxRsaKeygenVulnerability GatherLogs [teljes könyvtár elérési útja] PssPadding IsReadyInformation TpmTask: MaintenanceTaskStatus ShowTaskStatus IsEULAAccepted ProvisionTpm [kényszer törlés] [PPI-parancs engedélyezése] TpmProvisioning: PrepareTPM CanUseLockoutPolicyClear CanClearByPolicy AutoProvisioning: IsAutoProvisioningEnabled EnableAutoProvisioning DisableAutoProvisioning [-o] EK: EkInfo ekchain EkCertStoreRegistry GetEkCertFromWeb [-ecc] [cert fájl] GetEkCertFromNVR [-ecc] [cert fájl] GetEkCertFromReg [-ecc] [kimeneti fájl] GetEk [-ecc] [kulcsfájl] CheckEkCertState InstallEkCertFromWeb InstallEkCertFromNVR InstallEkCertThroughCoreProv EKCertificateURL WindowsAIK: InstallWindowsAIK [-skipCert] WinAikPersistedInTpm UninstallWindowsAIKCert GetWindowsAIKCert [cert fájl] IsWindowsAIKInstalledInNCrypt EnrollWindowsAIKCert GetWindowsAIKPlatformClaim ["friss"] [kimeneti fájl] OtherKeys: PrintPublicInfo [srk / aik / ek / handle] [-asBcryptBlob / -RsaKeyBitsOnly / -RsaSymKeyBitsOnly] [-ecc] TestParms [SYMCIPHER | RSA] [algoritmusspecifikus érvek] EnumerateKeys NVStorage: EnumNVIndexes DefineIndex [index] [méret] [attribútum zászlók] UndefineIndex [index] ReadNVIndexPublic [index] WriteNVIndex [index] [adatok hex formátumban | -fájl fájlnév] ReadNVIndex [index] NVSummary NVBootCounter: CheckBootCounter ReadBootCounter [/ f] PCR-ek: PrintPcrs PhysicalPresence: GetPPTransition GetPPVersionInfo GetPPResponse GetPPRequest TPMCommandsAndResponses: CommandCode [hex parancs kód] ResponseCode [hex válaszkód] Nyomkövetés: EnableDriverTracing DisableDriverTracing FormatTrace [etl fájl] [output json fájl] DRTM: DescribeMle [MLE bináris fájl] Egyéb: Súgó [parancs neve] DecodeBase64File [dekódolandó fájl a 64-es bázisról] EncodeToBase64File [fájl kódolásra] ReadFileAsHex [fájl olvasásra] ConvertBinToHex [fájl olvasásra] [fájl írásra] ConvertHexToBin [fájl olvasásra] [fájl írandó] Hash [hex bájt vagy nyers érték hash-ra] GetCapability