A TeleCrypt szokatlan ransomware, amely arról ismert, hogy az egyszerű HTTP-alapú protokollok helyett eltéríti a Telegram üzenetkezelő alkalmazást a támadókkal való kommunikációról, már nem jelent veszélyt a felhasználókra. Köszönet a malware elemzőjének Malwarebytes Nathan Scott a Kaspersky Lab csapatával együtt néhány héttel a megjelenés után feltörte a ransomware törzsét.

A fertőzött TeleCrypt által használt titkosítási algoritmus gyengeségének feltárásával sikerült kideríteniük a ransomware jelentős hibáját. Titkosította a fájlokat úgy, hogy egyszerre egyetlen bájtot hurcolt végig rajtuk, majd sorrendben hozzáadott egy bájtot a kulcsból. Ez az egyszerű titkosítási módszer lehetővé tette a biztonsági kutatók számára a rosszindulatú kód feltörését.

Ami a ransomware programot ritkasággá tette, az a parancs és vezérlés (C&C) kliens-szerver kommunikációs csatorna volt, ezért az operátorok a Távirati protokoll a HTTP / HTTPS helyett, mint manapság a legtöbb ransomware - annak ellenére, hogy a vektor észrevehetően alacsony volt, és első orosz felhasználókat célzott meg változat. A jelentések azt sugallják, hogy azok az orosz felhasználók, akik akaratlanul is letöltötték a fertőzött fájlokat, és zuhanás után telepítették őket az adathalász támadások áldozatává vált egy figyelmeztető oldal, amely megzsarolta a felhasználót, hogy váltságdíjat fizessen az adatainak visszakereséséért fájlokat. Ebben az esetben az áldozatoktól 5000 rubelt (77 dollárt) fizetnek az úgynevezett „Fiatal Programozók Alapjáért”.

A ransomware több mint száz különböző fájltípust céloz meg, beleértve a jpg, xlsx, docx, mp3, 7z, torrent vagy ppt fájlokat.

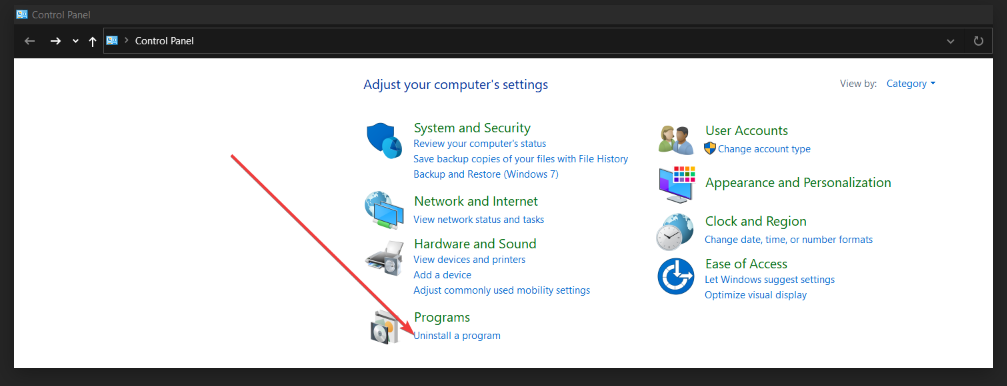

A visszafejtő eszköz, Malwarebytes, lehetővé teszi az áldozatok számára, hogy fizetés nélkül helyreállítsák fájljaikat. Szüksége van azonban egy lezárt fájl titkosítatlan változatára, amely mintaként működik létrehoz egy működő visszafejtő kulcsot. Ezt úgy teheti meg, hogy bejelentkezik e-mail fiókjaiba, fájlszinkronizálási szolgáltatásaiba (Dropbox, Box), vagy régebbi rendszermentésekből, ha ilyeneket készített.

Miután a visszafejtő megtalálja a titkosítási kulcsot, felajánlja a felhasználónak a lehetőséget, hogy visszafejtje az összes titkosított fájl listáját vagy egy adott mappából.

A folyamat így működik: A visszafejtő program ellenőrzi a megadott fájlokat. Ha a fájlok egyeznek és a Telecrypt által használt titkosítási séma titkosítja, akkor a programfelület második oldalára navigál. A Telecrypt az összes titkosított fájlt a „% USERPROFILE% \ Desktop \ База зашифр файлов.txt” listában tartja.

Letöltheti a Telecrypt ransomware dekódolót, amelyet létrehozott Malwarebytes erről a doboz linkről.