A titkosítás felsőbbrendűségi háborúja hevül. Válassza ki a harcosát!

- A Windows-kiadástól függően titkosíthatja adatait az Eszköztitkosítás vagy a BitLocker használatával.

- Mindkét technika hasonló, de az egyik jobban testreszabható, és kevésbé szigorú a rendszerkövetelményekhez.

- Alaposan megvizsgáljuk a kettőt, és bemutatjuk ezt a részletes áttekintést.

Szembesült már azzal a kérdéssel, hogy a Windows Device Encryption vagy a BitLockert válassza a Windows 11 rendszerhez? Bár mindkét program működik titkosításra, van néhány figyelemre méltó különbség köztük.

Így hasonlíthatja össze az Eszköztitkosítást és a BitLockert, így kiválaszthatja, melyiket használja eszközein.

Miben különbözik az eszköztitkosítás és a BitLocker?

Biztonsági jellemzők

Eszköztitkosítás áttekintése

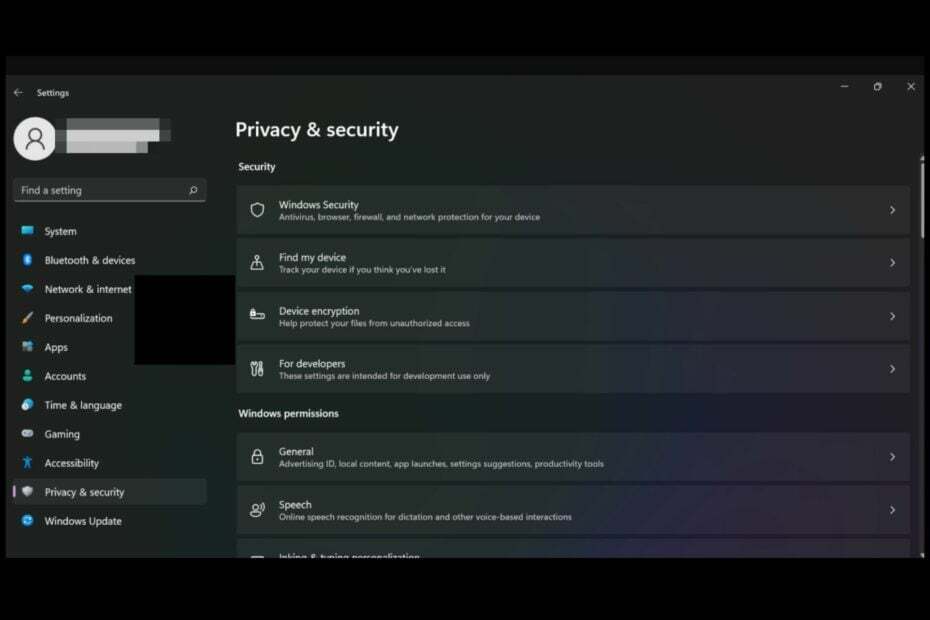

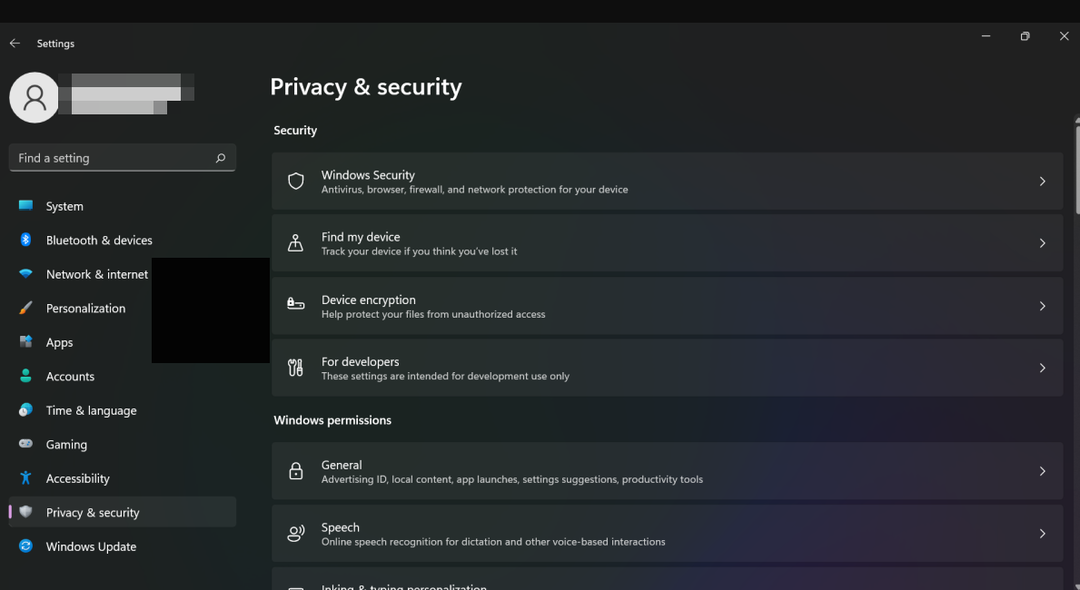

Eszköztitkosítás a Windows 11 Home szolgáltatása, amely a Beállítások alkalmazásból érhető el, és titkosítja az eszközön lévő adatokat. Ide tartoznak az Ön fájljai, e-mail üzenetei, fényképei és egyéb személyes adatai.

Matematikai technikákat használ a titkosításhoz, és segít megvédeni adatait, ha eszköze elveszik vagy ellopják. Amikor titkosítja eszközét, az azon tárolt összes fájlt egyedi kulccsal védi, amelyet csak Ön ismer.

Ez azt jelenti, hogy még ha valaki másnak sikerül is kézbe vennie az Ön eszközét, a kulcs ismerete nélkül nem férhet hozzá az Ön személyes adataihoz.

A BitLocker áttekintése

A BitLocker egy lemeztitkosítási funkció a Windows 10 és a Windows 11 Pro kiadásokban. A meghajtón tárolt összes adat titkosításával segít megvédeni az operációs rendszerhez való jogosulatlan hozzáférést.

Az eszköztitkosítással ellentétben XTS-AES 128 bites titkosítást használ. A matematikai technikák egy sor algoritmust használnak az adatok titkosításához, és ez nem biztos, hogy elegendő az adatok biztonságának megőrzéséhez.

Az XTS-AES 128 bites titkosítás biztonságosabb módszer. Két különböző titkosítás, az XTS és az AES kombinációját használja, ami megnehezíti a visszafejtést.

Ha a BitLocker engedélyezésével rendelkező számítógép elveszik vagy ellopják, a tolvaj nem tud hozzáférni annak tartalmához a szükséges PIN-kód vagy helyreállítási kulcs nélkül.

Ezenkívül a BitLocker lehetőséget ad a testreszabásra, mivel kiválaszthatja, hogy melyik meghajtót szeretné titkosítani, míg az eszközt A titkosítás az átfogó megoldást alkalmazza, és a teljes meghajtót titkosítja, a másodlagos meghajtó kizárásának lehetősége nélkül meghajtók.

- Fájlelőzmények vs biztonsági mentés: melyik a jobb a Windows 11 rendszeren?

- Online kalózkodási statisztikák és tények 2023-ra

- A Bitlocker automatikus feloldásának engedélyezése vagy letiltása Windows 11 rendszeren

Különbségek a biztonsági funkciók között

| Funkció | Eszköztitkosítás | BitLocker titkosítás |

| Biztonság | Matematikai technikák | XTS-AES 128 bites titkosítás |

| Követelmények | Szigorú követelmények | Meglehetősen szigorú követelmények |

| Kompatibilitás | Korlátozott | Kompatibilis a legtöbb Windows kiadással |

| Titkosítási technika | Merev | Testreszabható |

| Hardveres védelem | Csak az UEFI rendszereket védi | Mind a BIOS, mind az UEFI firmware-rendszerek számára kínál védelmet |

Az eszköztitkosítás és a BitLocker követelményei

Az eszköztitkosítás követelményei

- A TPM vagy a Secure Boot engedélyezve van.

- UEFI (Egységes bővíthető firmware interfész) támogatást

- Naprakész Windows

- Felhasználói fiók rendszergazdai jogosultságokkal.

- Modern készenléti támogatás

- Windows 11 Home

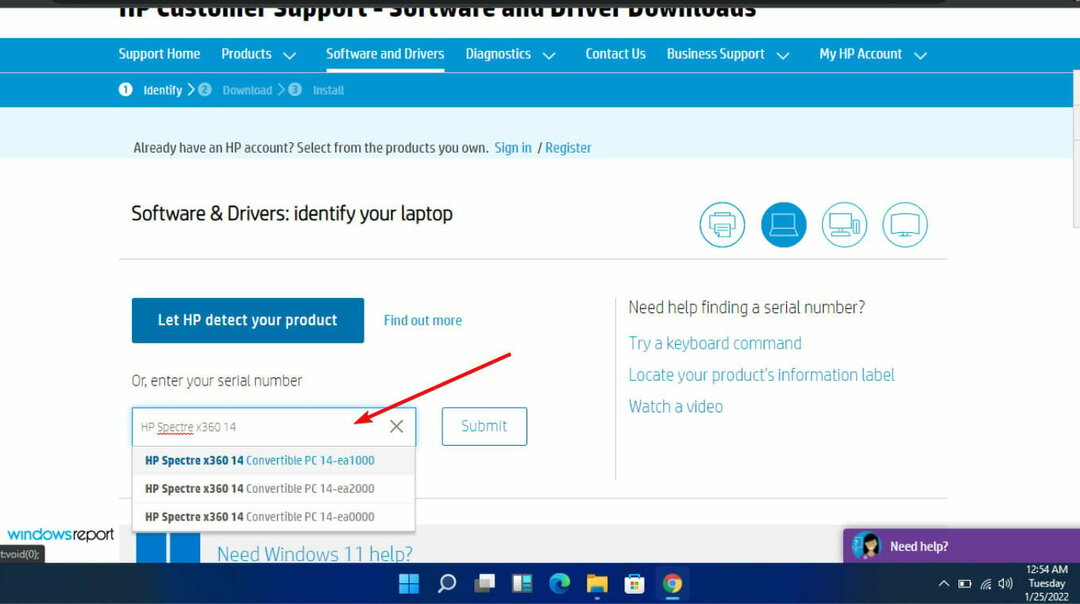

A BitLocker követelményei

- TPM 1.2 vagy újabb verziók

- Trusted Computing Group (TCG) kompatibilis BIOS vagy UEFI firmware

- A BIOS-nak vagy az UEFI-firmware-nek támogatnia kell az USB-háttértár-osztályt

- A merevlemezt legalább két meghajtóval particionálni kell, és NTFS fájlrendszerben kell formázni

- Windows 10 vagy 11 Pro

A legtöbb számítógép nem rendelkezik az eszköztitkosítás funkcióval, mert a Modern Standby nem támogatott. Ez egy meglehetősen új energiaellátási állapot a Windows 11 rendszerben, amely az alvó és a hibernált állapot funkcióit ötvözi, így a felhasználók mindkét világból a legjobbat nyújtják.

Amikor a számítógép ebben az üzemmódban van, a rendszer továbbra is fut, és gyorsan újraindítható.

Milyen jogosulatlan hozzáférés-megelőzési technikák vannak a két technológia között?

1. Automatikus eszköztitkosítás

Amikor bekapcsolja a BitLockert egy operációs rendszer kötetén, a A Windows automatikusan titkosított lesz a rendszer indításakor, feltéve, hogy be van állítva egy Microsoft-fiók, és az eszköz megfelel az összes követelménynek.

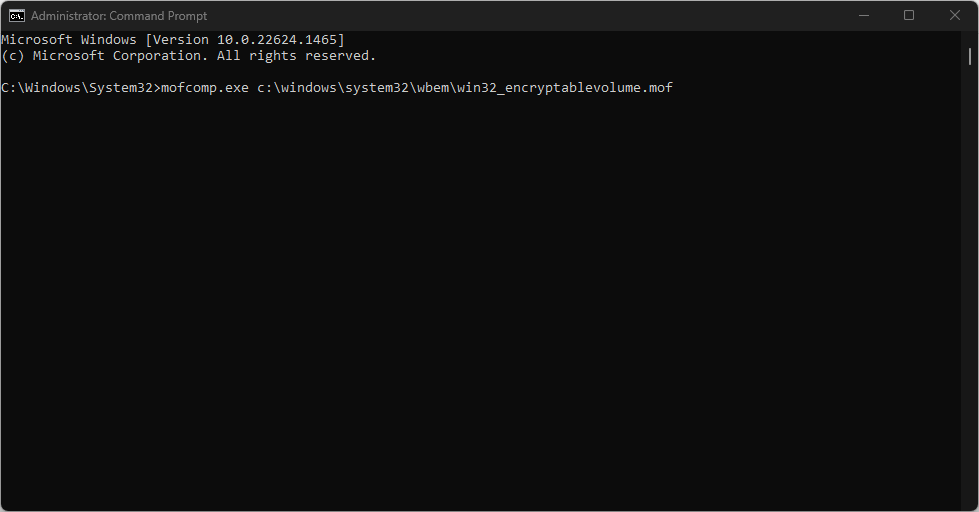

Amikor bekapcsolja a számítógépet, vagy visszatér a hibernált módból, a rendszer jelszót kér. Ügyeljen azonban arra Előfordulhat, hogy a BitLocker nem tudja titkosítani az eszközt, különösen ha újabb Windows-verzióra frissít.

Ugyanez vonatkozik az Eszköztitkosításra is. A funkció bekapcsolása után az eszköz automatikusan védett, de nem fog érvényesülni, ha nem felel meg a követelményeknek, akkor nem fog érvényesülni.

2. Automatikus meghajtózár a Windows Hello rendszerrel

A BitLocker funkció használatának előnye, hogy automatikusan zárolja a meghajtót, amikor a számítógép tétlen. Így, ha egy ideig távol van a számítógépétől, biztos lehet benne, hogy adatai biztonságban vannak.

Ha azonban bosszantó, akkor is megteheti engedélyezze az automatikus feloldást így nem kell rövid időközönként beírnia jelszavát.

A Windows Hello csak egy további védelmi rétegként működik, amely megakadályozza, hogy a jogosulatlan felhasználók hozzáférjenek a számítógépéhez.

3. Unified Extensible Firmware Interface (UEFI) támogatás

A Bitlocker UEFI támogatásához a számítógépnek rendelkeznie kell egy megbízható platform modullal (TPM). A TPM biztonságos kulcstárolást és véletlen számok generálását biztosít az adatok titkosságának és integritásának védelme érdekében.

Ez segít csökkenteni annak kockázatát, hogy egy támadó megzavarja a rendszerindítás előtti környezetet. És ha bármilyen más problémát tapasztal a BitLockerrel, bármikor megteheti telepítse a Windows-t BitLocker nélkül vagy próbáld meg egyéb titkosító szoftverek.

4. Biztonságos rendszerindítás-védelem BIOS integritásméréssel

Amikor engedélyezi a BIOS integritásmérését, a BitLocker egy Trusted Platform Module (TPM) biztonsági chipet használ a számítógépen a BIOS-kód sértetlenségének ellenőrzésére a számítógép indításakor.

A TPM védelmet nyújt bizonyos fejlett támadások ellen, például azok, amelyek megpróbálják megváltoztatni vagy letiltani a firmware-t vagy a BIOS-t. Ennek a funkciónak az a célja, hogy csak megbízható kód fusson a számítógépén.

Végső soron mindkét adattitkosítási módszer életképes megoldás a helyzettől függően, egyértelmű győztes nélkül. Úgy tűnik, a BitLocker kiemelkedik átfogó kötettitkosítási technikájával és további felügyeleti eszközeivel.

Mindazonáltal azt javasoljuk, hogy bárki, aki új Windows 11-es eszközzel szeretne kezdeni, használja az eszköztitkosítást, ha elérhető. Kényelmes azoknak a fogyasztóknak, akik csak titkosítani szeretnék a tárhelyüket, további konfigurációs követelmények nélkül.

A rendszer teljesítményére gyakorolt hatást is mindig fontos figyelembe venni. Az eszköztitkosítás ebben a tekintetben sokkal jobban teljesít, de alapértelmezés szerint nem olyan biztonságos.

Bár a kettő hasonló, melyik titkosítási technikát venné fontolóra? Tudassa velünk az alábbi megjegyzés részben.