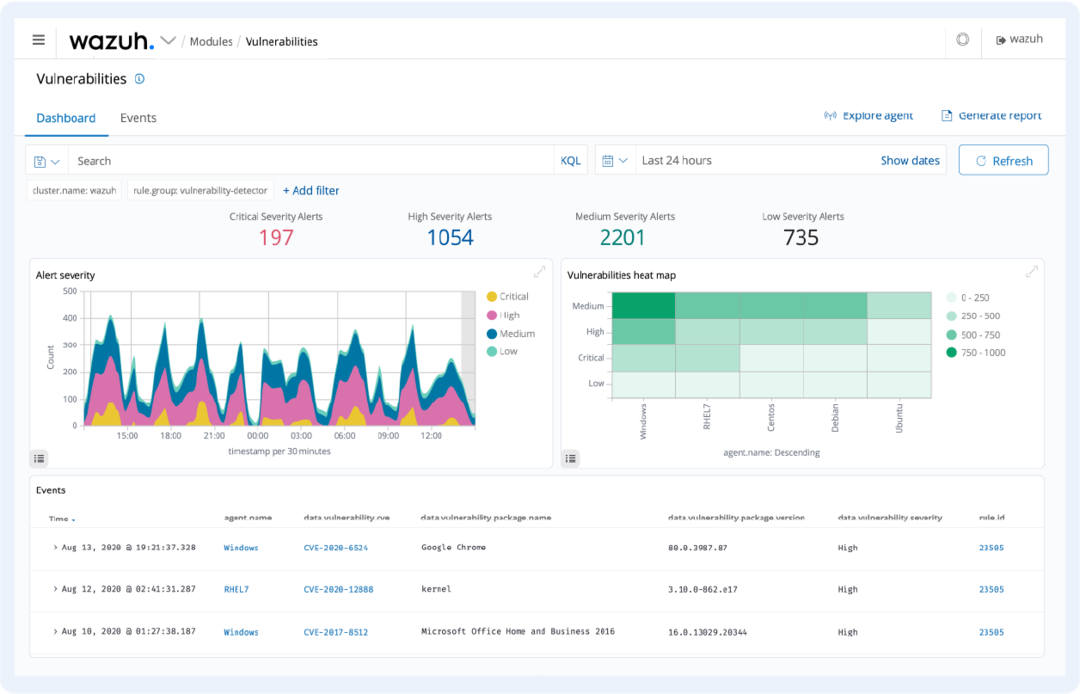

Ha a legjobb nyílt forráskódú hálózati biztonsági eszközt keresi, a válasz a Wazuh.

Természetesen ez egy nyílt forráskódú megoldás, amely biztosítja a helyszíni, virtualizált és felhő alapú környezetek munkaterhelésének védelmét.

Más szavakkal, ez egy vállalati szintű eszköz a felhő és a végpontok biztonságához. A Windows, Linux macOS, Solaris, AIX és HP-UX rendszerekhez készült ügynökei képesek bármilyen anomáliát vagy szabály alapú áthágást észlelni.

Ezt pedig úgy teszi, hogy átvizsgálja az összes hálózati összetevőt és azok naplóit, hogy információkat biztosítson a központi menedzser számára, aki elemzi és tárolja.

Mivel a fájltartalom, az attribútumok és az engedélyek változása az adatvédelmi fenyegetésnek minősül, a Wazuh folyamatosan figyeli az ilyen módosításokat.

Azonban nem csak figyelmeztet, hanem blokkolja az érintett rendszerhez való hozzáférést, vagy parancsokat hajt végre a helyzet orvoslására.

A Wazuh másik jelentős előnye a más szolgáltatásokkal és eszközökkel, például YARA, AlienVault, Amazon Macie, VirusTotal és még sok mással való integráció listája.

A megoldás ingyenes, így azonnal bevezetheti, de ha technikai segítségre van szüksége, díjat kell fizetnie.

Tekintsünk át néhányat Főbb jellemzők:

- Elemzi a Windows, Linux macOS, Solaris, AIX és HP-UX rendszerügynököktől kapott adatokat, és fenyegetésintelligencia segítségével dolgozza fel azokat

- Tekintse át a szabályozási megfelelést, a sebezhetőségeket, a fájlok integritását, a konfiguráció értékelését, és ne csak a felhőt biztonság, de a konténerbiztonság is (Docker-állomásokhoz és Kubernetes-jegyzetekhez, egészen a konténerszintig maga)

- Webes felhasználói felület az adatok megjelenítéséhez, elemzéséhez és kezeléséhez

- Fejlett fenyegetés-felderítési funkciók

- Rosszindulatú programok észlelése és naplóadatok elemzése

Wazuh

Védje hálózati környezetét egy teljes XDR és SIEM hálózati kiberbiztonsági megoldással.

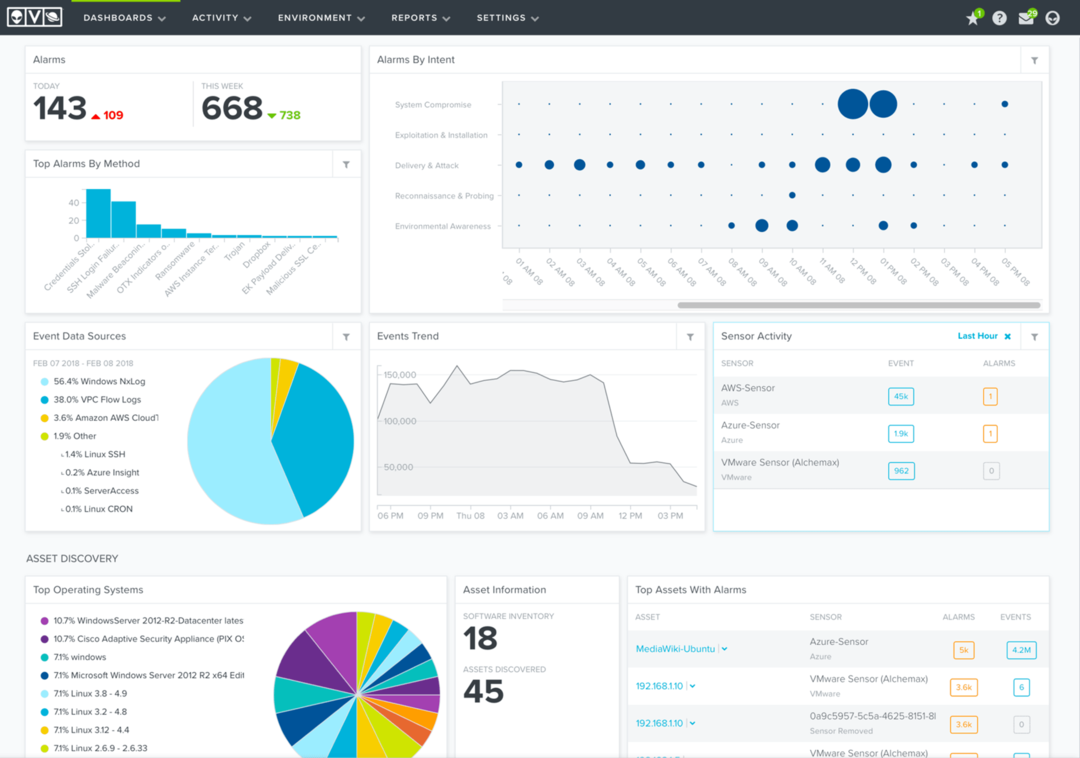

Az AlienVault OSSIM rövidítése az OSSIM a nyílt forráskódú biztonsági információ- és eseménykezelést jelenti.

A támadások leküzdésére XDR komponensekkel is rendelkező Wazuhhoz képest ez a megoldás csak SIEM funkciókkal rendelkezik.

Ez azt jelenti, hogy képes észlelni a hálózati eseményeket, és figyelmeztetni Önt, így elvégezheti a szükséges változtatásokat a lehetséges probléma megoldásához.

Röviden, az AlienVault OSSIM eszközfelderítést, sebezhetőség-értékelést, behatolásészlelést, viselkedésfigyelést és SIEM eseménykorrelációt kínál.

A szoftver a szabadalmaztatott Open Threat Exchange-en (OTX) alapul, amely magában foglalja a felhasználókat, hogy valós idejű információkat kapjanak a rosszindulatú gazdagépekről.

Íme néhány belőle legfontosabb jellemzőit:

- Felügyeli a helyszíni fizikai és virtuális környezeteket

- Eszközfelderítés és leltár

- Kiterjedt sebezhetőség felmérés

- Az Open Threat Exchange (OTX) által üzemeltetett

- Közösségi támogatás termékfórumokon keresztül

⇒ KapAlienVault OSSIM

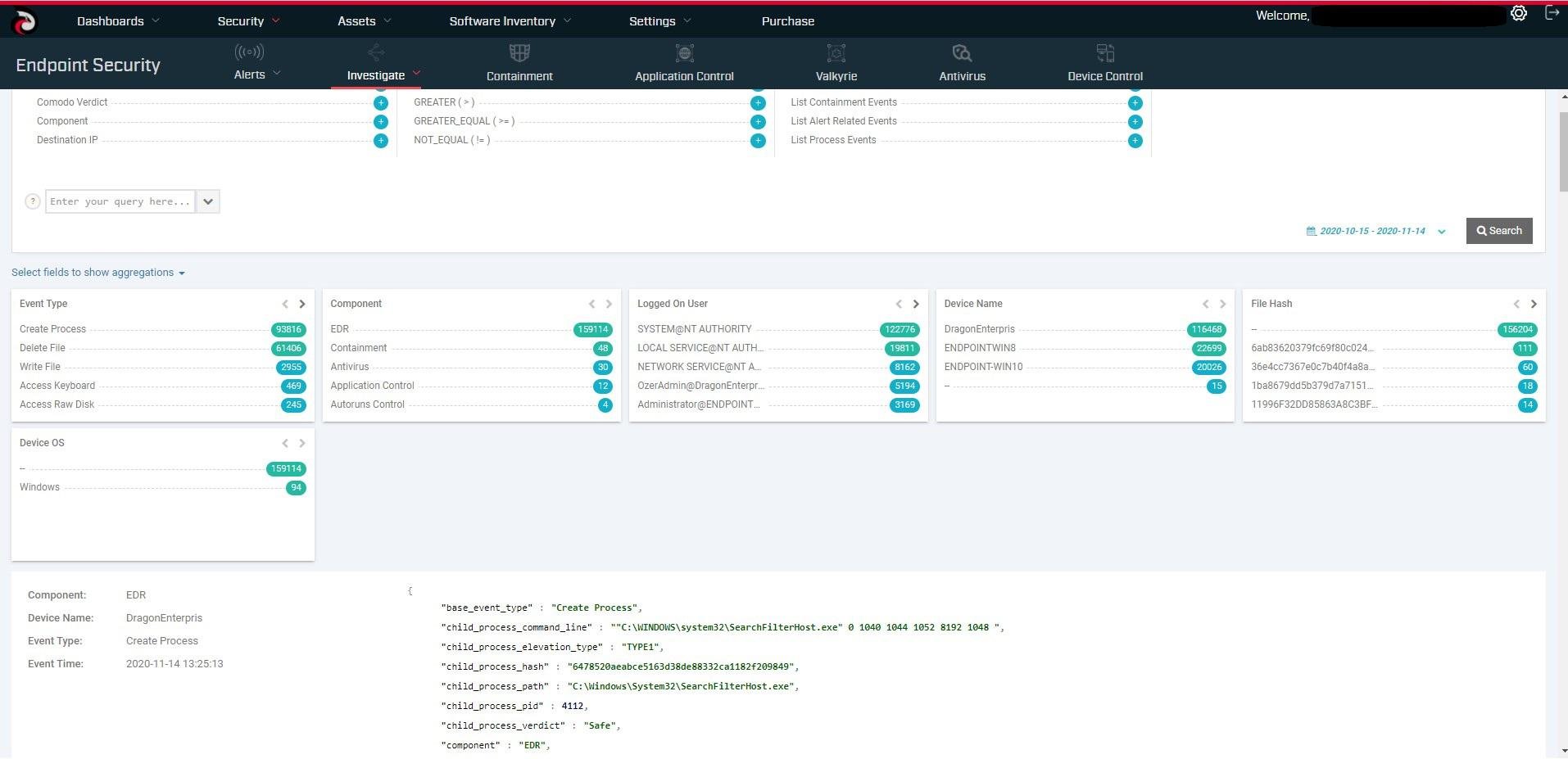

Az OpenEDR egy ingyenes, nyílt forráskódú végpontészlelő és -válaszszoftver. Valós idejű analitikai észlelést biztosít a Mitre ATT&CK láthatóságával.

Alapvetően eseménykorrelációt és a rosszindulatú fenyegetési tevékenységek és viselkedések kiváltó okainak elemzését kínálja, hogy segítse a hálózat védelmét.

Az OpenEDR egyik legjobb előnye, hogy bármilyen végponti környezetben üzembe helyezhető, és felhőalapú felügyeleti konzollal rendelkezik.

És ha integrációt szeretne építeni hozzá, akkor ez olyan egyszerű, mint a GitHub-forráskód használata.

Tekintsünk át néhányat Főbb jellemzők:

- Folyamatos és átfogó végpontfigyelés engedélyezése

- Korrelálja és jelenítse meg a végpont biztonsági adatait

- Végezze el a rosszindulatú programok elemzését, a rendellenes viselkedés nyomon követését és a támadások alapos kivizsgálását

- Végezzen javításokat és szigorítsa a biztonsági helyzeteket a végpontok kockázatának csökkentése érdekében

- Állítsa le a támadási kísérleteket, az oldalirányú mozgást és a jogsértéseket

Ha erős IT-menedzsment csapattal rendelkezik, a Metasploit kiváló eszköz lehet a hálózati sebezhetőség tesztelésére.

A szoftver használható biztonsági felmérések futtatására, támadások előrejelzésére és az általános kiberbiztonsági tudatosság javítására.

Nagy előnye, hogy nagyon rugalmas. Telepítheti Windows (64 bites), macOS és Linux munkaállomásokra.

Ezenkívül a gyors megvalósítás érdekében használatra kész telepítőket talál. Ezután a Metasploit képes automatizálni a behatolási teszt szinte minden fázisát, kezdve a kizsákmányolási taktikákkal és a bizonyítékok gyűjtésével befejezve.

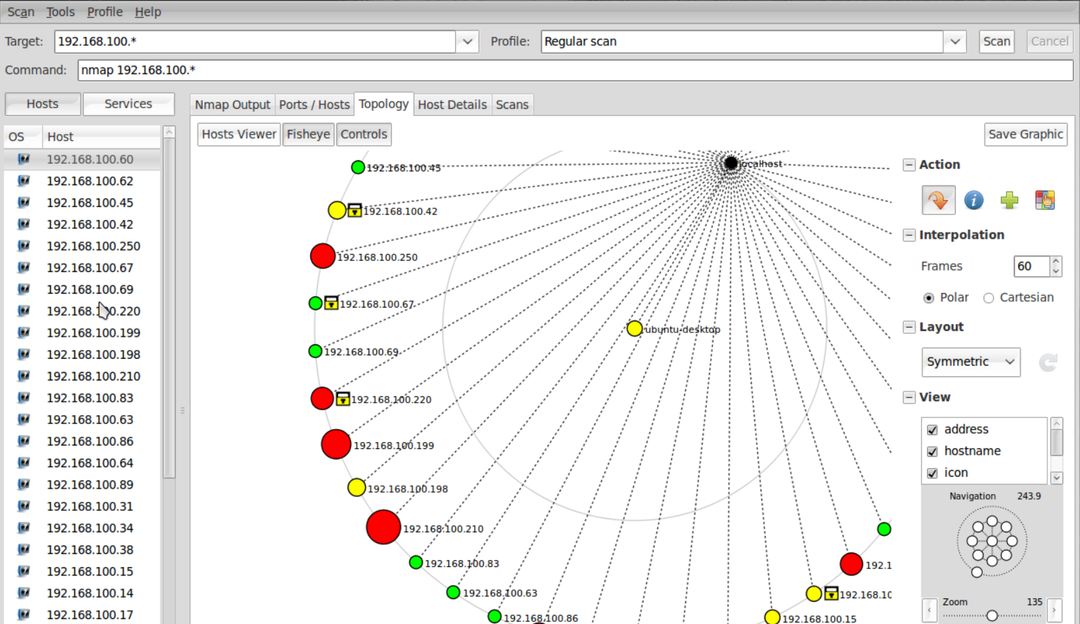

Amellett, hogy a Matrix Reloadedben és az Ocean’s 8-ban hackereszközként jelenik meg, az Nmap valójában egy hálózatleképezési és -vizualizációs eszköz.

A hálózati rendszergazdák a hálózati leltárhoz, a szolgáltatásfrissítési ütemezések kezeléséhez, valamint a gazdagép vagy szolgáltatás üzemidejének figyeléséhez is használhatják.

Az Nmap nyers IP-csomagokat használ annak meghatározására, hogy mely gazdagépek érhetők el a hálózaton, milyen szolgáltatásokat kínálnak, milyen operációs rendszereket futtatnak, és még sok mást.

Az eszközök nagyon gyorsan képesek a nagy hálózatok vizsgálatára, és minden nagyobb számítógépes operációs rendszeren futnak. Hivatalos bináris csomagokat talál Linux, Windows és Mac OS X rendszerekhez.

Parancssori terminálként érkezik, de telepíthet egy Zenmap nevű fejlett grafikus felhasználói felületet és eredménynézegetőt is.

Más integrációk is elérhetők, mint például az Ncat (rugalmas adatátvitel, átirányítás és hibakereső eszköz), Ndiff (a vizsgálati eredmények összehasonlítására) és Nping (csomaggeneráló és válaszelemzés eszköz.

Nézze meg azt Főbb jellemzők lent:

- Több tucat fejlett technikát támogat IP-szűrőkkel, tűzfalakkal, útválasztókkal és egyéb akadályokkal teli hálózatok feltérképezésére

- Szó szerint több százezer gépből álló hatalmas hálózatokat vizsgál át

- A legtöbb operációs rendszer támogatott, köztük a Linux, a Microsoft Windows, a FreeBSD, az OpenBSD, a Solaris, az IRIX, a Mac OS X, a HP-UX, a NetBSD, a Sun OS, az Amiga és még sok más

⇒ Szerezd meg az Nmap-et

Ezzel befejeztük a vállalata számára legjobb nyílt forráskódú hálózati biztonsági szoftverek kiválasztását.

Reméljük, hogy cikkünk segített kiválasztani az igényeinek megfelelő eszközt, és most kibővítette a választékot.

Érdekelheti a listánkat is legjobb nyílt forráskódú vírusirtó az Ön rendszeréhez.

Ha bármilyen más, ebbe a kategóriába tartozó szoftverre vonatkozó javaslata van, tudassa velünk az alábbi megjegyzések részben.

![5+ legjobb biztonsági szoftver kisvállalkozások számára [2021-es lista]](/f/d0ba5dcaa3329a34dd1d18f6072aa741.jpg?width=300&height=460)