- Különféle böngészőtámadástípusokkal találkozhat, attól függően, hogy a böngészőben milyen összetevők hiányoznak.

- A kiberbűnözés riasztó növekedésével a webhelyek biztonsága kritikus fontosságú az adatait veszélyeztető sebezhetőségek megelőzése érdekében.

- Az alkalmazások és szoftverek frissítése segít befoltozni a kiskapukat, és megelőzni a kibertámadásokat.

- Lopás elleni támogatás

- Webkamera védelem

- Intuitív beállítás és felhasználói felület

- Többplatformos támogatás

- Banki szintű titkosítás

- Alacsony rendszerkövetelmény

- Fejlett anti-malware védelem

A víruskereső programnak gyorsnak, hatékonynak és költséghatékonynak kell lennie, és ez mindet tartalmazza.

Manapság számtalan böngészőtámadási típus létezik, és nem ritka, hogy bárki is találkozik velük. A kiberbűnözés magas arányát figyelembe véve érdemes lehet megérteni, hogy mi is ezek a támadások.

Általában a legtöbb böngésző támadási típusa a böngésző biztonsági résének kihasználására irányul információszerzés céljából. Ezt az információt ezután el lehet irányítani vagy rosszindulatú rosszindulatú programokkal megfertőzni, ami adatszivárgást vagy adatvesztést okozhat.

Számos módja van azonban ezeknek a böngészőtámadásoknak a megelőzésére. Ma végigmegyünk a megelőző intézkedések és ellenőrzési eszközök. Mielőtt azonban belemerülnénk ebbe, vizsgáljuk meg a webböngésző-támadók gyakori típusait.

Mi az a böngészőtámadás?

Böngészős támadás során a támadók megtalálják és kihasználják a böngésző vagy szoftver biztonsági hiányosságait. Ez értékes információk és pénz elvesztéséhez vezethet.

Ezek a támadások sebezhetővé tehetik számítógépét és tárolt adatait harmadik felek általi szerkesztéssel, törléssel vagy akár másolással szemben. Ez viszont pusztítást okozhat az Ön személyes életében, mivel érzékeny információk, például hitelkártyaadatok mentésre kerülhetnek a megtámadott böngészőben.

Ennek megakadályozása biztosítja, hogy eszközét bármilyen böngészővel tudja használni anélkül, hogy aggódnia kellene az adatok ellopása vagy másolása miatt.

Gyors tipp:

Az ESET Internet Security a valóban integrált számítógépes biztonság új megközelítése. A számítógép biztonságának megőrzése érdekében az ESET LiveGrid keresőmotor legújabb verziója az egyéni tűzfal és levélszemétszűrő modulokkal van kombinálva.

Ennek eredményeként az Ön online jelenlétét egy intelligens rendszer védi, amely folyamatosan figyeli a támadásokat és a rosszindulatú szoftvereket.

⇒Szerezze be az ESET Internet Security programot

Mielőtt elérnénk utunk ezen részét, először nézzük meg, milyen formát öltenek a böngészőtámadások a mindennapi életben.

Melyek a webes támadások különböző típusai?

1. Mi az a brute force támadás?

Ez egy nagyon egyszerű hackelési módszer, és az egyik legegyszerűbb. A brute force támadás teljes koncepciója próba és hiba.

A támadó találgatásokkal alakítja ki a jelszavakat és a bejelentkezési adatokat. A jelszavak és titkosítási kódok nyers erővel történő feltörése azonban sokáig tarthat.

Ez azért történik, mert a támadónak számtalan valószínűséggel kell próbálkoznia, mielőtt hozzáférhet. Néha hiábavaló erőfeszítés lehet a brute force támadás alkalmazása, attól függően, hogy a jelszó mennyire logikus.

2. Mik azok az aktív támadások?

Aktív támadás akkor történik, amikor egy beszivárgó megváltoztatja a célpontnak küldött adatokat. Ez a támadás kompromisszumot alkalmaz, hogy megtévessze a célpontot, és elhiggye, birtokában van az információnak.

A támadó azonban beleavatkozik a rendszerbe vagy a hálózatba új adatok beküldésével vagy a céladatok szerkesztésével.

Az aktív támadás néha passzív támadásként ismert támadást is alkalmazhat. Ez a támadás elsőbbséget élvez az aktív támadással szemben. Ez magában foglalja a hackeléssel kapcsolatos információk gyűjtését, az úgynevezett kémkedést.

Ezenkívül a hackerek szerkesztik a csomagfejléc-címeket, hogy átirányítsák az üzeneteket a kívánt hivatkozásra. Hozzáférést biztosít számukra valaki máshoz eljuttatott információkhoz, például fiókadatokhoz és hitelesítő adatokhoz.

3. Mi az a hamisító támadás?

Hamisító támadásról akkor beszélünk, ha egy behatoló egy másik személynek adja ki magát, hogy hozzáférjen valaki más adataihoz. Ez a támadás minősített információkat, adatokat, fájlokat, pénzt stb.

Az áldozatoknak azonban be kell dőlniük a hamis információknak egy hamisító támadás miatt. Röviden: hamisításról van szó, amikor egy kibertámadó kiadja magát egy másik személynek úgy, hogy szimulált adatokat küld illegális hozzáférés céljából.

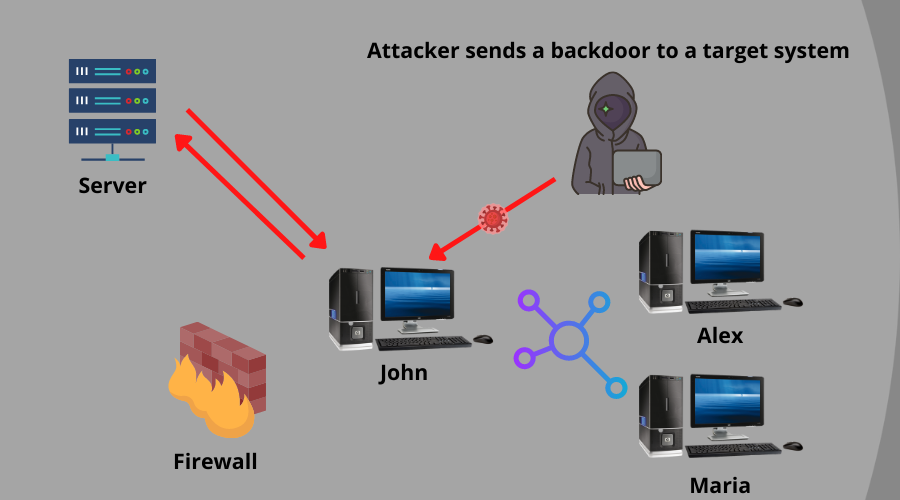

4. Mi az a hátsó ajtós támadás?

Hátsóajtós támadásról akkor beszélünk, ha a támadó külső ágenseket, például vírusokat vagy rosszindulatú programokat használ, hogy behatoljon a rendszer gyökerébe. Ezután a rendszer vagy az alkalmazás alapvető részeit célozza meg, például a szervereket. Azért teszik ezt, hogy minden biztonsági intézkedést megkerülhessenek.

Azonban a koncepció támadja a hátsó ajtót, vagy a backend hozzáférést biztosít minden előtte lévő ajtóhoz. Miután a backdoor támadás sikeres volt, a behatolók irányíthatják az egész rendszert.

A rosszindulatú programok, például a spyware, ransomware és crypto-jack eszközök az ilyen típusú támadásokhoz. Ha rosszindulatú program van a rendszerben vagy az alkalmazásban, a támadó feltörheti a biztonsági protokollokat.

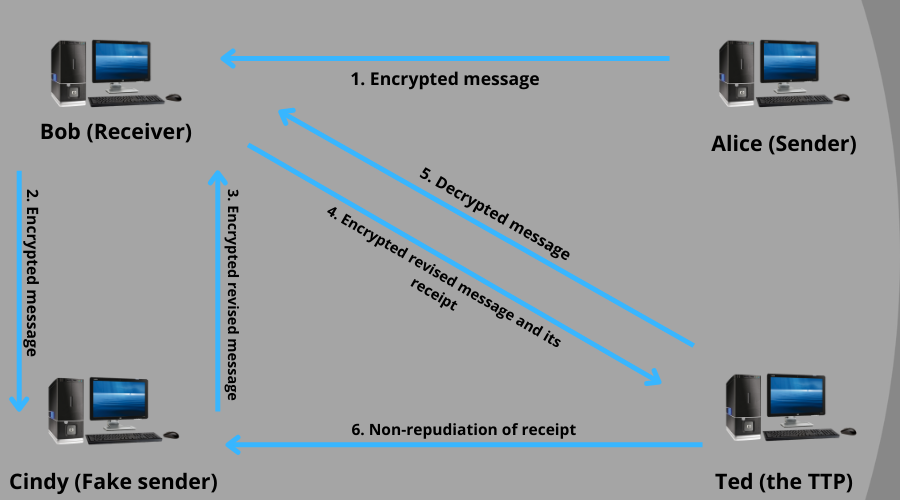

5. Mi az a visszautasító támadás?

Ez a fajta támadás akkor fordul elő, ha a felhasználó megtagadja a tranzakció végrehajtását. A felhasználó letagadhatja, hogy nem tud semmilyen műveletről vagy tranzakcióról. Ezért szükséges egy olyan védelmi rendszer, amely nyomon követi és rögzíti az összes felhasználói tevékenységet.

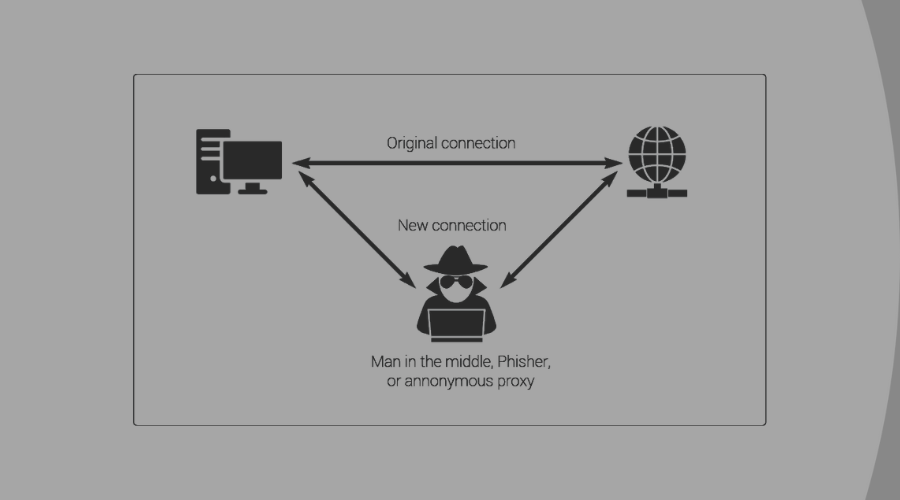

6. Mi az az ember a közepén támadás?

Példa a Man-In-The-Middle támadásra a nyilvános Wi-Fi használata. Feltéve, hogy Ön Wi-Fi-hez csatlakozik, és egy hacker feltöri a Wi-Fi-t, rosszindulatú programokat küldhet a csatlakoztatott célpontoknak.

Ahogy a neve is sugallja, ez a fajta támadás nem közvetlen. Ehelyett az ügyfél és a szerver közé kerül, mint egy közvetítő. Gyakori, hogy a titkosítás nélküli webhelyek a klienstől a szerverig jutnak el.

Ezenkívül hozzáférést biztosít a támadó számára a bejelentkezési adatok, dokumentumok és banki adatok elolvasásához. A Secure Sockets Layer (SSL) tanúsítvány blokkolja ezt a fajta támadást.

7. Mi az a cross-site scripting (XSS)?

Ez a támadás olyan felhasználókat céloz meg, akik olyan webhelyet keresnek fel, amely már fertőzött rosszindulatú programokkal. A támadó megfertőzi a webhelyet rosszindulatú kóddal, majd bekúszik a webhely látogatói rendszerébe. Ez a kód lehetővé teszi a támadó számára, hogy hozzáférjen a webhelyhez és módosítsa a webhely tartalmát bűnöző szándékból.

8. Mi az a rosszindulatú böngészőbővítmények támadása?

A beépülő modulok kis alkalmazások, amelyeket letölthet a böngészőjébe további funkciók hozzáadásához. Ha egy rosszindulatú beépülő modul bekerül a böngészőjébe, az átmehet az előzményeken és a jelszóláncon.

9. Mi az a meghibásodott hitelesítési támadás?

Ez a fajta támadás eltéríti a felhasználói bejelentkezési munkameneteket, miután megszakadt a hitelesítési munkamenet.

10. Mi az az SQL injekciós támadás?

A hacker rosszindulatú kódokat fecskendez be a szerverbe, és várja, hogy egy áldozat végrehajtsa a kódot a böngészőjében. Ez egy egyszerű módja annak, hogy a hackerek értékes adatokat lopjanak el a rendszerről.

11. Mi az a DNS-mérgezési támadás?

Amikor DNS-mérgezési támadást injektálnak a böngészőjébe, a rendszer egy feltört webhelyre irányítja át.

12. Mik azok a Social Engineering támadások?

Az ilyen típusú támadások megtévesztő eszközöket használnak, hogy rávegyék a felhasználót olyan műveletekre, amelyek veszélyesek lehetnek számukra. Ilyen például a spam és az adathalászat. Ez a módszer gyakran arra összpontosít, hogy túl sokat mutasson be ahhoz, hogy valódi lehetőségeket csaljon meg.

13. Mi az a botnet támadás?

Az ilyen típusú támadások a számítógépével párosított eszközöket használnak a böngészőbe való bejutáshoz. Ezenkívül hozzáférést biztosít számukra az egész rendszerhez.

14. Mi az az útátjáró támadás?

A hackerek zavaró mintákat fecskendeznek be a webszerverbe, így hozzáférést biztosítanak a felhasználói hitelesítő adatokhoz és adatbázisokhoz. Célja a web gyökérmappán kívül tárolt fájlok és könyvtárak elérése.

15. Mi az a helyi fájlbefoglalási támadás?

Szakértői tipp: Néhány PC-problémát nehéz megoldani, különösen, ha sérült adattárakról vagy hiányzó Windows-fájlokról van szó. Ha problémái vannak a hiba kijavításával, előfordulhat, hogy a rendszer részben meghibásodott. Javasoljuk, hogy telepítse a Restoro eszközt, amely átvizsgálja a készüléket, és azonosítja a hibát.

Kattints ide a letöltéshez és a javítás megkezdéséhez.

Az ilyen típusú támadások arra kényszerítik a böngészőt, hogy futtasson egy adott befecskendezett fájlt, amely a helyi fájlba van befűzve.

Ha a támadás eredményes, akkor kényes adatokat fed fel, és súlyos esetekben XSS és távoli kódfuttatást kérhet.

16. Mi az az operációs rendszer parancsinjekciós támadása?

Ez a böngészőtámadástípus az operációs rendszer operációs rendszer parancsának a kiszolgálóba való bejuttatásával foglalkozik. A szerver a felhasználói böngészőt futtatja, így az sebezhető, és a támadó eltérítheti a rendszert.

17. Mi az a könnyűsúlyú címtár-hozzáférési protokoll (LDAP) támadás?

Ez a fajta szoftver feljogosít bárkit, hogy hozzáférjen a rendszerben lévő adatokhoz. Ha azonban egy hacker bead egy ilyen szoftvert, képes lesz elérni az adatokat.

18. Mi az a nem biztonságos közvetlen objektumhivatkozások (IDOR) támadás?

Ez egy böngészőtámadás-típusú hozzáférés-vezérlési biztonsági rés, amely akkor keletkezik, ha egy alkalmazás a felhasználó által megadott bemenetet használ az objektumok közvetlen böngészőn keresztüli elérésére. Ez azt jelenti, hogy a támadó manipulálja az URL-t, hogy hozzáférjen a szerveren lévő adatokhoz.

19. Mi az a biztonsági hibás konfiguráció?

Lesznek kiskapuk, ha a fejlesztők hibáznak vagy kihagynak néhány szükséges változtatást. Ez a biztonsági hibás konfiguráció sebezhetővé teszi a böngészőt. Ezért nyitva hagyhatja a böngészőt a különféle támadástípusok számára.

20. Mi az a hiányzó funkciószintű hozzáférés-vezérlési támadás?

A támadók kihasználják a gyengeséget, ami a hiányzó funkció. Ez a fajta hiányzó funkciószintű hozzáférés-vezérlés hozzáférést biztosít a támadó számára a minősített adatokhoz. Ezenkívül lehetővé teszi számukra, hogy olyan feladatokat aknázzanak ki, amelyek nem állnak rendelkezésre egy átlagos felhasználó számára.

Milyen intézkedéseket tehet a webes támadások megelőzésére?

➡ Mindig használjon erős jelszavakat

Nehéz lesz behatolni az adataiba, ha erős jelszóval védi azokat, amelyet a behatolók nem tudnak megfejteni. Több karaktert, kis- és nagybetűket, valamint számokat kell használni.

Egy másik hatékony megoldás a többtényezős hitelesítés. Az MFA lehetővé teszi fiókja védelmét több hitelesítési módszerrel. Tehát előfordulhat, hogy egy hacker feltöri jelszavát, és fiókja további bizonyítékot kér.

➡ Használjon véletlenszerű szekciókulcsot.

Ez a fajta biztonság lehetővé teszi új jelszavak és azonosítók létrehozását minden munkamenet-kísérlethez. A véletlenszerű munkamenetkulcs úgy működik, mint egy token szoftver, amely minden tranzakcióhoz vagy bejelentkezéshez új jelszót generál.

Megakadályozza, hogy a behatolók hozzáférjenek az előző munkamenethez az utolsó bejelentkezési adatokkal. Ezenkívül ez az intézkedés tartalmazza a munkamenet-visszajátszás aktív támadását.

➡ Használjon Anti-Exploit programot

Az Anti-Exploit programok védelmet nyújtanak webböngészője és szoftvere a helytelen viselkedéstől vagy a fenyegetésektől. Ezenkívül megerősítik a böngésző biztonsági rendszerét, hogy felvegyék a harcot a bejutni próbáló böngészőtámadásokkal.

A kizsákmányolás elleni programok azonban megakadályozzák a böngészővel való külső interferenciát. Ezek a programok a nagyobb biztonság érdekében víruskeresővel együtt futhatnak.

➡ Legyen óvatos a böngésző bővítményeivel

Vannak olyan eszközök, amelyeket letölthet a böngészőjébe a hatékonyabb funkciók érdekében. Azonban, néhány böngészőbővítmény rosszindulatú és veszélyes lehet a böngészője számára.

Gondosan vizsgálja meg a böngészőjébe telepíteni kívánt bővítményeket, hogy elkerülje a káros hatásokat.

➡ Használjon 64 bites webböngészőt

A böngészők kedvelik Google Chrome és Microsoft Edge 64 biten működnek. Erős védelemmel és rugalmassággal rendelkeznek a böngészőtámadásokkal szemben. A 64 bites verziójú webböngésző fejlett biztonsági rendszerrel rendelkezik, amely megakadályozza a támadásokat.

➡ Telepítsen egy víruskeresőt

A víruskereső segíthet a rosszindulatú tevékenységek észlelésében, és megakadályozhatja a rendszerbe való behatolást. Attól függően, hogy a víruskereső szoftver milyen mélyre süllyed, tartalmaz olyan szoftvereket, amelyek nem hatolnak be az eszközbe.

A víruskereső szoftver átvizsgálja az eszközt, hogy észlelje a rosszindulatú programokat, és válassza ki azokat. Rengeteg víruskereső szoftver létezik. Látogassa meg oldalunkat a legjobb vírusirtó az Ön számára.

➡ Tartsa naprakészen rendszerét

A böngészők és szoftverek így vagy úgy mindig sebezhetőek. A fejlesztők ezért hajtanak végre frissítéseket, hogy kijavítsák az előző verzió hiányosságait.

Ha azonban a szoftver nem naprakész, teret hagy a támadásoknak, hogy behatoljanak a rendszerébe. A hackerek átlopják ezeket a biztonsági réseket, hogy kihasználják az Ön adatait és hozzáférjenek fiókjához. Foglalkoztat patch kezelés szoftver az alkalmazások naprakészen tartásához.

Ebben a korban szinte mindenki minden nap csatlakozik a Wi-Fi-hez. Sajnos ez veszélyes, mert a hackerek hozzáférhetnek a hálózathoz. A Wi-Fi-n lévő biztonsági kód azonban megakadályozza, hogy illetéktelen személyek csatlakozzanak hozzá.

Melyek a webalkalmazás-támadások különböző típusai?

1. Injekciós támadások

Az ilyen típusú webalkalmazás-támadások hatással vannak a szerver adatbázisára. A hacker rosszindulatú kódot szúr be a szerverbe, hozzáfér a felhasználói bemenetekhez és hitelesítő adatokhoz, és engedélyezi a módosításokat.

2. Elmosódott

A fuzzing egy olyan támadás, amely fuzz tesztet használ a szoftver sebezhetőségének felderítésére. E kiskapuk megtalálása érdekében a hackerek több sérült adatot visznek be a szoftverbe, hogy összeomljanak. Ezután egy fuzzer segítségével észlelik, hol vannak a kiskapuk. Ezek a kiskapuk jelentik a belépési pontokat a hackerek számára a szoftver kihasználásához.

3. Elosztott szolgáltatásmegtagadás (DDoS)

Az ilyen típusú webalkalmazás-támadások átmenetileg elérhetetlenné vagy offline állapotba teszik a webhelyet. Ha egyszerre számtalan kérést ad meg a szervernek, az összeomlik vagy elérhetetlenné válik.

Azonban a DDoS támadás nem juttat rosszindulatú programokat a rendszerbe. Ehelyett összezavarja a biztonsági rendszert, időt adva a hackernek a szoftver kihasználására.

4. Ellenőrizetlen kód használata

Szinte minden kódrészletnek van egy hátsó ajtója, amely sebezhetővé teszi. Ha ez nincs megfelelően biztonságosan, egy hacker rosszindulatú kódot fecskendezhet bele. Lehetséges, ilyen fertőzött kód beépül a webhelyébe, támadási bejegyzésként fog szolgálni.

5. Adathalászat

Az adathalászat egy webalkalmazás-támadás ahol egy hacker valaki másnak adja ki magát. Arra kell rávenni az áldozatot, hogy osszon meg fontos információkat és adatokat. A támadók hamisított e-maileket használnak, hogy az áldozatokat az értékes információk megosztásának csapdájába csalják.

Megelőző intézkedések webalkalmazás-támadások ellen

- Mindig szánjon időt az e-mailek és üzenetek kivizsgálására, mielőtt válaszolna vagy akár megnyitná azokat.

- Mielőtt bármilyen kódot implementálna az alkalmazásba, győződjön meg arról, hogy a fejlesztők ellenőrizték. Ha a kódrészletben harmadik féltől származó kód található, távolítsa el.

- Telepítsen egy Secure Sockets Layer (SSL) tanúsítványt webhelyére. Az SSL titkosítja az adatátvitelt a kliensről a szerverre és fordítva.

- Használjon tartalomszolgáltató hálózatot (CDN). Figyeli és kiegyensúlyozza a webhelyeken áthaladó forgalmat és terhelést.

- Telepítsen egy víruskeresőt a rendszerére a rosszindulatú adatok vizsgálatához, észleléséhez és törléséhez.

A hackerek naponta új ötletekkel állnak elő az alkalmazások és szoftverek beszivárgására. Tehát naprakészen kell tartania biztonsági rendszerét.

A böngészőtámadásoknak van egy közös pontja, mégpedig az, hogy hiányosságokat találnak a szoftverekben. Ezek a hiányosságok hozzáférést biztosítanak számukra a rendszer kihasználásához és az értékes adatok ellopásához. A fent említett intézkedések betartása segíthet megelőzni a webes támadásokat.

Ha tudni szeretnél a legjobb víruskereső szoftver az eszközei számára, van egy cikkünk erről. Emellett oldalunkon tájékozódhat a részletekről legjobb kizsákmányolás elleni eszközök a böngésző védelmére támadásoktól.

Hasonlóképpen, megtekintheti weboldalunkat több böngészőtámadással kapcsolatos probléma és egyszerű javítások.

Még mindig vannak problémái?Javítsa ki őket ezzel az eszközzel:

Még mindig vannak problémái?Javítsa ki őket ezzel az eszközzel:

- Töltse le ezt a PC-javító eszközt Kiváló értékelést kapott a TrustPilot.com oldalon (a letöltés ezen az oldalon kezdődik).

- Kattintson Indítsa el a szkennelést hogy megtalálja azokat a Windows-problémákat, amelyek számítógépes problémákat okozhatnak.

- Kattintson Mindet megjavít a szabadalmaztatott technológiákkal kapcsolatos problémák megoldására (Exkluzív kedvezmény olvasóinknak).

A Restorót letöltötte 0 olvasói ebben a hónapban.