- Manapság sokan használják a Telegramot a kommunikáció biztonságosabb eszközeként.

- Ennek a magánéletnek azonban ára is lehet, ha nem figyelünk a jelekre.

- A Telegram asztali számítógépekhez telepítőprogramja nemcsak a magánélet védelmét szolgálja.

- A Telegram telepítőjének mélyén beágyazott a rettegett Purple Fox rosszindulatú rootkit.

Ma már mindenki tudja, hogy a Telegram a legbiztonságosabb szoftverek közé tartozik a másokkal való kommunikációhoz, ha valóban értékeli a magánéletét.

Azonban, amint azt hamarosan megtudhatja, még a legbiztonságosabb lehetőségek is biztonsági kockázatokká válhatnak, ha nem vagyunk óvatosak.

Nemrég egy rosszindulatú Telegram for Desktop telepítő elkezdte terjeszteni a Purple Fox kártevőt, hogy további veszélyes rakományokat telepítsen a fertőzött eszközökre.

Ez a telepítő egy lefordított AutoIt szkript, melynek neve Telegram Desktop.exe amely eldob két fájlt, egy tényleges Telegram-telepítőt és egy rosszindulatú letöltőt (TextInputh.exe).

"Telegram Desktop.exe": 41769d751fa735f253e96a02d0ccadfec8c7298666a4caa5c9f90aaa826ecd1

🤔— MalwareHunterTeam (@malwrhunterteam) 2021. december 25

A Telegram telepítői nemcsak magát az alkalmazást telepítik

Minden úgy kezdődik, mint bármely más banális művelet, amit a számítógépünkön végzünk anélkül, hogy tudnánk, mi történik a zárt ajtók mögött.

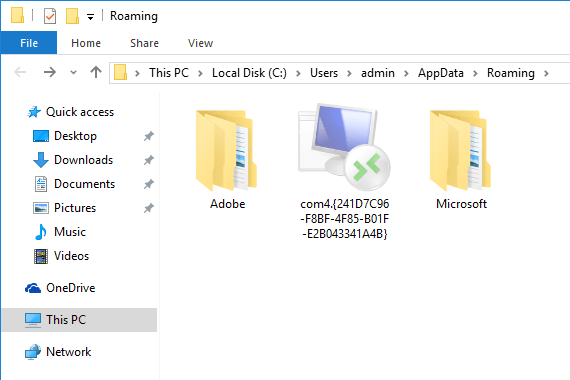

A Minerva Lab biztonsági szakértői szerint, amikor végrehajtják, TextInputh.exe nevű új mappát hoz létre 1640618495 alatt:

C:\Felhasználók\Nyilvános\Videók\

Tulajdonképpen ezt TextInputh.exe fájl letöltőként használható a támadás következő szakaszában, mivel kapcsolatba lép egy C&C szerverrel, és letölt két fájlt az újonnan létrehozott mappába.

Annak érdekében, hogy alaposabb képet kapjon a fertőzési folyamatról, íme, mit TextInputh.exe végrehajtja a sérült gépen:

- Másolja a 360.tct 360.dll nevű, rundll3222.exe és svchost.txt fájlt a ProgramData mappába

- Az „ojbk.exe -a” parancssorral végrehajtja az ojbk.exe fájlt

- Törli az 1.rar és 7zz.exe fájlokat, és kilép a folyamatból

A kártevő következő lépése az alapvető rendszerinformációk összegyűjtése, ellenőrzése, hogy fut-e rajta valamilyen biztonsági eszköz, és végül mindezt elküldi egy hardcoded C2 címre.

A folyamat befejezése után a Purple Fox letöltődik a C2-ről a .msi titkosított shellkódot tartalmazó fájl 32 és 64 bites rendszerekhez.

A fertőzött eszközt újraindítják, hogy életbe lépjenek az új beállításjegyzék-beállítások, amelyek közül a legfontosabb a letiltott felhasználói fiókok felügyelete (UAC).

Egyelőre nem tudni, hogyan terjesztik a kártevőt, de hasonló kártevő kampányok zajlanak törvényes szoftvereket megszemélyesítő YouTube-videókon, fórumspameken és árnyékos szoftvereken keresztül terjesztettek oldalak.

Ha szeretné jobban megérteni az egész folyamatot, javasoljuk, hogy olvassa el a Minerva Labs teljes diagnosztikáját.

Gyanítja, hogy rosszindulatú programokkal fertőzött telepítőt töltött le? Ossza meg velünk gondolatait az alábbi megjegyzések részben.