Luca Marcelli „Windows rendszermag-hacker” közzétett egy videót a Tweeteren, amely bemutatja, hogy a távoli kódfuttatással (RCE) sikeresen megsértette a Windows Távoli asztali átjárót (RDG).

A hack kihasználja két Windows szerver biztonsági rést, amelyekről a Microsoft már figyelmeztette a felhasználókat.

Biztonsági frissítések vannak a CVE-2020-0609 és CVE-2020-0610 sebezhetőségeket, de csak abban az esetben, ha a második gondolat merülne fel a használatukkal kapcsolatban, ez a hacker csak megmutatta, mennyire valós veszélyt jelent a rendszer.

A hackerek távolról manipulálhatják az Ön rendszerét és adatait

A Microsoft mindenesetre nem javasolt egy másik hatékony módszert a probléma kezelésére, így úgy tűnik, hogy a Windows PC egyelőre csak a foltok elleni védelemben részesülhet.

Luca azt javasolja, hogy tiltsa le az UDP forgalmat az RDG számára, hogy megakadályozza az általa bemutatott RCE támadást.

Ha a frissítés telepítése nem lehetséges, akkor más méréseket kell végrehajtania, például letiltania az UDP forgalmat. Kicsit várok, amíg az embereknek elegendő idejük lesz a javításra, mielőtt ezt nyilvánosságra hozzák 🙂

- Luca Marcelli (@layle_ctf) 2020. január 26

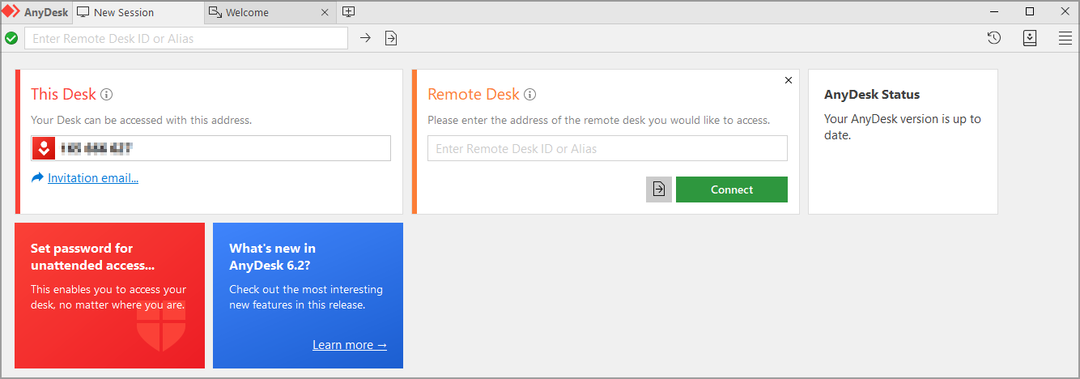

A szervezetek a Windows RDG használatával lehetővé teszik munkatársaik számára, hogy bármilyen eszközzel távolról csatlakozzanak a vállalat informatikai erőforrásaihoz távoli asztali kliens Alkalmazás. Egy ilyen kapcsolatnak általában biztonságosnak és hackbiztosnak kell lennie, különösen, ha többtényezős hitelesítést tartalmaz.

De egy RCE-támadás során, amely kihasználja a Windows RDG biztonsági gyengeségeit, egy hackernek nem kell benyújtania a megfelelő felhasználói hitelesítő adatokat a vállalati fájlok eléréséhez. A támadás ugyanis a hitelesítési protokollok aktiválása előtt történik.

A rendszer javítása az egyetlen módja a biztonság megőrzésének

Az RDG maga adja meg a betolakodónak az előfeltételt a távoli hozzáféréshez, így nem is kell fizikailag ott lenniük a rosszindulatú kód végrehajtásához. Még rosszabb, hogy a behatolás lopakodó, mivel a célrendszerhez vagy eszközhöz tartozó „speciálisan kidolgozott kérések” nem igénylik a felhasználói interakciókat.

A Microsoft szerint a biztonsági rés sikeres kihasználása lehetővé teheti egy hacker számára új programok telepítését vagy az adatok megtekintését / módosítását. A kényes személyes adatokat birtokló szervezetek nem akarják ezt a kockázatot vállalni, különösen az egész világon szigorúbb adatvédelmi előírások fényében.

A Windows operációs rendszergyártó a múltban másokat azonosított Távoli asztali protokoll (RDP) biztonsági rések arra érdemes lehet figyelni. Ezekre a hibákra is vannak javítások. A biztonság kedvéért fontolja meg, hogy lépést tartson a legfrissebb javító keddi frissítések.

- OLVASSA TOVÁBB: A legjobb hackelés elleni szoftver a Windows 10 rendszerhez [2020 útmutató]