- A Microsoft komolyan veszi a biztonságot, és most keményen dolgozik a biztonsági szakasz hiányosságainak pótlásában.

- A KB5004237 egy jelentős biztonsági rés elhárítására került kiadásra, amely a technológiai vállalat alkalmazottjaival élen állt.

- Ez a kérdés az Elsődleges frissítő tokenek gyenge feliratára és ennek következményeire összpontosított.

- Ez azt jelenti egy sebezhető rendszerhez hozzáféréssel rendelkező rendszergazda kibonthatja és potenciálisan visszafejtheti a tokent újrafelhasználás céljából, amíg a token lejár vagy meg nem újul.

Mindannyian tudjuk, hogy a közelmúltban a redmondi központú technológiai óriás olyan sérülékenységekkel küzd, amelyeket más, nem pedig barátságos harmadik felek a vadonban kihasználtak.

A legfrissebb és legnépszerűbb a Print Nightmare biztonsági rése, amelyet a Microsoft már javított, de természetesen vannak mások is.

A Patch keddi kiadásával a technológiai vállalat egy másik fontos biztonsági rést is megoldott, amely a Microsoft Azure-jához kapcsolódik.

Az elsődleges frissítési tokenek nem voltak megfelelően titkosítva

Mielőtt belevágnánk, ne feledje, hogy ez a kérdés csak a Windows 10 operációs rendszer 2004-es verziójához kapcsolódik.

Csak azért, hogy frissítse a memóriáját az elsődleges frissítési tokenekről (PRT), ezek a legfontosabb tárgyakat képviselik Azure AD-hitelesítés Windows 10, Windows Server 2016 és újabb verziókon, iOS és Android rendszeren eszközök.

Ez egy JSON web-token (JWT), amelyet kifejezetten a Microsoft első féltől származó token-közvetítőinek adtak ki az egyszeri bejelentkezés (SSO) engedélyezésére az ezen eszközökön használt alkalmazásokban.

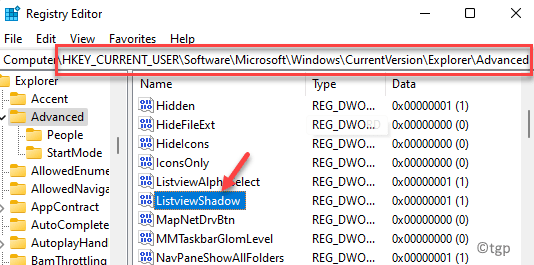

A Microsoft most adott ki KB5004237részeként 2021. július Patch kedd, amely meghatározza, hogy egy olyan biztonsági rést kezelnek, amelyben ezek a tokenek és nem erősen titkosítottak.

Ez a biztonsági rés az elsődleges frissítési tokenekhez kapcsolódik, amelyeket általában a TPM biztonsági chipekben tárolnak, amelyek, amint emlékszel, egy kötelező követelmény a közelgő operációs rendszer, a Windows 11 futtatásához.

Ezeket a tokeneket általában az Azure AD-fiókok egyszeri bejelentkezéséhez használják, és nincsenek elég erős módon titkosítva, ami azt jelenti, hogy egy A sebezhető rendszerhez hozzáféréssel rendelkező rendszergazda kibonthatja és potenciálisan visszafejtheti a tokent újrafelhasználás céljából, amíg a token lejár vagy lejár megújult.

Nagyszerű és kissé várt kezdeményezés a Microsoft részéről, figyelembe véve az ilyen kizsákmányolás okozta kárt több millió felhasználó számára, ha az információ egyszerűen rossz kezekbe kerülne.

Jó tudni, annak ellenére, hogy még mindig keményen dolgoznak a zászlóshajó alkalmazások tökéletesítésében és új operációs rendszerek tervezésével a redmondi technológiai óriás még mindig fontosnak találja az időt a kitöltésre biztonsági hiányosságok.

Végül is a biztonság a legnagyobb aggodalomra ad okot ebben az egyre növekvő online világban, az elmúlt hónapokban végrehajtott rengeteg kibertámadás után.

Tisztában voltál ezzel a kizsákmányolással? Ha igen, tud-e egyéb biztonsági fenyegetésekről, amelyekkel a Microsoft felhasználói szembesülnek? Tudassa velünk az alábbi megjegyzések részben.