Időtakarékos szoftver- és hardverszakértelem, amely évente 200 millió felhasználónak nyújt segítséget. Útmutató útmutatásokkal, hírekkel és tippekkel a technológiai élet frissítéséhez.

AVG Business Security

Az AVG egy legjobb besorolású adatmegszakadás-felderítő megoldást kínál az üzleti élet számára, amely minden védelmi igényt kielégít, az azonnali e-mail riasztásoktól a távoli adminisztrációs eszközökig.

A távoli adminisztrációról szólva bárhonnan telepítheti, frissítheti és konfigurálhatja az AVG-t PC-eszközein keresztül, és élvezheti a valós idejű figyelés és a fenyegetésekről szóló értesítések előnyeit.

Nézzük meg gyorsan Főbb jellemzők:

- Cloud Management Console (gyors telepítés több végponton, házirendek kezelése, fenyegetések figyelése, frissítések ütemezése, valamint az eszközök és a hálózat egyetlen helyről történő védelme)

- Fájl, e-mail, viselkedés és webpajzs (többszintű védelem rosszindulatú programok, vírusok, spam, káros letöltések és veszélyes webhelyek ellen)

- Linkolvasó és integrált tűzfal (a hálózati forgalom szűrésére és a gyanús kapcsolatok megelőzésére)

- File Shredder (véglegesen törölje azokat a fájlokat, amelyeket nem szeretne helyreállítani)

- SharePoint Protection

AVG Business Security

Védje vállalkozását az AVG által működtetett végső adatsértés-felderítő szoftverrel!

Vedd meg most

Varonis

Ez az adatvédelmi sértés felderítő szoftver a Varonis Systems, egy amerikai szoftvercég innovációja, és lehetővé teszi a szervezetek számára, hogy nyomon kövessék, vizualizálják, elemezzék és megvédjék adataikat.

A Varonis a felhasználói viselkedés elemzését végzi a rendellenes viselkedés észlelése és azonosítása, valamint a kibertámadások elleni védelem érdekében, metaadatok kivonásával az informatikai infrastruktúrából.

Ezután ezeket az információkat felhasználja az adatobjektumok, az alkalmazottak, a tartalom és a felhasználás közötti kapcsolatok feltérképezéséhez, így jobban láthatja az adatait és megvédheti azokat.

Nézzük meg gyorsan Főbb jellemzők:

- Nem tolakodó Varonis keretrendszer megvalósítása

- DatAdvantage adatkezelő szoftver és IDU elemző motorszint (statisztikai elemzés)

- Figyelje a fájlszervereket, alaposan elemezze a fájlrendszereket és a hozzáférési mintákat (ajánlások a változtatásokra)

- Cím adatvédelmi sértés észlelése (gyors és egyszerű beállítás)

- Számos kihívás megoldása, és a hozzáférési gyakoriság alapján határozza meg az adatok tulajdonjogát

- Használat-ellenőrzést végez

Varonis

Kombinálja a láthatóságot és a kontextust, hogy profiként észlelje a kibertámadásokat és reagáljon azokra!

Próbálja ki most

Stealthbits

Ez az első adatelérési irányítási megoldás-szolgáltató, amely támogatja a strukturálatlan és strukturált adattárakat, védve a hitelesítő adatait a legkiszolgáltatottabb célpontokkal szemben.

A Stealthbits egy kiberbiztonsági szoftvercég, amely védi az érzékeny adatokat és hitelesítő adatokat, amelyeket a támadók használnak az adatok ellopására.

Nézzük meg gyorsan Főbb jellemzők:

- Stealth Intercept (valós időben észleli, megakadályozza és figyelmezteti Önt, lehetővé téve a fenyegetések blokkolását, mielőtt azok katasztrófává válnának)

- Gépi tanuláson alapuló Stealth Defend (valós idejű fenyegetéselemző és riasztó eszköz a szervezet megvédésére a fejlett fenyegetések és az adatok kiszűrésére és megsemmisítésére tett kísérletek ellen)

- Stealth Recover (lehetővé teszi az aktív címjegyzék-változtatások visszaállítását és helyreállítását a biztonságos és optimalizált könyvtár fenntartása és a tartományok visszaállítása leállás nélkül)

- Stealthbits File Activity Monitor (a fájlhozzáférés és az engedélymódosítások tárolása a Windows fájlszerverekhez és a NAS-eszközökhöz natív naplózás nélkül)

Stealthbits

Ne csak korlátozza az adatokhoz való hozzáférést. Az Active Directory biztonságossá tételével lépjen a következő szintre.

Próbálja ki most

Suricata

Ez egy gyors, rendkívül robusztus, nyílt forráskódú adatvédelmi sértés-felderítő szoftver, amelyet az Open Information Security Foundation fejlesztett ki.

A Suricata képes valós időben végrehajtani a behatolás észlelését, ráadásul megakadályozza a beillesztést és figyeli a hálózat biztonságát.

Olyan modulokat tartalmaz, mint a rögzítés, gyűjtés, dekódolás, észlelés és kimenet, a folyamatot ebben a sorrendben követve. Először rögzíti a forgalmat, majd dekódolja, és meghatározza, hogy az áramlás hogyan különül el a processzorai között.

Nézzük meg gyorsan Főbb jellemzők:

- Többszálas megoldás (szabályokat, aláírási nyelvet, valamint Lua parancsfájlokat használ az összetett fenyegetések felderítésére)

- Kompatibilis az összes főbb operációs rendszerrel, beleértve a Windows rendszert is

- Hálózati forgalom feldolgozása a hetedik OSI modellrétegen (továbbfejlesztett malware-észlelési képességek)

- Protokollok és GPU-gyorsítás automatikus felismerése és elemzése

⇒ Szerezd meg a Suricatát

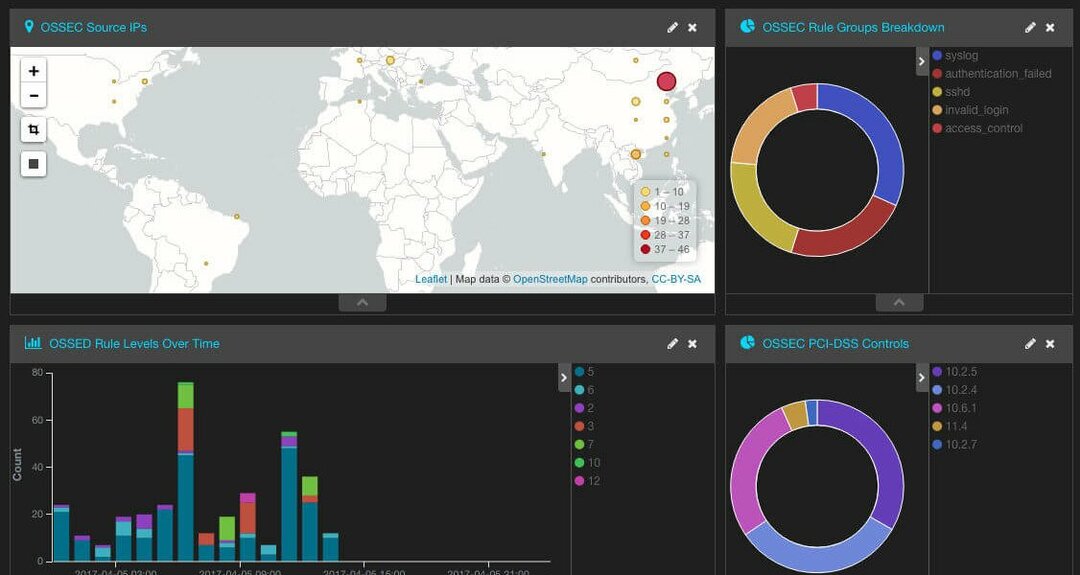

OSSEC

Az OSSEC egy több platformos, nyílt forráskódú gazdagép-alapú behatolásérzékelő rendszer. Az eszköz hatékony korrelációs és elemző motorral rendelkezik, amely integrálja a naplóelemzést és a fájlok integritásának ellenőrzését.

Ezenkívül van egy Windows rendszerleíró adatbázis-figyelő funkció, így könnyedén láthatja az engedély nélküli változásokat a rendszerleíró adatbázisban.

Van központosított irányelv-végrehajtás, rootkit-észlelés, valós idejű riasztás és aktív válasz is. Ami a rendelkezésre állást illeti, tudnia kell, hogy ez egy több platformos megoldás, és működik Linuxon, OpenBSD-n, FreeBSD-n, macOS-on, Solaris-on és Windows-on.

Nézzük meg gyorsan Főbb jellemzők:

- Teljesen ingyenes

- Szinte az összes asztali platformon elérhető

- Összefüggés és elemző motor

- Naplóelemzés, integritásellenőrzés

- Nyilvántartás figyelése, a fájlok integritásának ellenőrzése

- Rootkit észlelés, valós idejű riasztások

⇒ Szerezze be az OSSEC-t

Horkant

Ez egy másik, 1998-ban létrehozott ingyenes és nyílt forráskódú adatvédelmi megsértés-felderítő szoftver, amelynek fő előnye, hogy valós idejű forgalomelemzést és csomagnaplózást hajthat végre a hálózaton.

A funkciók közé tartozik a protokollelemzés, a tartalomkeresés és az előfeldolgozók, amelyek ezt az eszközt alkotják széles körben elfogadott mindenféle rosszindulatú program, hibakeresés, portok beolvasása és sok más biztonság felderítésére problémák.

Nézzük meg gyorsan Főbb jellemzők:

- Sniffer, csomagnaplózó és hálózati behatolásérzékelési módok (Sniffer mód csomagokat olvas és információkat jelenít meg, Packet logger naplózza a csomagokat a lemezen, míg a hálózati behatolásérzékelő mód a valós idejű forgalmat figyeli, összehasonlítva azt a felhasználó által definiált szabályok)

- Lopakodó port-beolvasások, CGI-támadások, SMB-szondák, puffertúlcsordulás és operációs rendszer ujjlenyomat-kísérleteinek észlelése

- Kompatibilis különféle hardverplatformokkal és operációs rendszerekkel, beleértve a Windows rendszert is

- Rugalmas és dinamikus a telepítéshez

- Könnyen beírható behatolásfelismerési szabályok

- Jó közösségi támogatási bázis a hibaelhárításhoz

⇒ Szerezd meg a horkantást

Van-e olyan adatvédelmi sértés-felderítő szoftver, amelyet használ, amelyet mindenkinek szeretne tudni? Oszd meg velünk komment megadásával az alábbi szakaszban.

© Copyright Windows 2021. jelentés. Nincs társítva a Microsofttal