- Microsoft stvara novi alat koji će korisnicima pomoći da maksimalno iskoriste svoje TPM sigurnosne čipove.

- Windows 11 isporučuje se s ovim dodatnim softverom, posebno prilagođenim jednom od najkritiziranijih zahtjeva OS-a.

- Administratori mogu koristiti TpmDiagnostics.exe za temeljito ispitajte podatke pohranjene na TPM čipovima.

- Ovaj članak sadrži cjelovit popis naredbi koje možete koristiti s ovim novim softverom u sustavu Windows 11.

Možda biste to željeli znatiWindows 11 isporučit će se s novom neobaveznom značajkom koja se naziva TPM Diagnostics, alat koji će administratorima omogućiti pregledavanje TPM sigurnosnog procesora određenog uređaja.

Očit potez s obzirom na to da Microsoft i dalje inzistira na njima Sigurnosni procesori TPM 2.0 kao uvjet, potreban za napajanje nekih njegovih sigurnosnih značajki.

Novi OS imat će zadani alat za dijagnostiku TPM-a

Kao što vjerojatno već znate, iz beskrajnih rasprava koje je pokrenuo ovaj zahtjev za sustavom Windows 11, TPM čip je zapravo hardverski sigurnosni procesor.

Njegova je glavna svrha zaštititi ključeve za šifriranje, vjerodajnice korisnika, kao i druge osjetljive podatke od napada malware-a i drugih oblika hakiranja ili izdvajanja podataka.

Microsoft i dalje inzistira na ovom zahtjevu i naglašava iznimnu važnost koju ovaj mali dio hardvera zapravo ima, u novom postu na blogu.

Računala budućnosti trebaju ovaj moderni hardverski korijen povjerenja kako bi se zaštitili i od uobičajenih i od sofisticiranih napada poput ransomwarea i sofisticiranijih napada nacionalnih država. Zahtjev za TPM 2.0 podiže standard za hardversku sigurnost zahtijevajući taj ugrađeni root-of-trust.

Dakle, ovaj potpuno novi alat za naredbene retke sustava Windows 11 nazvan TPM Diagnostics sada će pružiti svim administratorima mogućnost upita TPM čipa za pohranjene podatke.

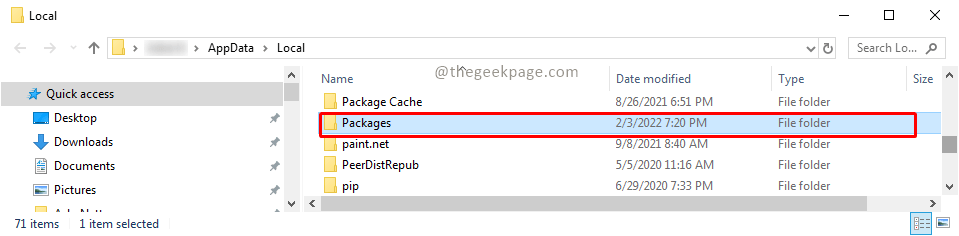

Nakon instalacije softvera pronaći ćete novi tpmdiagnostics.exe izvršna datoteka smještena u C: \ Windows \ System32 mapu.

TPM 2.0 presudan je građevni blok za pružanje sigurnosti sa sustavima Windows Hello i BitLocker kako bi kupci bolje zaštitili svoj identitet i podatke. Uz to, mnogim poslovnim kupcima TPM-ovi pomažu u olakšavanju Zero Trust sigurnosti pružajući siguran element za potvrđivanje zdravlja uređaja.

Koje naredbe mogu koristiti s ovim novim alatom?

Važno je znati da, osim ako potpuno ne razumijete koji se podaci pohranjuju u vašem TPM čipu, ne preporučuje se previše petljanja s tim.

Svaka pogreška koju napravite može slučajno ukloniti tipke potrebne za rad vašeg uređaja.

Znajte da Dokumentacija o Microsoftovoj pouzdanoj platformi, zajedno s novim TpmDiagnostics.exe alat može pružiti mnoštvo informacija o temeljnoj sigurnosnoj mehanici sustava Windows 11.

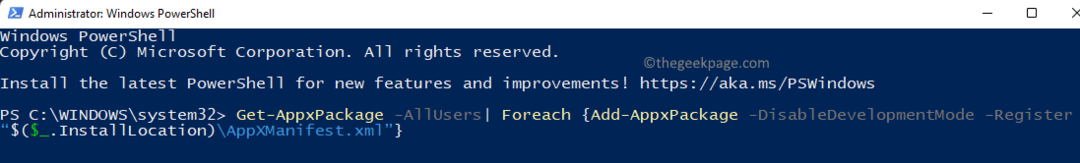

Ovo je potpuni popis naredbi koje možete koristiti na novom alatu TPM za Windows 11:

tpmdiagnostics: Alat za Windows 10 build 22000. Autorska prava (c) Microsoft Corporation. Sva prava pridržana. Zastave: PrintHelp (/ h -h) PromptOnExit (-x / x) UseECC (-ecc / ecc) UseAes256 (-aes256 / aes256) QuietPrint (-q / q) PrintVerbosely (-v / v) Upotrijebite naredbu 'help' da biste dobili više informacija o naredba. Naredbe: TpmInfo: GetLockoutInfo IsOwned PlatformType CheckFIPS ReadClock GetDeviceInformation IfxRsaKeygenVulnerability GatherLogs [puni put do direktorija] PssPadding IsReadyInformation TpmTask: MaintenanceTaskStatus ShowTaskStatus IsEULAAccepted ProvisionTpm [force clear] [allow PPI prompt] TpmProvisioning: PrepareTPM CanUseLockoutPolicyClear CanClearByPolicy AutoProvisioning: IsAutoProvisioningEnabled EnableAutoProvisioning DisableAutoProvisioning [-o] EK: EkInfo ekchain EkCertStoreRegistry GetEkCertFromWeb [-ecc] [cert datoteka] GetEkCertFromNVR [-ecc] [cert datoteka] GetEkCertFromReg [-ecc] [izlazna datoteka] GetEk [-ecc] [ključna datoteka] CheckEkCertState InstallEkCertFromWeb InstallEkCertFromNVR InstallEkCertThroughCoreProv EKCertificateURL WindowsAIK: InstallWindowsAIK [-skipCert] WinAikPersistedInTpm UninstallWindowsAIKCert GetWindowsAIKCert [cert datoteka] IsWindowsAIKInstalledInNCrypt EnrollWindowsAIKCert GetWindowsAIKPlatformClaim ["svježe"] [izlazna datoteka] OtherKeys: PrintPublicInfo [srk / aik / ek / handle] [-asBcryptBlob / -RsaKeyBitsOnly / -RsaSymKeyBitsOnly] [-ecc] TestParms [SYMCIPHER | RSA] [argumenti specifični za algoritam] EnumerateKeys NVStorage: EnumNVIndexes DefineIndex [indeks] [veličina] [oznake atributa] UndefineIndex [indeks] ReadNVIndexPublic [indeks] WriteNVIndex [indeks] [podaci u hex formatu | -datoteka naziv datoteke] ReadNVIndex [indeks] NVSummary NVBootCounter: CheckBootCounter ReadBootCounter [/ f] PCR-ovi: PrintPcrs PhysicalPresence: GetPPTransition GetPPVersionInfo GetPPResponse GetPPRequest TPMCommandsAndResponses: CommandCode [hex naredba kod] ResponseCode [hex odgovor kod] Praćenje: EnableDriverTracing DisableDriverTracing FormatTrace [etl datoteka] [izlazna json datoteka] DRTM: DescribeMle [MLE Binarna datoteka] Razno: Pomoć [naziv naredbe] DecodeBase64File [datoteka za dekodiranje iz baze 64] EncodeToBase64File [datoteka za kodiranje] ReadFileAsHex [datoteka za čitanje] ConvertBinToHex [datoteka za čitanje] [datoteka za pisanje] ConvertHexToBin [datoteka za čitanje] [datoteka za pisanje] Hash [hex bajtovi ili sirova vrijednost u hash] GetCapabilities