Neobični ransomware TeleCrypt, poznat po otmici aplikacije za razmjenu poruka Telegram radi komunikacije s napadačima, a ne po jednostavnim HTTP protokolima, više nije prijetnja za korisnike. Zahvaljujemo analitičaru zlonamjernog softvera za Malwarebytes Nathan Scott, zajedno sa svojim timom u laboratoriju Kaspersky, soj ransomwarea razbijen je samo nekoliko tjedana nakon objavljivanja.

Uspjeli su otkriti veliku manu u ransomware-u otkrivajući slabost algoritma šifriranja koji koristi zaraženi TeleCrypt. Šifrirao je datoteke pregledavajući po jedan bajt, a zatim redom dodavajući bajt iz ključa. Ova jednostavna metoda šifriranja omogućila je istraživačima sigurnosti način probijanja zlonamjernog koda.

Ono što je ovaj ransomware učinilo neuobičajenim bio je njegov komunikacijski kanal klijent-poslužitelj za upravljanje i upravljanje (C&C), zbog čega su operateri odlučili kooptirati Telegram protokol umjesto HTTP / HTTPS-a kao što to danas čini većina ransomware-a - iako je vektor bio prvi put primjetno nizak i ciljao je na ruske korisnike s prvim verzija. Izvješća sugeriraju da su ruski korisnici koji su nenamjerno preuzeli zaražene datoteke i instalirali ih nakon pada plijen phishing napada prikazana je stranica upozorenja koja ucjenjuje korisnika da plati otkupninu da bi ih preuzeo datoteke. U ovom slučaju, od žrtava se traži da plate 5000 rubalja (77 dolara) za takozvani „Fond mladih programera“.

Ransomware cilja više od stotinu različitih vrsta datoteka, uključujući jpg, xlsx, docx, mp3, 7z, bujicu ili ppt.

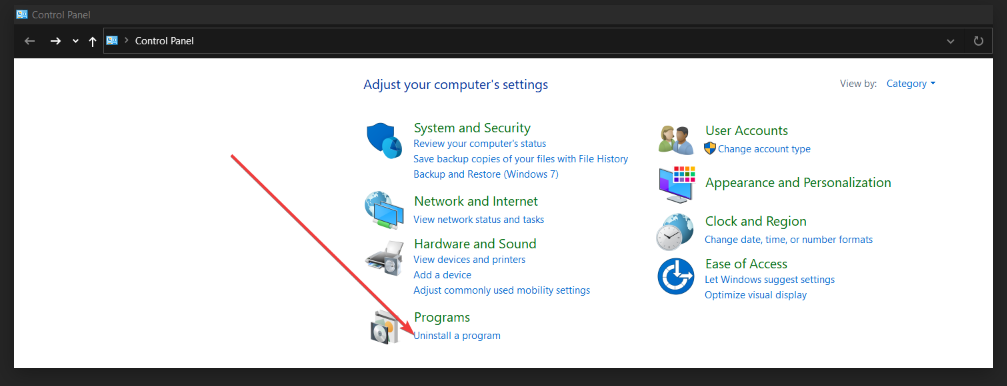

The alat za dešifriranje, Malwarebytes, omogućuje žrtvama da povrate svoje datoteke bez plaćanja. Međutim, trebate nešifriranu verziju zaključane datoteke koja će vam poslužiti kao uzorak generirati radni ključ za dešifriranje. To možete učiniti prijavom na račune e-pošte, usluge sinkronizacije datoteka (Dropbox, Box) ili iz starijih sigurnosnih kopija sustava ako ste ih napravili.

Nakon što dešifrivač pronađe ključ za šifriranje, tada će korisniku pružiti mogućnost dešifriranja popisa svih šifriranih datoteka ili iz jedne određene mape.

Proces djeluje kao takav: Program za dešifriranje provjerava datoteke koje ste dali. Ako se datoteke podudaraju i su šifrirani shemom šifriranja koju koristi Telecrypt, a zatim se dolazi do druge stranice programskog sučelja. Telecrypt drži popis svih šifriranih datoteka na “% USERPROFILE% \ Desktop \ Baza zašifr datoteka.txt”

Možete dobiti Telecrypt ransomware dekriptor koji je stvorio Malwarebytes s ove poveznice Box.