Opasnu ranjivost otkrio je SecureWorks ranije ove godine.

- Napadač bi jednostavno preoteo napušteni URL i iskoristio ga za dobivanje povišenih privilegija.

- Ranjivost je otkrila SecureWorks, tvrtka za kibernetičku sigurnost.

- Microsoft se odmah pozabavio time, međutim, to dovoljno govori o njegovoj razini kibernetičke sigurnosti.

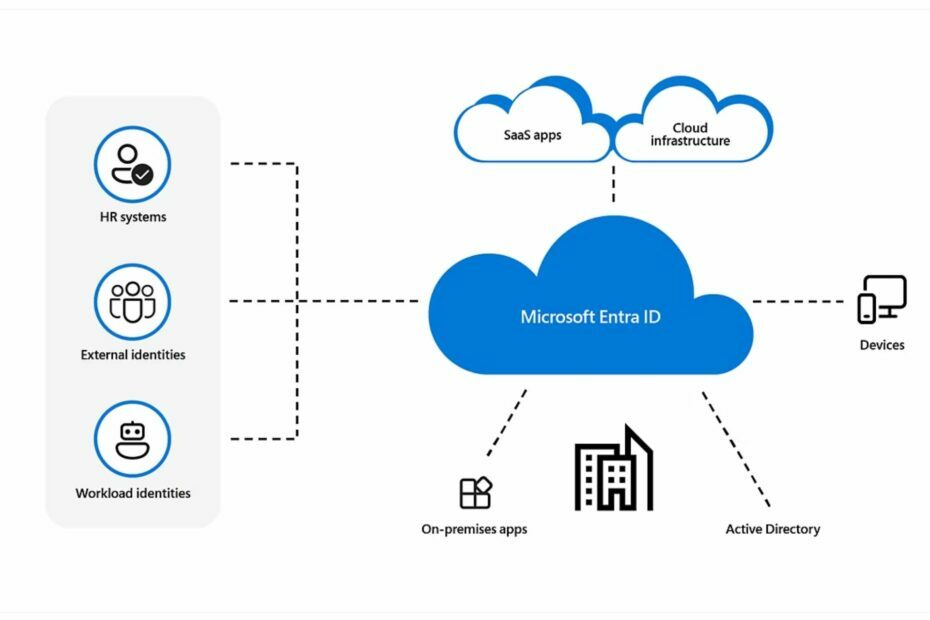

Ranije ove godine, Microsoft Entra ID (koji je do tada bio poznat kao Azure Active Directory) mogli su lako hakirati i kompromitirati hakeri koji koriste URL-ove napuštenih odgovora. Tim istraživača iz SecureWorksa otkrio je ovu ranjivost i upozorio Microsoft.

Tehnološki div sa sjedištem u Redmondu brzo je riješio ranjivost i unutar 24 sata od prve objave uklonio je napušteni URL odgovora u Microsoft Entra ID-u.

Sada, gotovo 6 mjeseci nakon ovog otkrića, tim koji stoji iza njega, otkriveno u postu na blogu, proces koji stoji iza zaraze napuštenih URL-ova odgovora i njihove upotrebe za paljenje Microsoft Entra ID-a, u biti ga ugrožavajući.

Koristeći napušteni URL, napadač bi lako mogao dobiti povišene privilegije organizacije koristeći Microsoft Entra ID. Nepotrebno je reći da je ranjivost predstavljala veliki rizik, a Microsoft toga očito nije bio svjestan.

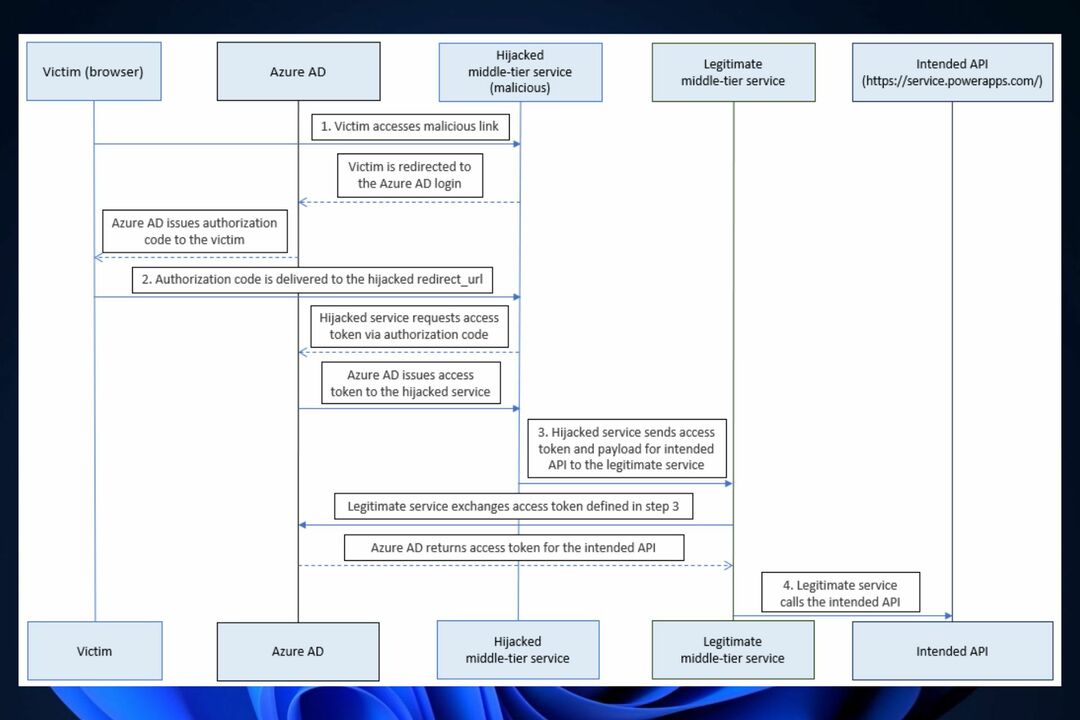

Napadač bi mogao iskoristiti ovaj napušteni URL za preusmjeravanje autorizacijskih kodova na sebe, mijenjajući pogrešno stečene autorizacijske kodove za pristupne tokene. Aktivator prijetnje tada bi mogao pozvati Power Platform API preko usluge srednje razine i dobiti povišene privilegije.

SecureWorks

Ovo je način na koji bi napadač iskoristio ranjivost Microsoft Entra ID-a

- Napadač bi otkrio URL napuštenog odgovora i preoteo ga zlonamjernom vezom.

- Tom zlonamjernom linku tada bi pristupila žrtva. Entra ID bi zatim preusmjerio žrtvin sustav na URL odgovora, koji bi također uključivao autorizacijski kod u URL-u.

- Zlonamjerni poslužitelj mijenja autorizacijski kod za pristupni token.

- Zlonamjerni poslužitelj poziva uslugu srednje razine koristeći pristupni token i namjeravani API, a Microsoft Entra ID bi na kraju bio ugrožen.

Međutim, tim koji stoji iza istraživanja također je otkrio da napadač može jednostavno zamijeniti autorizacijske kodove za pristupne tokene bez prosljeđivanja tokena na uslugu srednje razine.

S obzirom na to koliko bi lako bilo za napadača da učinkovito kompromitira Entra ID poslužitelje, Microsoft je brzo riješio ovaj problem i izdao ažuriranje sljedećeg dana.

Ali prilično je zanimljivo vidjeti kako tehnološki div sa sjedištem u Redmondu nikada nije uočio ovu ranjivost. Međutim, Microsoft ima povijest donekle zanemarivanja ranjivosti.

Ranije ovog ljeta, tvrtku je žestoko kritizirao Tenable, još jedna prestižna tvrtka za kibernetičku sigurnost, jer nije riješila drugu opasnu ranjivost koja bi zloćudnim entitetima omogućila pristup bankovnim podacima Microsoftovih korisnika.

Jasno je da Microsoft mora nekako proširiti svoj odjel za kibernetičku sigurnost. Što mislite o tome?