- Ovo je ozbiljna poruka i tako je trebaju tretirati svi Microsoftovi klijenti.

- Tvrtka Redmond izdaje pravo upozorenje u vezi SEABORGIUM phishinga.

- Zlonamjerne treće strane mogu se infiltrirati u vaš sustav pomoću izmišljene OneDrive e-pošte.

Baš kad ste pomislili da je najnoviji Sigurnosna ažuriranja u utorak pokrio gotovo sve rupe u Microsoftovoj obrambenoj mreži, tehnološki div donosi još uznemirujućih vijesti.

Threat Intelligence Center ili MSTIC tvrtke iz Redmonda izdao je ozbiljno upozorenje o phishing kampanji tzv. SEABORGIUM.

Ovo nije novost za sigurnosne stručnjake, budući da ova shema postoji zapravo od 2017., Microsoft je napravio važan post na blogu glede SEABORGIUMA.

Pokazat ćemo vam na koji način funkcionira gledajući sveobuhvatne smjernice koje bi mogle pomoći potencijalnim žrtvama da ga izbjegnu.

Kako funkcionira SEABORGIUM phishing shema?

Znamo da se sad vjerojatno pitate što ovu phishing kampanju čini tako opasnom za Microsoftove korisnike.

Pa, trebali biste znati da je to zapravo način na koji zlonamjerne treće strane pokreću napad. Prvo, viđeni su kako provode izviđanje ili temeljito promatranje potencijalnih žrtava koristeći lažne profile na društvenim mrežama.

Kao rezultat toga, također se stvara mnogo adresa e-pošte kako bi se oponašale stvarne osobne iskaznice autentičnih osoba za kontaktiranje odabranih meta.

I ne samo to, potencijalno štetne e-poruke također mogu dolaziti od takozvanih važnih sigurnosnih tvrtki koje nude edukaciju korisnika o kibernetičkoj sigurnosti.

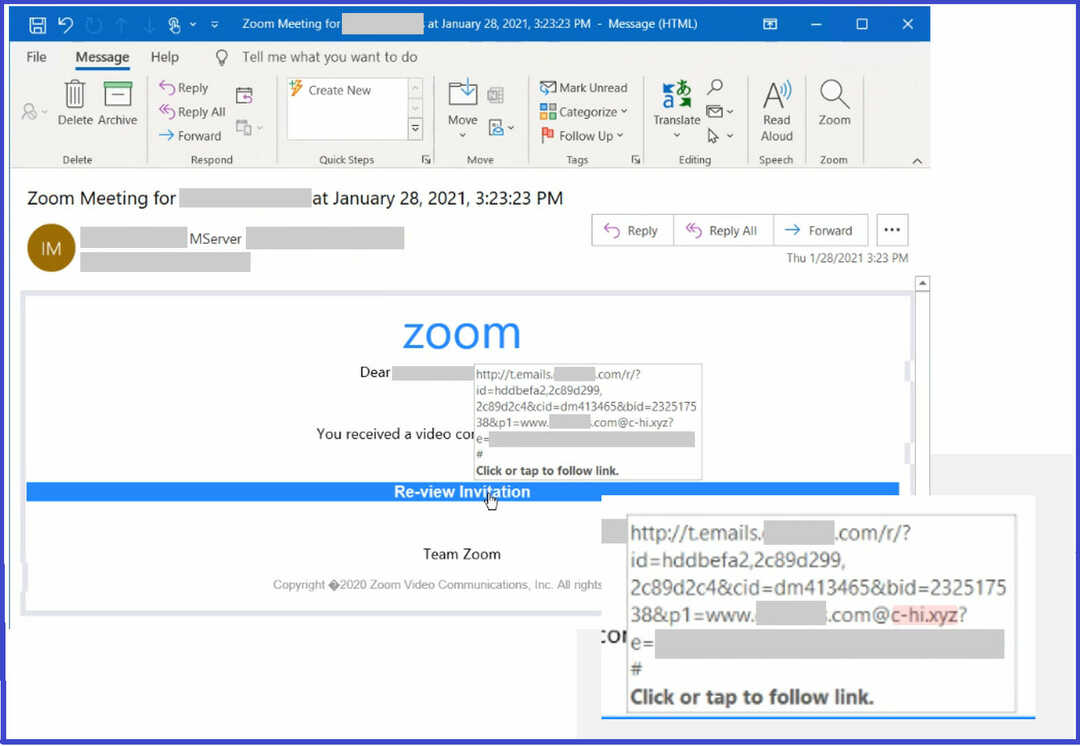

Microsoft je također precizirao da hakeri SEABORGIUM-a isporučuju zlonamjerne URL-ove izravno u e-poruci ili putem privitaka, često oponašajući usluge hostinga kao što je Microsoftov vlastiti OneDrive.

Nadalje, tehnološki div također je opisao korištenje kompleta za krađu identiteta EvilGinx u ovom slučaju koji se koristi za krađu vjerodajnica žrtava.

Kao što je tvrtka rekla, u najjednostavnijem slučaju, SEABORGIUM izravno dodaje URL u tijelo njihove phishing e-pošte.

Međutim, s vremena na vrijeme zlonamjerne treće strane iskorištavaju skraćivače URL-ova i otvorena preusmjeravanja kako bi prikrile svoje URL-ove od ciljanih i ugrađenih zaštitnih platformi.

E-pošta varira između lažne osobne korespondencije s hiperveznim tekstom i lažne e-pošte za dijeljenje datoteka koja oponaša niz platformi.

Uočeno je da kampanja SEABORGIUM koristi ukradene vjerodajnice i izravno se prijavljuje na račune e-pošte žrtava.

Stoga, na temelju iskustva stručnjaka za kibernetičku sigurnost koji su reagirali na upade ovog aktera u ime naših kupaca, tvrtka je potvrdila da su sljedeće aktivnosti uobičajene:

- Eksfiltracija obavještajnih podataka: SEABORGIUM je primijećen kako izvlači e-poštu i privitke iz inboxa žrtava.

- Postavljanje trajnog prikupljanja podataka: U ograničenim slučajevima, opaženo je da SEABORGIUM postavlja pravila prosljeđivanja iz pretinca žrtve u mrtve račune koje kontroliraju akteri gdje akter ima dugoročni pristup prikupljenim podacima. U više navrata primijetili smo da su akteri mogli pristupiti podacima s popisa za slanje e-pošte za osjetljive skupine, poput onih posjećuju bivši obavještajni dužnosnici i održavati zbirku informacija s mailing liste za daljnje ciljanje i eksfiltracija.

- Pristup ljudima od interesa: Bilo je nekoliko slučajeva u kojima je opaženo da SEABORGIUM koristi svoje račune lažnog predstavljanja kako bi olakšao dijalog s određene ljude od interesa i, kao rezultat toga, bili su uključeni u razgovore, ponekad nesvjesno, koji su uključivali više strana. Priroda razgovora identificiranih tijekom istraga od strane Microsofta pokazuje potencijalno dijeljenje osjetljivih informacija koje bi mogle pružiti obavještajnu vrijednost.

Što mogu učiniti da se zaštitim od SEABORGIUMA?

Sve gore navedene tehnike za koje je Microsoft rekao da ih koriste hakeri zapravo se mogu ublažiti usvajanjem sigurnosnih razmatranja navedenih u nastavku:

- Provjerite postavke filtriranja e-pošte za Office 365 kako biste bili sigurni da blokirate lažnu e-poštu, neželjenu poštu i e-poštu sa zlonamjernim softverom.

- Konfigurirajte Office 365 da onemogući automatsko prosljeđivanje e-pošte.

- Upotrijebite uključene indikatore ugroženosti da istražite postoje li u vašem okruženju i procijenite potencijalni upad.

- Pregledajte sve aktivnosti provjere autentičnosti za infrastrukturu daljinskog pristupa, s posebnim naglaskom na račune konfiguriran s jednom faktorskom provjerom autentičnosti, za potvrdu autentičnosti i istraživanje svih anomalija aktivnost.

- Zahtijevajte multifaktorsku autentifikaciju (MFA) za sve korisnike koji dolaze sa svih lokacija, uključujući percipirane pouzdana okruženja i svu infrastrukturu okrenutu prema internetu – čak i onu koja dolazi s lokacije sustava.

- Iskoristite sigurnije implementacije kao što su FIDO tokeni ili Microsoft Authenticator s podudaranjem brojeva. Izbjegavajte MFA metode temeljene na telefoniji kako biste izbjegli rizike povezane sa SIM-jackingom.

Za korisnike programa Microsoft Defender za Office 365:

- Koristite Microsoft Defender za Office 365 za poboljšanu zaštitu od krađe identiteta i zaštitu od novih prijetnji i polimorfnih varijanti.

- Omogućite automatsko čišćenje bez sata (ZAP) u sustavu Office 365 za stavljanje poslane pošte u karantenu kao odgovor na novostečenu prijetnju obavještavanje i retroaktivno neutralizirati zlonamjerne phishing, spam ili poruke zlonamjernog softvera koje su već isporučene do poštanskih sandučića.

- Konfigurirajte Defender za Office 365 da ponovno provjerava veze na klik. Sigurne veze omogućuju skeniranje URL-ova i ponovno pisanje dolaznih poruka e-pošte u tijeku pošte te provjeru vremena klika URL-ovi i veze u porukama e-pošte, drugim aplikacijama sustava Office kao što je Teams i drugim lokacijama kao što je SharePoint Online. Skeniranje sigurnih veza događa se uz uobičajenu zaštitu od neželjene pošte i zlonamjernog softvera u dolaznim porukama e-pošte u Exchange Online Protection (EOP). Skeniranje sigurnih veza može pomoći u zaštiti vaše organizacije od zlonamjernih veza koje se koriste u krađi identiteta i drugim napadima.

- Upotrijebite Attack Simulator u Microsoft Defenderu za Office 365 za pokretanje realističnih, ali sigurnih, simuliranih kampanja krađe identiteta i napada lozinkom unutar vaše organizacije. Pokrenite simulacije spear-phishinga (prikupljanje vjerodajnica) kako biste obučili krajnje korisnike da ne klikaju URL-ove u neželjenim porukama i otkrivaju svoje vjerodajnice.

Imajući sve ovo na umu, trebali biste dobro razmisliti prije nego što otvorite bilo koju vrstu privitka koji dolazi u e-poruci iz upitnog izvora.

Možda mislite da je jednostavan klik bezopasan, ali zapravo je to sve što napadači trebaju da se infiltriraju, kompromitiraju i iskoriste vaše podatke.

Jeste li primijetili neku sumnjivu aktivnost u posljednje vrijeme? Podijelite svoje iskustvo s nama u odjeljku za komentare u nastavku.